建一个basic Activity项目

2.文件构造

app—>src—>java 放java文件

app–>res存放的是资源文件

字符串资源 布局文件layout 图片资源 颜色

app–>manifest

属性 权限 activity

z找到apk文件

APK实际上是一个压缩包,可以用16进制的工具打开它 直接拖过去

apk用一个解压器打开

class.dex存放的是程序的代码

res 和resources-arcs对应的是resource文件

AndroidManifest.xml对应源代码的AndroidManifest

使用Android Killer进行反编译

把apk拖进Android Killer

有的apk可以直接拖进来 就能编译成功

反编译成功

拖进来就能编译成功的,工程信息是可以解析出来的,而且AndroidManifest.xml文件是一模一样的 没有加密

如果拖进来反编译失败的,工程信息解析不出来,而且AndroidManifest.xml加密了

反编译失败,无法继续洗一遍源码反编译的解决办法

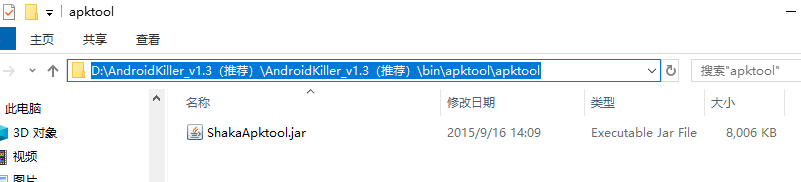

下载新版本的Apktool地址:https://down.52pojie.cn/Tools/Android_Tools/

然后打开AndroidKiller_v1.3.1路径,进行替换,注意名字要改成和原来一样的名字

更换好之后,重新运行AndroidKiller

虽然还是报错,但是注意看报错信息,已经报不同错了

使用AndroidKillerPlugin

下载

下载地址:https://github.com/supperlitt/AndroidKillerPlugin/releases

修改配置

注意,一定要修改正确这个路径,不然AndroidKillerPlugin解压的文件不会解压到你本地的AndroidKiller路径下,还是会失败的。

使用

基本上都是报解压文件失败,这个时候自己手动压解一下就好。

手动压解过程:

解压WinAkPlugIn.exe的temp文件中 文件名为xxxx

先用解压器打开

先用解压器打开

在重新执行AndroidKillerPlugin

如果项目比较大,那么这个过程就会稍微耗时长。

在历史工程中重新打开一下 把这个关了 在开始页面双击

源文件中的MainActivity.java对应MainActivity.smail java代码和smail代码是一一对应的

源文件中的MainActivity.java对应MainActivity.smail java代码和smail代码是一一对应的

res对应res

AndroidManifest是一模一样的

AndroidManifest.XML加密解决办法

在反编译或者app打包加固之后,有时候需要查看apk文件中AndroidManifest.xml里面的一些配置信息,个人觉得aapt工具最方便,这里介绍一下使用aapt查看的方法

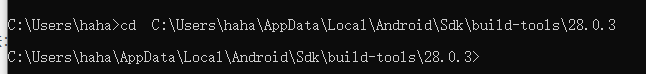

Android studio 自带的工具 找到安装路径下的SDK 目录下的build-tools

打开cmd 切换到aapt.exe所在目录

打开cmd 切换到aapt.exe所在目录

cd C:\Users\haha\AppData\Local\Android\Sdk\build-tools\28.0.3

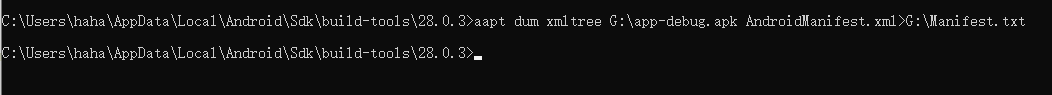

找到要打开AndroidManifest.xml文件对应的app-debug.apk的位置

使用aapt查看AndroidManifest.xml内容:

aapt dum xmltree G:\app-debug.apk AndroidManifest.xml>G:\Manifest.txt

可以把输出结果保存到文件,在上面命令的后面追加保存路径即可。例如: “ > C:\Users\lish\Desktop\Manifest.txt”

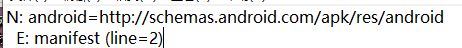

看懂解密完成的AndroidManifest.xml

Activity是如何被注册使用的

1.首先需要在AndroidManifest里面注册

2.对应的布局文件放在res目录下

分析

一个Android java代码对应反编译中 MainActivity.smali对应MainActivity.java

374

374

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?