Cobalt Strike是一款美国Red Team开发的渗透测试神器,常被业界人称为CS。最近这个工具大火,成为了渗透测试中不可缺少的利器。其拥有多种协议主机上线方式,集成了提权,凭据导出,端口转发,socket代理,office攻击,文件捆绑,钓鱼等功能。同时,Cobalt Strike还可以调用Mimikatz等其他知名工具,因此广受黑客喜爱。

它被广泛用于模拟高级持续性威胁(Advanced Persistent Threats, APTs)攻击。APT攻击通常是指由国家赞助的黑客组织或高度有组织的犯罪集团进行的长期、复杂的网络攻击,旨在长时间潜伏在目标网络中,以窃取敏感信息或进行其他恶意活动。

环境搭建

Cobalt Strike 4.0(网上找破解版)

虚拟机win2003 IP:10.0.0.101

虚拟机kali2022 IP:10.0.0.200

Cobalt Strike 服务器安装在kali

Cobalt Strike 客户端在宿主机演示程序捆绑软件:【Resource Hacker资源编辑器】或【安防文件捆绑器】查看修改软件内容软件:C32Asm

切换到cs目录;添加777权限;

┌──(root㉿oldboy)-[~]

└─# cd /root/cobaltstrike4

┌──(root㉿oldboy)-[~/cobaltstrike4]

└─# ls

手册 crackInfo.txt keytool.exe peclone

agscript cs.bat Ladon Scripts

c2lint csnat Ladon911 teamserver

cobaltstrike.auth csnat.rar libicmp64.so teamserver.bat

cobaltstrike.bat cs.sh libicmp.so third-party

CobaltStrikeCN.jar data libtapmanager64.so

cobaltstrike.jar ElevateKit libtapmanager.so

cobaltstrike.store icon.jpg logs

┌──(root㉿oldboy)-[~/cobaltstrike4]

└─# chmod 777 teamserver1、启动,连接服务器

1.1、启动服务端:

(test 为待会靶机连接服务器的密码)

┌──(root㉿oldboy)-[~/cobaltstrike4]

└─# ./teamserver 10.0.0.200 test

[*] Will use existing X509 certificate and keystore (for SSL)

Picked up _JAVA_OPTIONS: -Dawt.useSystemAAFontSettings=on -Dswing.aatext=true

[+] Team server is up on 50050

[*] SHA256 hash of SSL cert is: 7b49fc589e7e738e3457859d269996ecef83f693570b0ac482c426b1fa04bd73

[+] Listener: ok started!

1.2、客户端连接服务器

运行:cs.bat

打开cobaltstrike4文件夹点击cs.bat程序-输入主机用户名密码:

主机:10.0.0.200

端口:50050

用户名:test

密码:test

成功连上服务器:

如果客户端 是Linux操作系统则运行以下命令,启动客户端:

java -Dfile.encoding=UTF-8 -javaagent:CobaltStrikeCN.jar -XX:ParallelGCThreads=4 -XX:+AggressiveHeap -XX:+UseParallelGC -jar cobaltstrike.jar

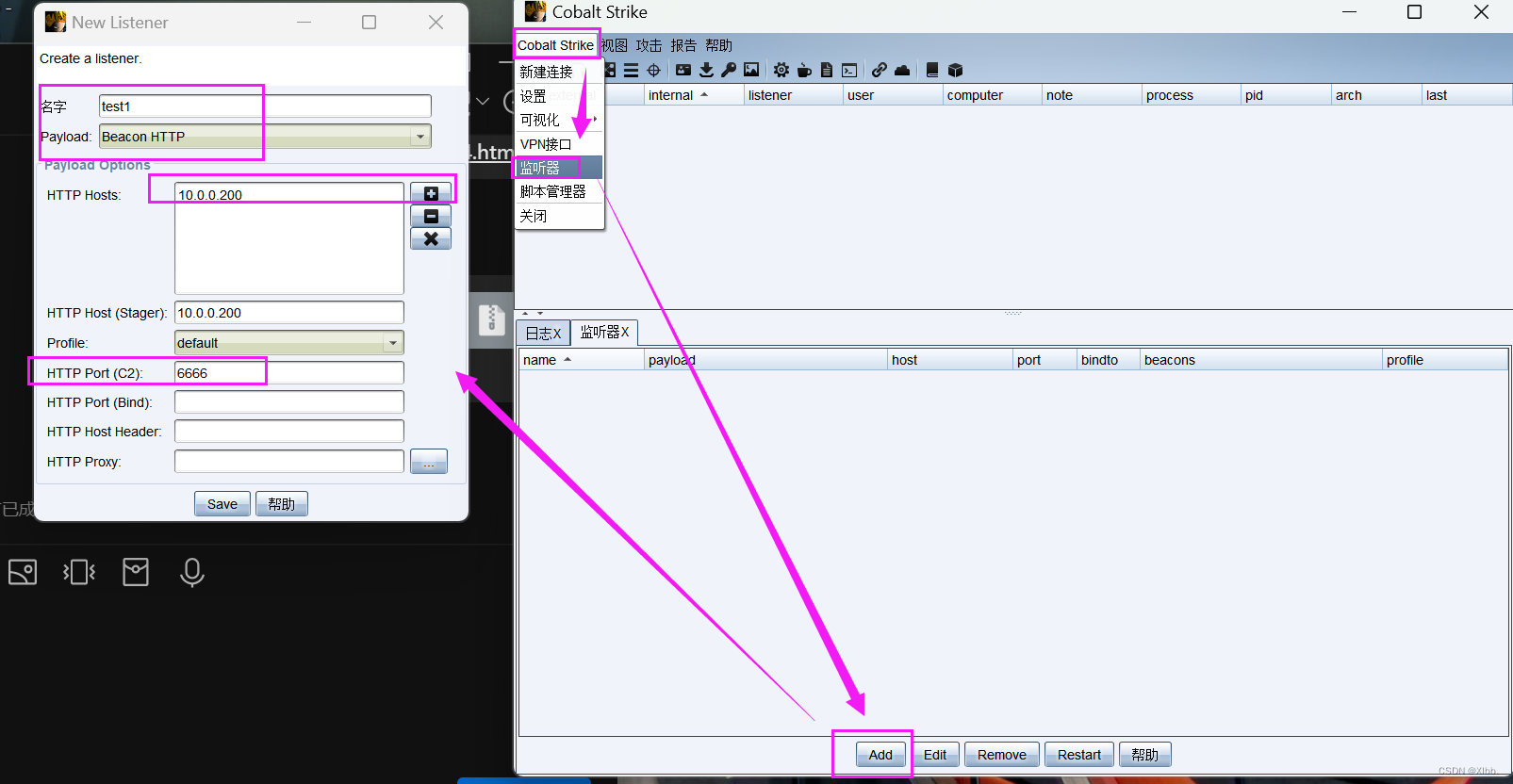

创建监听器

名字:

test1(自定义)- 这是你为监听器设置的名称,方便识别和管理。Payload:Beacon HTTP - 这表明你选择的通信协议是HTTP,用于与目标系统交互。

Payload options - 这里列出了与payload相关的配置选项。

- HTTP Host (stager):

10.0.0.200- 这是stager(阶段化payload的一部分)将连接的HTTP主机地址。- Profile:

default- 你可能有一个默认配置文件或设置用于此监听器。- HTTP Port (C2):

6666(自定义)- 这是命令与控制(C2)服务器使用的端口号。- HTTP Port (Bind): - 在这个例子中,没有指定绑定端口。通常,这会是目标系统上payload将打开并等待连接的端口。

- HTTP Host Header: - 这通常是HTTP请求头中的"Host"字段,可以用来伪装请求的目标。

- HTTP PrOXy: - 如果设置了HTTP代理,这里会是代理服务器的IP地址。

创建payload 让主机上线:

保存生成的payload:(beacon.exe)

保存生成的payload:(beacon.exe)

将生成的beacon.exe后门木马放到win2003虚拟机里点击运行

成功上线:

成功上线:

可以查看上线主机的磁盘信息,进行端口扫描,查看进程、远程VNC等:

payload 攻击Windows Executable与Windows Executable(s)区别

Windows Executable:

生成可执行Windows木马,此对话框生成Windows可执行文件

-------

Windows Executable (S):

生成无状态的可执行Windows木马,将无状态Beacon导出为Windows可执行文件。

无状态马运行可以控制服务器,重启服务器就会掉线。

伪装成照片马方法一:

文件捆绑:

(木马程序与正规程序捆绑):

文件一:cs生成的木马程序

文件二:选择正规程序(直接运行类的)

图标:自己选择照片生成图标(256*256像素)

图片转ico在线平台:https://www.toolhelper.cn/Image/ImageToIco

使用【安防文件捆绑器】软件进行捆绑:

生成新的程序:

文件名逆序显示

lan.exe右击重命名langnp.exe在gnp前右击选择插入 Unicode 控制字符(1)选择RLO:

后缀名就改成照片格式的程序了:

(由于文件后缀为png,一般用户会当做图片文件放心的打开,此时exe木马文件已经执行)

传到win2003尝试运行:

点击成功监听:

伪装成照片马方法二:

打开【Resource Hacker.exe】程序

将木马拖拽到reshacke程序里:

添加图标:

保存:

保存:

文件名逆序显示

文件名逆序显示

beacon.exe右击重命名beacongnp.exe在gnp前右击选择插入 Unicode 控制字符(1)选择RLO:

放到win2003虚拟机点击木马程序尝试运行:

成功监听:

exe程序文件判断方法:

用【C32Asm.exe】程序选择16进制文件打开木马程序:

会看到exe文件头信息:

This program cannot be run in DoS mode......

声明:

- 此文章只做技术研究,谨遵守国家相关法律法规,请勿用于违法用途,如果您对文章内容有疑问,可以尝试留言私信,如有侵权请联系小编处理。

3102

3102

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?