靶机地址:https://www.vulnhub.com/entry/jarbas-1,232/

主机发现

sudo netdiscover -i eth 0 -r 192.168.217.0/24

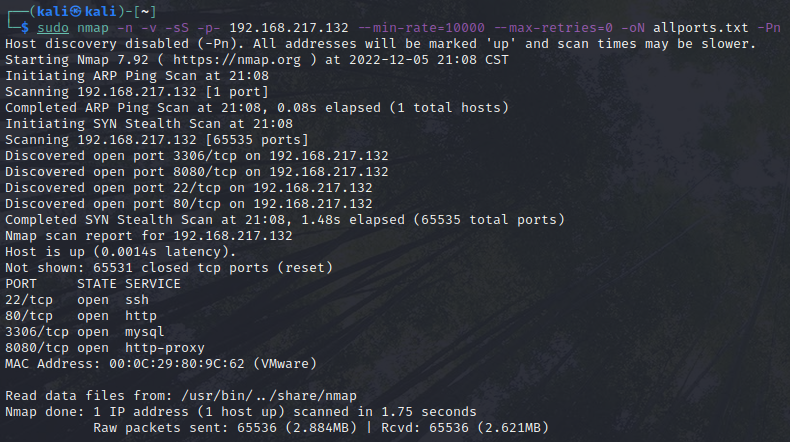

namp快速扫描,将端口信息保存到txt中

sudo nmap -n -v -sS -p- 192.168.217.132 --min-rate=10000 --max-retries=0 -oN allports.txt -Pn

对txt文件中的端口进行默认扫描

nmap -n -v -sC -sV -p $(cat allports.txt | grep ^[0-9] |cut -d / -f1 | tr '\n' ',' | sed s/,$//) 192.168.217.132 -oN nmap.txt -Pn

通过feroxbuster扫描目录

sudo feroxbuster -w /usr/share/wordlists/dirb/big.txt -u http://192.168.21

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

7万+

7万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?