1. 背景引入

在二层,通过vlan隔离网段;在三层,有vlan间路由,就不会被隔离;

现实需求:在三层进行隔离;

技术:用控制列表实现包过滤;

2. 概述

① 定义:ACL(Acceess Control List,访问控制列表);用于数据包的匹配和筛选;ACL本身不对数据包进行处理和操作;

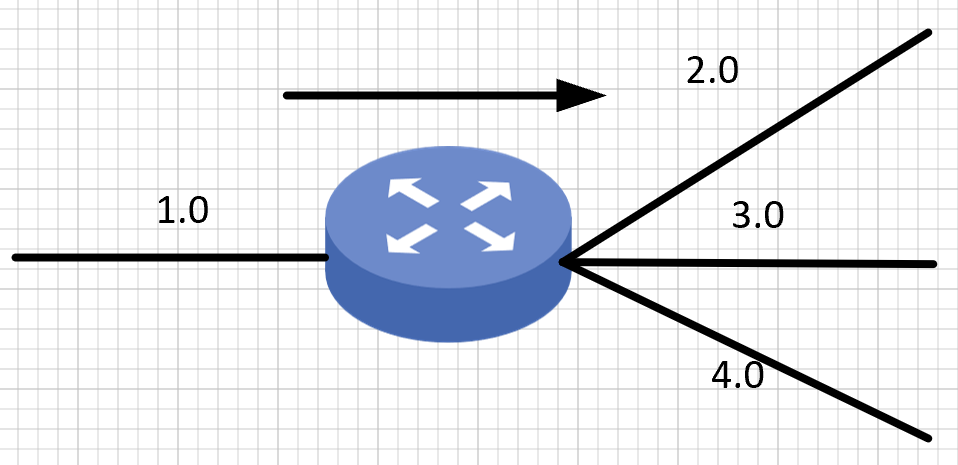

场景1:1.0网段不能访问2.0网段。前提条件是判断哪些数据包是1.0网段访问2.0网段的;重点是如何进行识别而不是如何进行控制。即通过ACL技术识别需要的数据包,识别完后,再利用基于ACL的包过滤来实现。

② 功能:

访问控制(ACL + Packet-filter):ACL + 包过滤

路由控制(ACL + Route-policy):ACL + 路由策略;对路由进行筛选;

流量控制(ACL + Qos):ACL + 优先放行、带宽限制等;

3. 基于ACL的包过滤

1)定义

① 对进出的数据包逐包检查,丢弃或允许通过;

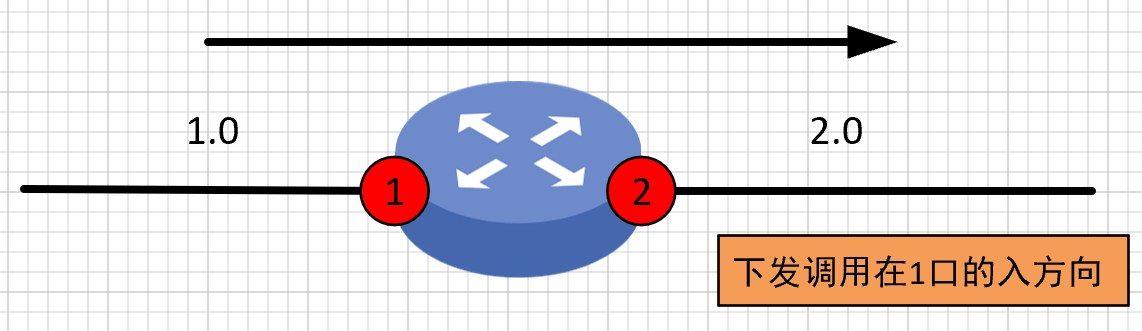

② 包过滤必须配置在接口的某个方向上才能生效;

③ 一个接口的一个方向只能配置一个包过滤策略;

2)包过滤的方向

① 入方向:从外部要进入路由器里;

② 出方向:从路由器里发往外部;

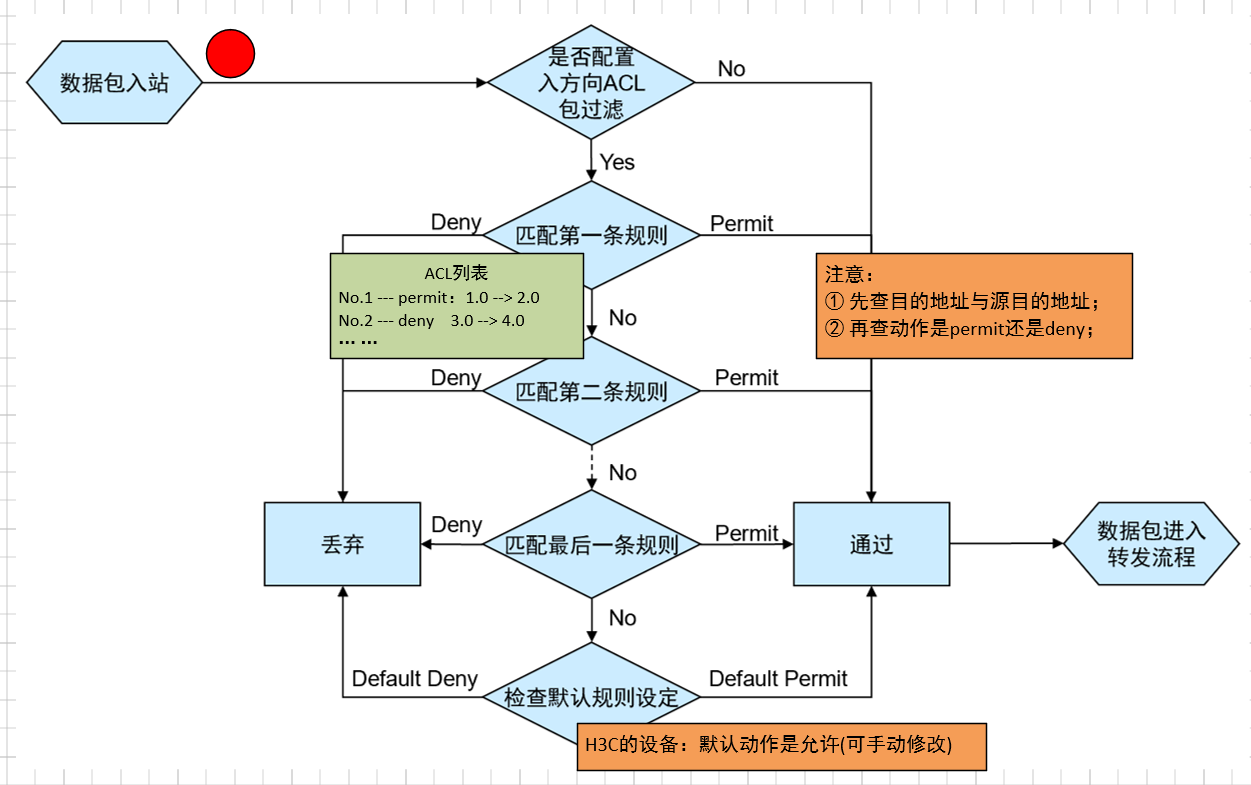

3)工作机制

检查:数据包到达接口是否应用ACL,是则进入匹配,否则放行;

匹配:

按照ACL编号匹配第一条规则,匹配则进一步检查该条规则动作,否则与下一条规则进行匹配;动作允许则放行,动作拒绝则丢弃;

继续进行匹配,如匹配则检查规则动作,否则与下一条进行匹配;

默认执行:所有规则都不匹配,检查默认动作;默认允许则放行,否则丢弃;

4)注意点

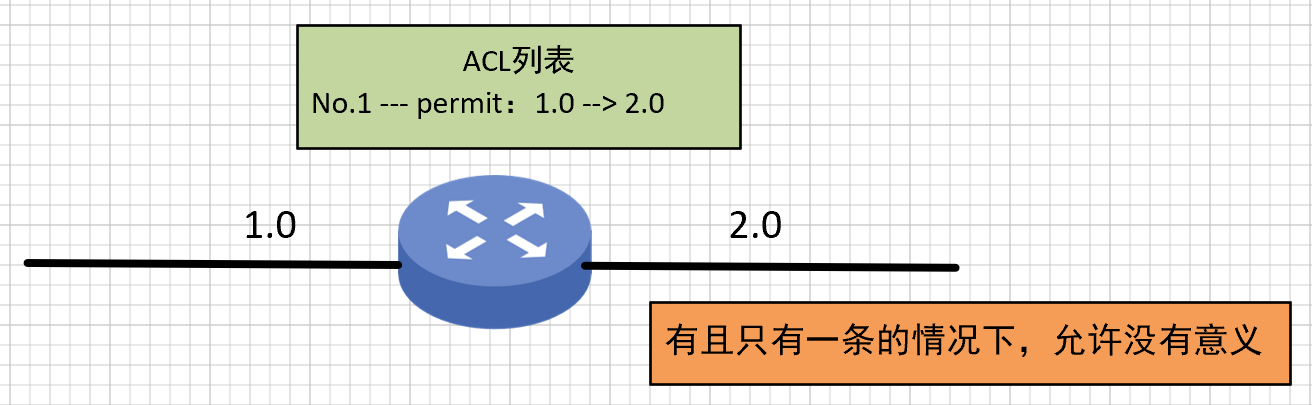

① 如果默认动作是允许,至少需要一条拒绝规则;

② 如果默认动作是拒绝,至少需要一条允许规则;

③ 把小范围的规则分配一个靠前的顺序;

④ 在不影响实际效果前提下,把包过滤尽量配置在离源地址最近的接口的入方向;避免资源浪费;

⑤ H3C的设备:

"访问控制":默认是允许;

"路由控制":默认拒绝;

"流量控制":默认拒绝;

4. ACL的分类

1)基本ACL

只查数据包的源地址;

编号范围:2000~2999;

适用场景:大范围的控制和管理;

2)高级ACL

对数据包的五元组进行匹配:

(源IP,目的IP,源端口,目的端口,协议);

编号范围:3000~3999

适用场景:精准控制;

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?