刚一接手这个题目,发现是一个网站,习惯性的查看是否存在/admin.php的管理员后台,当然也可以使用御剑扫描全网站看看是否有匹配的地址,这里我怕环境崩了就没再使用.

查看网站确实存在/admin.php的管理员后台.打开后查看自己的url.

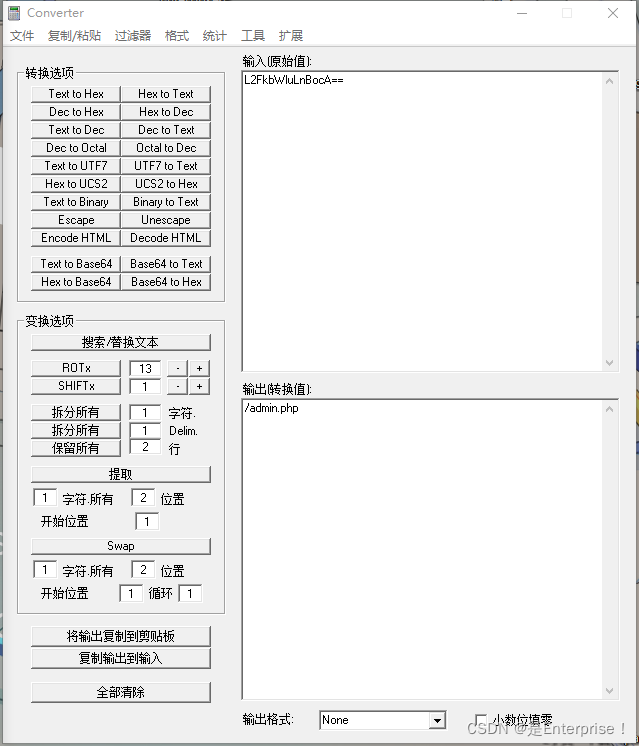

http://9ee1206c-44cd-456f-9ac5-5851cb2ec5c2.node4.buuoj.cn:81/admin.php?m=user&f=login&referer=L2FkbWluLnBocA==

之前url之后有一明显的base64,出于好奇,将他拖到解密工具里查看,发现是我们当时输入的/admin.php

继续查看后台

登录密码为admin/12345 提示给的,当然也可以使用burp爆破的方式尝试破解密码.

在这个界面发现有前端代码,当时想在这里放一个一句话木马然后直接连接,后来发现不行,

继续查看后台的各个地方,在设计->自定义->导出主题,发现可以下载当前的主题文件

下载时查看文件的下载链接.

相互替换,尝试寻找/flag

打开后按TXT文件打开,发现flag

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?