使用wires hark抓包

- 色彩规则:

黑色:报文错误(TCP解析错误、重传、乱序、丢包、重复响应)

TCP dup ack:重复应答

TCP Retransmission:TCP重传,TCP有超时重传机制

TCP Otu-of-Order:乱序,网络拥塞导致包到达时间不同,时延长,导致包丢失

参考:https://my.oschina.net/hex2016/blog/833097

TCP Previous segment not captured:前一段未捕获,丢失

TCP Dup ACK:TCP重复应答,#前表示丢失序号,后表示丢失次数

TCP Retransmission:TCP重传

TCP ACKed unseen segment:报文没抓全,此报文是ACK报文

TCP ZeroWindow与TCP Window Full:

TCP ZeroWindow:告诉对方,我的接收窗口的大小,即出现时告诉对方不要在发送数据

TCP Window Full:当待发送数据为0,出现Full,表示我不能再发送数据了

参考:https://www.cnblogs.com/nzbbody/p/8622497.html

HSRP State Change:HSRP(热备份协议),表示状态非active和standby

Spanning Tree Topology Change:生成树协议状态为0x80,拓扑发生变化

OSPF State Chang:OSPF的msg类型不是hello

ICMP errors:ICMP协议错误,协议type字段值错误

红色:各类异常

TCP RST:TCP流被RESET,出现原因:1、端口未打开2、请求超时3、提前关闭连接4、在一个已关闭的socket上收数据。断开连接,远端服务器尝试打开链接但无结果时,也会初心RST信号,这是防火墙阻隔连接的情况,每个SYN都返回一个RST

参考:

https://blog.csdn.net/pj1258/article/details/17009517?utm_source=app&app_version=4.14.0&code=app_1562916241&uLinkId=usr1mkqgl919blen

SCTP ABORT:串流控制协议的chunk_type为ABORT

TTL low or unexpected:TTL异常

Checksum Errors:条件中的各类checksum异常,在PC上抓包时网卡的一些设置经常会使Wireskark显示此错误

其他:正常

SMB:Server Message Block类协议

IPX:互联网数据包交换类协议

TCP SYN/FIN:TCP连接的起始和关闭

TCP/ARP/ICMP/UDP/HTTP/Routing/Broadcast:TCP/ARP/ICMP/UDP/HTTP/路由协议/广播数据

通过TCP三次握手:SYN-SYN ACK-ACK,建立连接

以抓取443为例(加密,端口不一定为443):

先:DNS请求

DNS请求:

DNS response:

客户端发起TCP三次握手:

第一次:SYN=1,ACK=0,端口61020–443

第二次:SYN=1,ACK=0+1,端口443-61020,确认序号=序列号+1

第三次:ACK=1,端口61020–443

Client发送hello包:

Random:随机生成数,用于生成最终密钥

Session ID:会话标识符

Cipher Suites:加密套件,

Compression Merhods:压缩方法

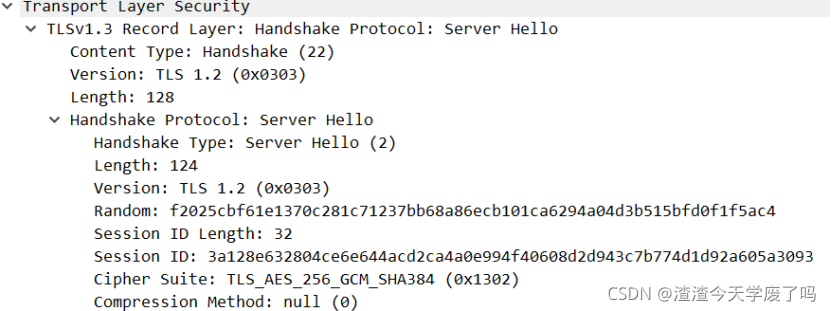

Server hello:

服务器也生成了一个随机数发送给客户端,双方同时拥有两个随机数

服务器返回证书,客户端收到后根据证书链辨别真伪,服务器中有公钥,用于加密后面生成的Prenaster secret(会话密钥)

安全连接建立,发送数据:Application Data

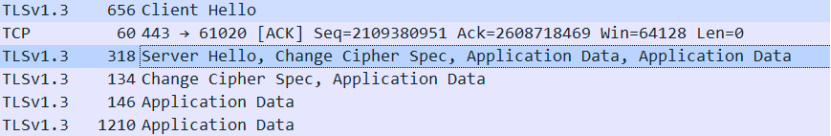

TLS传输过程:

①-④:握手阶段

⑤:握手后双方使用协商好的密钥进行通讯

②中有多个类型,是因为它是一个多握手信息,一次性发送多个握手协议包

SNI:TLS的扩展,用来解决一个服务器拥有多个域名的情况

TLS握手信息中并不携带客户端要访问的目标地址,若一台服务器用多个虚拟主机,且域名不同,使用了不一样的证书,TLS使用添加host的方法识别访问那台虚拟主机,在握手第一阶段ClientHello的报文中添加

SNI中包含 Server NAME,即Host内容

WireShark错误分析可参考:

https://blog.csdn.net/qq_43148894/article/details/125638706?spm=1001.2014.3001.5501

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?