第三关采用了黑名单的验证方式,黑名单过滤也是一种不安全的方式,黑名单中定义了一系列的不安全的扩展名,服务器在接收到文件后,与黑名单做对比,从而决定是否要过滤上传的文件。

不过phtml,php3,php4,php5,pht没有禁止,在apache配置文件中当php解析,

尝试通过后缀名绕过

我刚开始练习的时候用各种后缀只是能上传却连不上中国蚁剑,问过大佬之后才知道phpstudy这个配置文件把以上后缀都给注释了,我们可以这样来修改

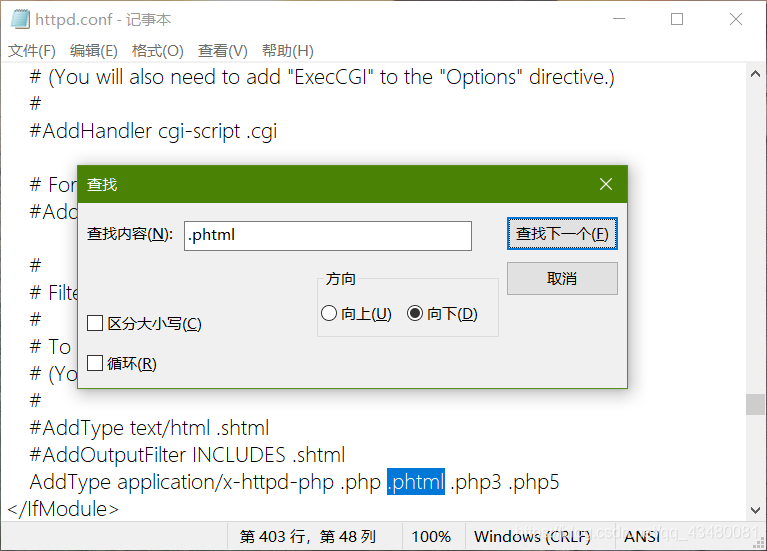

打开这个文件,Ctrl+f查找 .phtml

在这里可以把php3等想要的文件后缀加上,再把注释符#去掉,就可以快乐地去连接蚁剑了

文件上传upload-labs第三关

最新推荐文章于 2025-03-12 00:41:55 发布

4323

4323

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?