1、WEP安全缺陷与802.11i对WEP安全增强

WEP的安全缺陷

①共享密钥鉴别机制缺陷——异或加密机制漏洞

②加密机制的安全缺陷——初始向量太短、加密机制漏洞

③完整性认证机制的安全缺陷——CRC线性漏洞

④密钥管理的安全缺陷——静态共享密钥配置漏洞

802.11i的安全增强

①基于EAP的802.1X的用户认证,实现双向鉴别

②初始向量增加为48位、加密采用临时密钥完整性协议(TKIP)、CCMP

③利用报文摘要作为完整性校验值并加密

④基于用户动态配置密钥,不同用户使用不同的密钥,同一用户每一次接入无线局域网使用不同的密钥。终端与AP之间的使用临时密钥(TK)

2、802.1x和EAP的接入控制及其动态密钥协商过程

(1)EAP接入控制

(2)802.1x接入控制

①802.1X分两步,先是完成双向身份认证,如果采用双向CHAP认证机制,认证服务器和终端通过口令推出主密钥,如果采用TLS认证机制,由认证服务器和终端通过认证过程约定主密钥,完成双向身份认证后,由认证服务器向AP发送一个主密钥;

②AP然后和终端通过密钥分配过程生成成对临时密钥TK,成对临时密钥的含义是该密钥只是终端和AP之间的共享密钥,而且只是在安全关联存在期间有效。

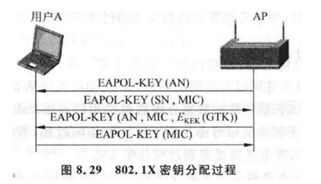

(3)动态秘钥协商过程

3、IPSec 安全关联定义

①以实现源端鉴别、数据加密和完整性检测为目的的关联。

②安全关联是单向的,用于确定发送者至接受者传输方向的安全传输过程所用的加密算法、消息鉴别码算法和MAC秘钥等。

③安全关联(唯一性)SA=安全参数索引SPI+目的IP地址+安全协议标识符

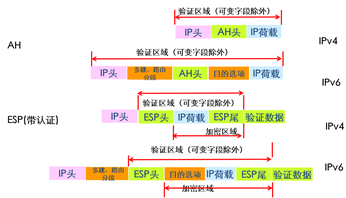

4、AH和ESP在两种操作模式下的数据封装格式及其保护的数据的范围

(1)传输模式

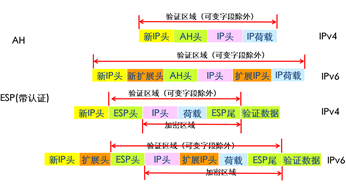

(2)隧道模式

(3)组合安全关联

5、TLS 协议体系,握手协议的四个阶段及其作用,记录协议封装数据包的过程、HTTPS

(1)TLS协议体系

①握手协议:实现双向身份鉴别和安全参数(压缩算法、加密算法、MAC算法、加密密钥、MAC密钥等)协商

②改变密码规范协议:通知双方开始使用新约定的安全参数。

③记录协议:封装上层协议消息,实现源端鉴别、保密性和完整性。

④报警协议:用于传输出错消息,如解密失败、无法确认证书等

(2)握手协议的四个阶段及其作用

(3)记录协议封装数据包的过程

处理流程:

①将要发送的信息分片,分片不超过2^14

②用当前会话指定的压缩算法压缩数据

③用当前会话指定的MAC算法生成MAC

④用当前和绘画指定加密算法加密数据

⑤在加密数据前附加SSL记录协议首部接收、发送数据

⑥接收数据处理为以上流程的逆过程

(4)HTTPS

操作过程:

封包过程:

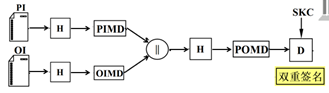

6、SET的双重签名机制

(1) 签名过程

(2)作用

①商家只能看到订单消息OI和支付信息PIMD,不能看到支付信息,实现了银行账号信息对商家的隐私

②银行只能看到支付信息PI和订单信息OIMD,不能看到订单信息,实现了订单信息对银行的隐私

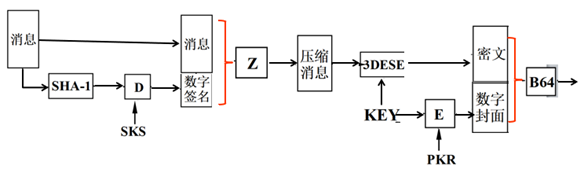

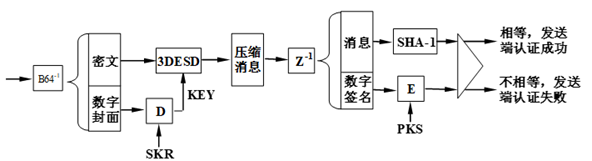

7、PGP的操作过程

发送端:

接收端:

8、ARP欺骗

原理:

①攻击者发送伪造的ARP消息,将被攻击目标的IP地址与自己的MAC地址继续绑定,使得路由器建立错误的ARP表

②最终一被攻击目标的IP地址为目的数据包被封装成以攻击者为MAC地址的帧,转发给了攻击者

预防:

①利用DHCP侦听信息库,鉴定ARP信息的真伪

②静态ARP表

558

558

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?