海关搜索接口参数分析(水)

1 进入到搜索页 看到如下搜索框

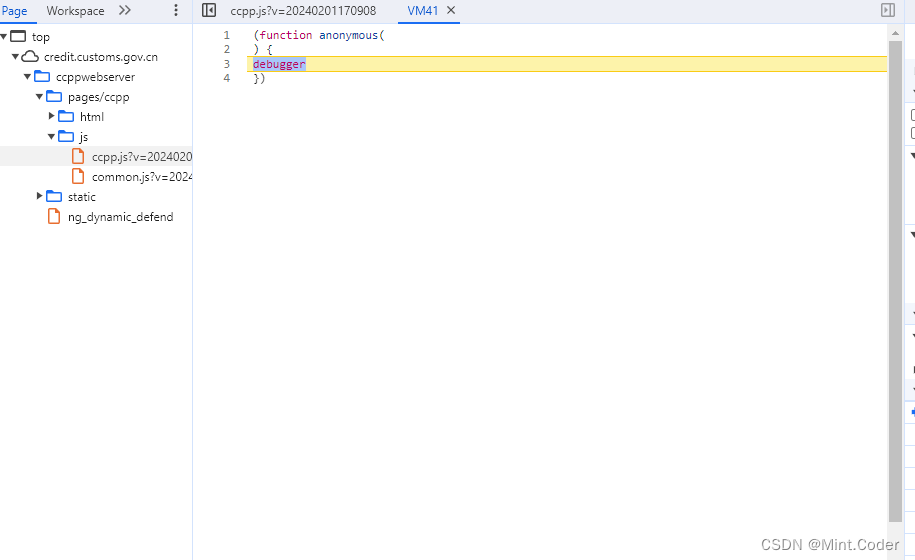

2 既然要分析搜索接口 我们的打开f12 一上来发现 又是熟悉的debugger 这里暂时先never pause here

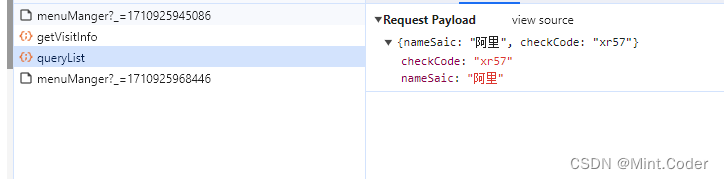

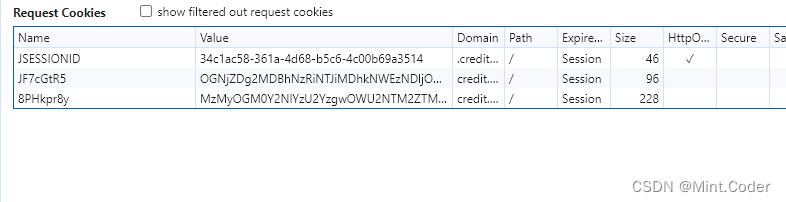

3 找到搜索接口 如下 发现并没有加密token 经过观察发现 这是cookie交互的,下面第二张图就是重要的cookie

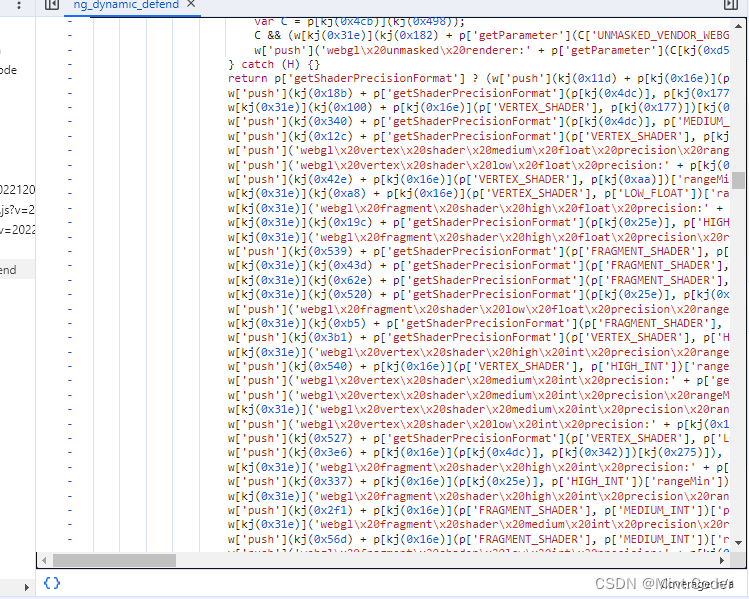

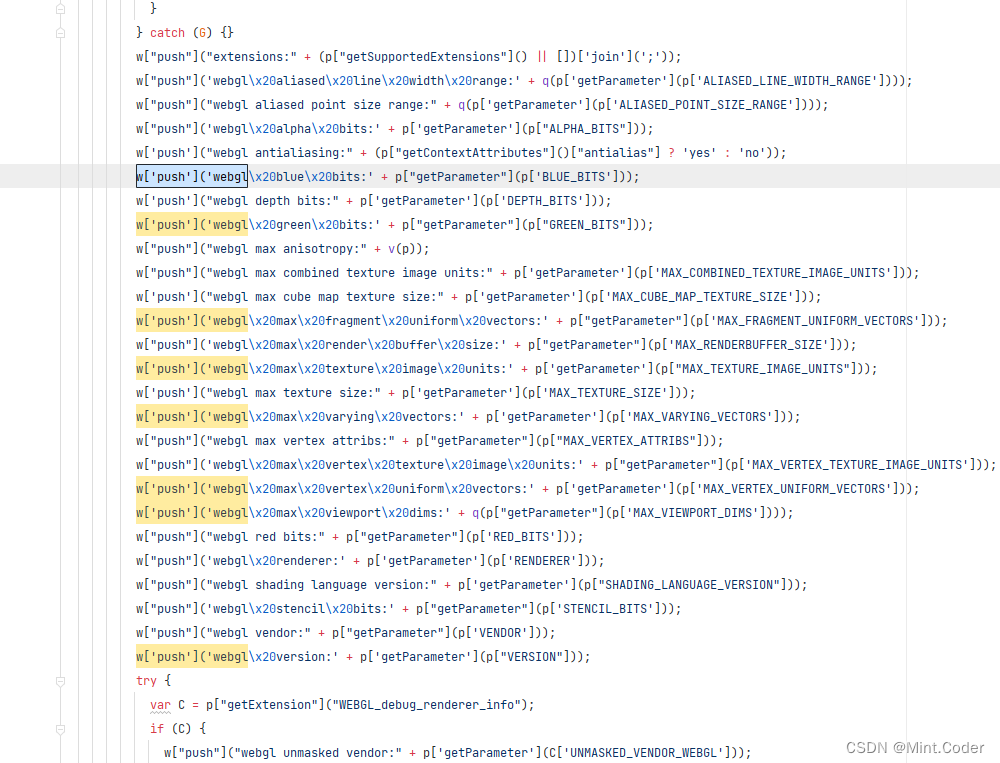

4 分析js 找到生成cookie的js如下

5 解混淆js更好分析 解混淆以后 仅仅做了字面量还原

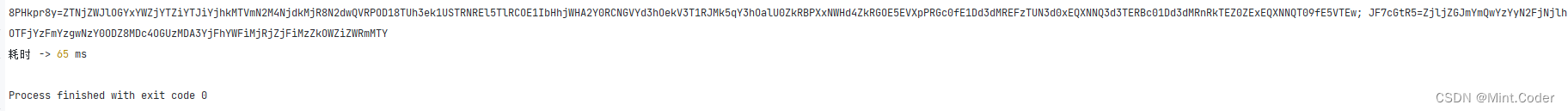

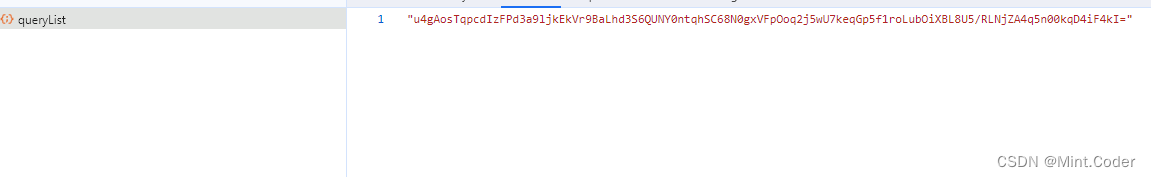

6 把生成的代码拿下来运行 修修补补 然后就出出结果了 这里我出值 没写测试 我的经验告诉我可用 没需求不想写了 目前是补的环境和扣的代码 具体想要算法可以仔细扣一下 也是一个aes和cr4这些。

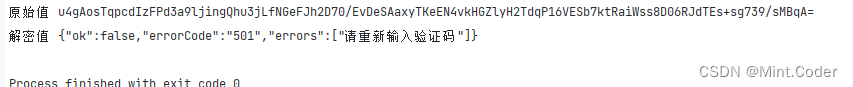

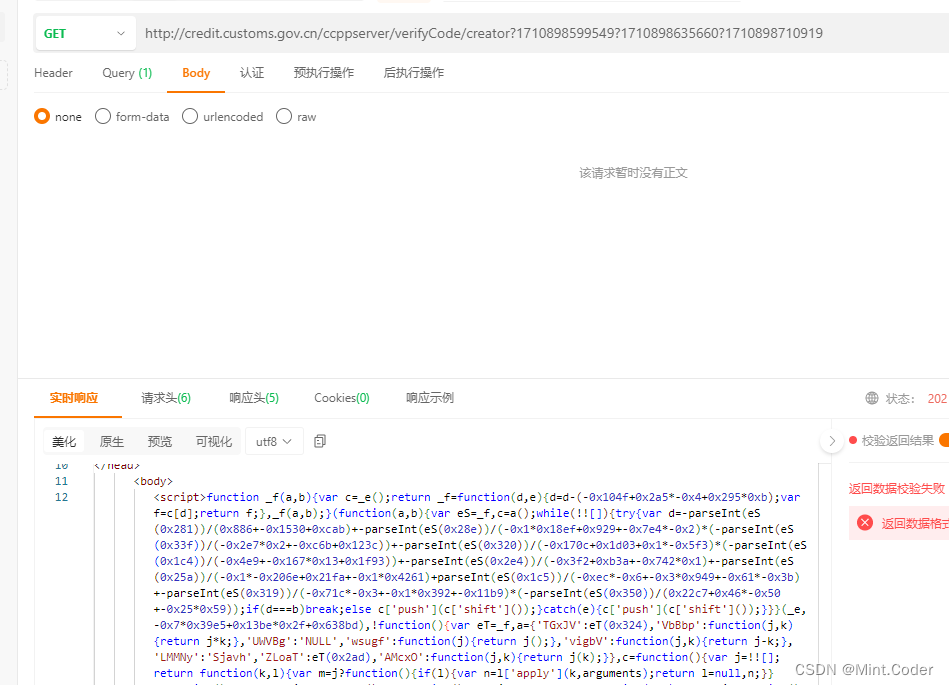

7 当我们请求到值发现响应也是加密的 这时候这个解密函数其实就在刚才无限debugger那个就是里面

稍微扣一下就好了

总结:ob混淆 一堆代码检测 无限debugger 很符合国内混淆现状。有点烦人的。

发现一个bug:不需要cookie也能拿到验证码:

本文分析了海关搜索接口,未发现加密token,而是通过cookie进行交互。作者揭示了JS代码被混淆的过程,包括字面量还原和AES/CR4加密。文章提到国内常见的代码混淆现状和一个意外发现的bug:无需cookie也可获取验证码。

本文分析了海关搜索接口,未发现加密token,而是通过cookie进行交互。作者揭示了JS代码被混淆的过程,包括字面量还原和AES/CR4加密。文章提到国内常见的代码混淆现状和一个意外发现的bug:无需cookie也可获取验证码。

2235

2235

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?