期末复习时一边复习(自学)一边记录所得,有点儿乱但能明白数字水印是个啥的话对着这个复习还是比较有用。

RSA:可用于加密、数字签名、密钥分配:PGP,PKI等

对RSA的主要支持和批评

形式简单,易于理解,研究深入,支持广泛

既能用来加密,又可签名

随机素数产生并不容易

运算量大,速度受局限,尤其在嵌入式设备中

512bit的RSA目前安全性已经很危险,1024bit较好。

另外,RSA的硬件速度是DES的1/1000,参数的特定选择机制,中国剩余定理等可以加快速度。

公钥的分配问题

公开发布

公开可访问的目录

公钥机构(Public-Key Authority)

公钥证书

由于公钥密码需要大量的计算开销,这限制了公钥密码系统的使用。一般主要用于

1.认证数字签名

2.会话密钥分配

公钥基础设施(PKI:Public Key Infrastructure)

创建、管理、存储、分发和撤销数字证书的管理体系

目的:安全、便捷、高效的获取公钥

标准组织:IETF的PKIX工作组

CA

Certification Authority

数字证书认证中心、认证中心、CA中心

是PKI系统的最核心部件

•可以认为PKI的其他部件是依附于CA的

所以,在非学术场合,我们看到CA和PKI的概念是混用

PKI能够提供什么?

全面的信息安全支持

真实性(标识与鉴别)

完整性(不被修改,没有错误)

机密性(隐私与保密)

非否认性(责任确定)

可用性(可获得,系统稳定性)

掩蔽效应:低音容易掩蔽高音,噪声对单音掩蔽。

声道模型:

全极点模型组成

常用处理算法

1)傅立叶变换和FFT,离散变换:

2)小波变换:引入平移和尺度因子,在时域和频域有良好的局部化性质。

语音总结:

变换域变换实现了信息的能量集中,利于压缩编码。

信息隐藏方面:

1)不能对原始信息能量重要的地方改变太多。

2)嵌入的隐藏信息能抵抗压缩滤波,需要在重要信息相关部分进行处理。

这是两个矛盾体!

1)图像表示:

像素点,信息隐藏必须了解图像的表示方式。

BMP,PCX,GIF,TIF等。

2)图像压缩方法:

JPEG等。

常用图像处理方法

二维DFT

二维离散傅里叶变换。

二维DWT

二维小波变换。

二维DCT

二维DCT变换。

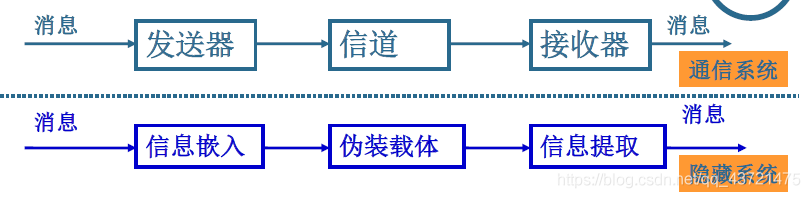

信息隐藏概念

不可视通信,阈下通信。

信息隐藏:在一些载体信息中,将需要保密传递的信息隐藏进去,而载体本身并没有太大的变化,不会引起怀疑。

信息隐藏的纯粹安全性:取决于第三方有没有能力将载体对象和伪装对象区分开来。

载体的选择:

有一定的冗余空间——测量噪声

其它的冗余空间小的则考虑统计、变换等方法进行隐藏。

载体样本使用不能超过1次。

- 无密钥信息隐藏:

不需要预先约定密钥。但必须约定嵌入算法和提

取算法,而且这些算法必须保密。

无密钥信息隐藏依靠嵌入算法和提取算法的保密来保证系统的安全------>违反Kerckhoffs准则

所以提出有密钥的隐藏系统。采用共享的密钥来进行嵌入和提取处理

公钥信息隐藏

安全性主要取决于公钥密码体制的安全。

公钥体制和私钥体制相结合使用。密钥的共享和分配是关键。

已有的一些信息隐藏通信模型

空间域隐藏和变换域隐藏:

变换域模型较多:

1)加性噪声信道模型,图像比较多。

2)其它

信息隐藏技术

根据载体类型和要求进行选择。

六类:

1)空间替换技术(冗余部分)

2)变换域技术

3)扩展频谱技术

4)统计特征技术:更改载体若干统计特性来信息编码

5)变形技术

6)载体生成技术

LSB

隐藏算法优缺点分析

优点:简单,容易实现,隐藏容量大。对载体影响不大。

缺点:

1)安全性不是很强

2)鲁棒性不是很高:有损压缩,滤波,加噪等影响很大。

改进方法:

1)增强安全性,m需要加密处理。

2)增强鲁棒性,多次重复嵌入,增加冗余,或加上纠错编码

基于调色板图像隐藏方法

图像的组成: 1) 直接像素, 2) 调色板

信息隐藏分析的分类

v根据已知信息分类:

§1 仅知伪装对象分析:首先需要检测是否有?

§2 已知载体分析:载体和伪装对象都得到。

§3 已知消息分析:可以获得隐藏信息

§4 选择伪装对象分析

§5 选择消息分析

§6 已知隐藏算法、载体和伪装对象分析。

vBmp****文件格式

§定义了文件头格式、文件体、调色板格式

§隐藏分析:

•文件结构隐藏分析:文件大小是否异常

•调色板隐藏分析:是否排序异常,有异常现象。

•LSB****隐藏:统计分析噪声特性

对偶统计分析法

梯度能量分析方法

Lapalacian****分布特征分析

等等

总结,分析方法根据不同的隐藏载体,可能的隐藏方法进行选择

数字水印基本原理

信息隐藏:伪装通信,隐秘传输

数字水印:版权保护 (研究热点)

传统水印,数字水印,数字多媒体的保护。

1 媒体加密 , 容易受拷贝。

2 数字水印,跟踪,证明侵权的存在。

v数字水印:永久嵌入在其他数据中的具有鉴别性的数字信号或模式,并且不影响宿主数据的可用性。

特点:

1 ) 安全性,

2 ) 可证明性,

3 ) 不可感知性,

4 ) 健壮性。

载体分类,外观分类,加载方法分类,检测方法分类等。

载体上的分类:

1 )静止图像水印

2 )视频水印

3 )音频水印

4 )软件水印

5 )文档水印

外观分类:

1 )可见水印

2 )不可见水印

加载方法上分类:

1 )空间域分类:

a) 最低有效位方法,

b) 拼凑方法,

c) 文档结构微调法。

2 )变换域水印:

a) DCT 变换; b) DFT 变换; c)DWT 变换

水印检测方法分类:

1 )私有水印和公开水印

2 )私钥水印和公钥水印

水印的特性上分类:

1 )健壮性数字水印:标志保护

2 )脆弱性数字水印:完整性保护

v使用目的上进行分类:

1 )版权标识水印 : 版权认证标识。

2 )数字指纹水印:防止非法拷贝等。

数字水印的应用:

1. 版权保护

2. 数字指纹

3. 认证和完整性校验

4. 内容标识和隐藏标识

5. 使用控制

数字水印的研究方向:

数字水印理论

数字水印健壮性分析

数字水印的协议

等等

水印技术

数字水印的表示形式:

§一串有意义的字符

§一串伪随机序列

§一个可视的图片 ( 二值或者灰度图像 )

离散傅立叶变换:

§嵌入在中频,在安全性和健壮性之间均衡。

DCT 变换算法:

§( 1 ) DCT 变换特点:分块,系数量化,按 Zag 扫描方式输出。

§( 2 )嵌入主要机制:中频部分 à a) 系数量化部分; b )相对不同位置数值相对大小。

基于中国剩余定理的分存水印算法

水印信息经过分存, n 份,做嵌入操作,只要在提取端得到 t 份( t<n ),则可以鉴别出水印。

主要抗剪切攻击等

v1 )完全脆弱性水印:任何篡改

v**(** 2 )半脆弱性水印:抗 JPEG

v**(** 3 )图像可视内容鉴别水印:检测视觉效果

v**(** 4 )自嵌入水印:嵌入本身,增加冗余。

§空间域方法: LSB 方法,考虑篡改定位的算法等。

§变换域方法: DCT 变换域的方法等。

视频水印的特征:

1 )不可察觉性

2 )健壮性

3 )复杂度不对称性(实时性)

4 )压缩域处理,影响到有多种方法。

**5 ** )恒定码率

**6 ** )水印检测不需要原始视频

视频水印的分类:

按照水印技术是否与内容相关

按照水印嵌入的策略:

基于水印适用的视频载体分类

v其他分类:

§空间域和变换域

§健壮性数字水印和脆弱性数字水印

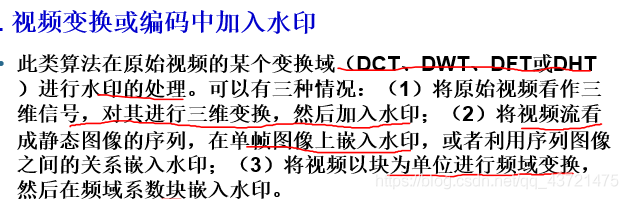

直接在像素域进行水印嵌入和提取,主要是为了降低水印处理的复杂度,但是会在鲁棒性方面会有较大缺陷。除了特殊的情况,一般考虑在视频变换域嵌入水印的算法较多。

在变换域嵌入水印,可以综合利用人类视觉特性、视频序列固有的时间和空间特性、频域变换和通信领域的最新技术,来提高水印的鲁棒性,而且算法不受具体编码标准的约束( MPEG-2 基于 8×8 块,而 MPEG-4 基于对象),因此在变换域嵌入水印一直是研究的热点。

视频水印的发展方向

1 )水印和视频对象的同步

2 )同一个视频上的水印的多样性。

(亮度水印、纹理水印和时间水印等)

3 )视频水印检测的实时性研究

人类听觉系统 (HAS-Human Auditory System)

掩蔽效应

一种频率的声音阻碍听觉系统感受另一种频率的声音,这种现象称为听觉掩蔽效应。前者称为掩蔽声音,后者称为被掩蔽声音。

MP3 压缩域的音频信息隐藏技术

(1) 方案1:该方案中将MP3文件先解压,然后嵌入水印,最后将含有水印的码流重新压缩成MP3文件

(2) 方案2: 此方案是在MPEG编码过程中将水印嵌入进去,直接形成含有水印的MP3文件。

(3) 方案3: 是直接对MP3文件进行水印嵌入,这样不用进行编解码,速度上有了保证,有利于在线实现。

软件保护措施:加密、认证、软件水印等

软件代码和软件数据进行信息嵌入:

软件水印的特征:

1)能够证明软件的产权所有者

2)具有健壮性

3)易于生成、分发和识别

4)对软件的功能不能影响太大。

代码水印:隐藏在程序的指令部分,

数据水印:隐藏在数据当中,变量,常量等

静态水印:静态过程嵌入

动态水印:动态过程嵌入

1、静态数据水印:在常量数据当中

2、静态代码水印:调整指令顺序嵌入1bit

3、动态数据结构水印:根据输入特定的数值进行嵌入分析

4、动态执行过程水印:程序的执行顺序或者内存地址的走向进行编码形成水印。

数字指纹

应用

在版权保护方面:产品跟踪,追查盗版者

每个拷贝,有微小变化的数字水印,进行跟踪

加密卫星电视广播应用等

特征要求

能抵抗合谋攻击(多个指纹的共谋)

不可察觉性

健壮性(多传输场景)

水印协议

版权注册协议:

与权威机构之间的安全通信

水印加载协议:

权威机构或者销售者共同运行完成

水印验证协议:确定版权人

纠纷仲裁协议:

检测出太多水印

受破坏,检测不出水印,均需要仲裁。

AQUARELLE商业模型及其水印协议

TTP:可信任第三方,即IMPRIMATUR中的CA。

CO:数字产品版权所有者, 即IMPRIMATUR中的CP和RH。

CO-ID:CO自定义的标识,用来唯一标明身份。

IM:未加载水印的数字多媒体产品。

IM-ID:唯一标识IM的序列。在IMPRIMATUR中,IM-ID应由UNI统一发布

D:水印加载的日期。

IM*:加载水印后的IM。

IM**:提取端的水印,可能已经被篡改或遭到攻击。

K-ID:用来加载和检测水印的密钥,不同的数字产品有不同的K-ID 。

User: AQUARELLE的用户 。

CO向TTP发送IM,IM-ID,和CO-ID;

TTP产生随机密钥K-IM,对IM加载水印,将IM-ID,CO-ID,D保留在数据库中;

TTP将加载水印后的IM*返回给CO,同时返回的还有CO-ID和IM-ID 。

CO必须向TTP发送IM,从TTP接收IM*。往返过程将占用很大带宽,消耗大量网络资源

IM和K-ID在发送过程中很有可能被人窃取

§数字水印攻击:

•抹去数字水印、

•使得数字水印算法失效、

•叠加不同水印,混淆检测机制等。

数字水印攻击与数字水印攻击的分类相关

1)去除攻击:破坏载体中的水印 又称为健壮性攻击

2)表达攻击:试图使得水印检测失效 几何变换

3)解释攻击:通过伪造水印来达到目的。 混入一类新的水印,混淆评价体系。

4)法律攻击:水印协议,版权纠纷法律上的漏洞。

Stirmark数字水印攻击软件,也是衡量数字水印设计算法性能的benchmark。

Checkmark攻击软件比较全面

Optimark主要侧重对静止图像数字水印的检测。

在Stirmark Version 3.1 中包括以下图像改变操作 :

(1) 剪切(Cropping)

(2) 水平翻转(Flip)

(3) 旋转(Rotation)

(4) 旋转-尺度(Rotation-Scale )

(5) FMLR, 锐化,Gaussian 滤波(FMLR, sharpening, Gaussian filtering)

(6) 随机几何变形(Random bending)

(7) 线性变换(Linear transformations )

(8) 各个方向按比例变换(Aspect ratio)

(9) 尺度变换(Scale changes )

(10) 线性移除(Line removal)

(11) 颜色量化(Color reduction)

(12) JPEG压缩(JPEG compression)

下载地址:http://www.cl.cam.ac.uk/~fapp2/watermarking/stirmark/

2337

2337

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?