kali:192.168.111.111

靶机:192.168.111.243

信息收集

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.243

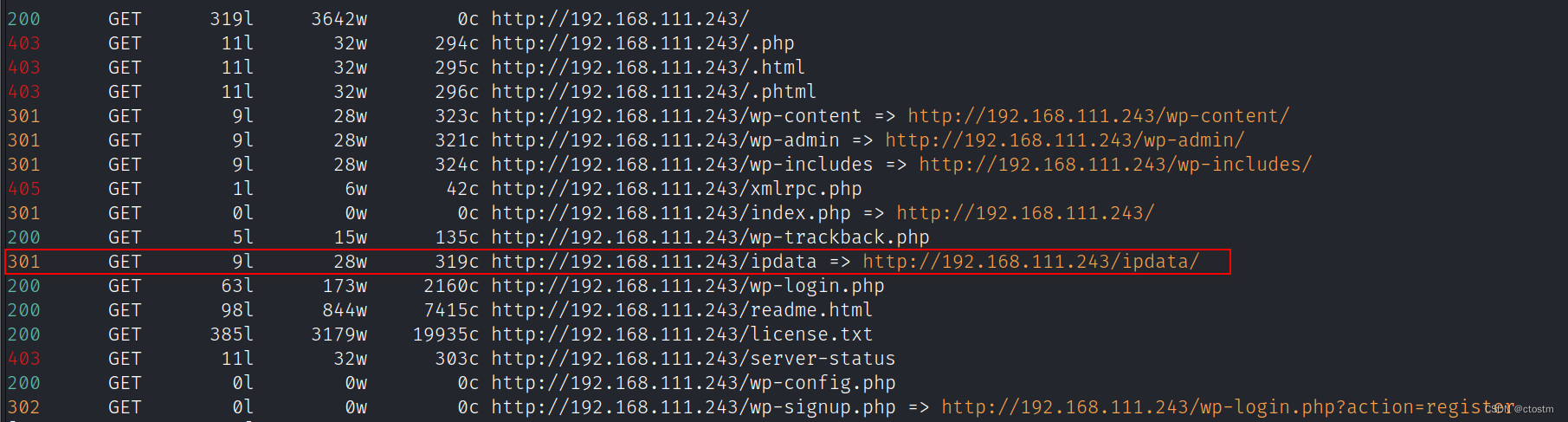

目录爆破发现ipdata目录

feroxbuster -k -d 1 --url http://192.168.111.243/ -w /opt/zidian/SecLists-2022.2/Discovery/Web-Content/raft-large-directories-lowercase.txt -x php,bak,txt,html,sql,zip,phtml,sh -t 1

进入该目录发现一个流量包,下载使用wireshark打开

查看后发现wordpress后台用户密码:webdeveloper|Te5eQg&4sBS!Yr$)wf%(DcAd

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?