流量分析

一般这样流量分析的题文件一般是以pcap为后缀,这里主要用到的工具是wireshark。下面是一道例题。

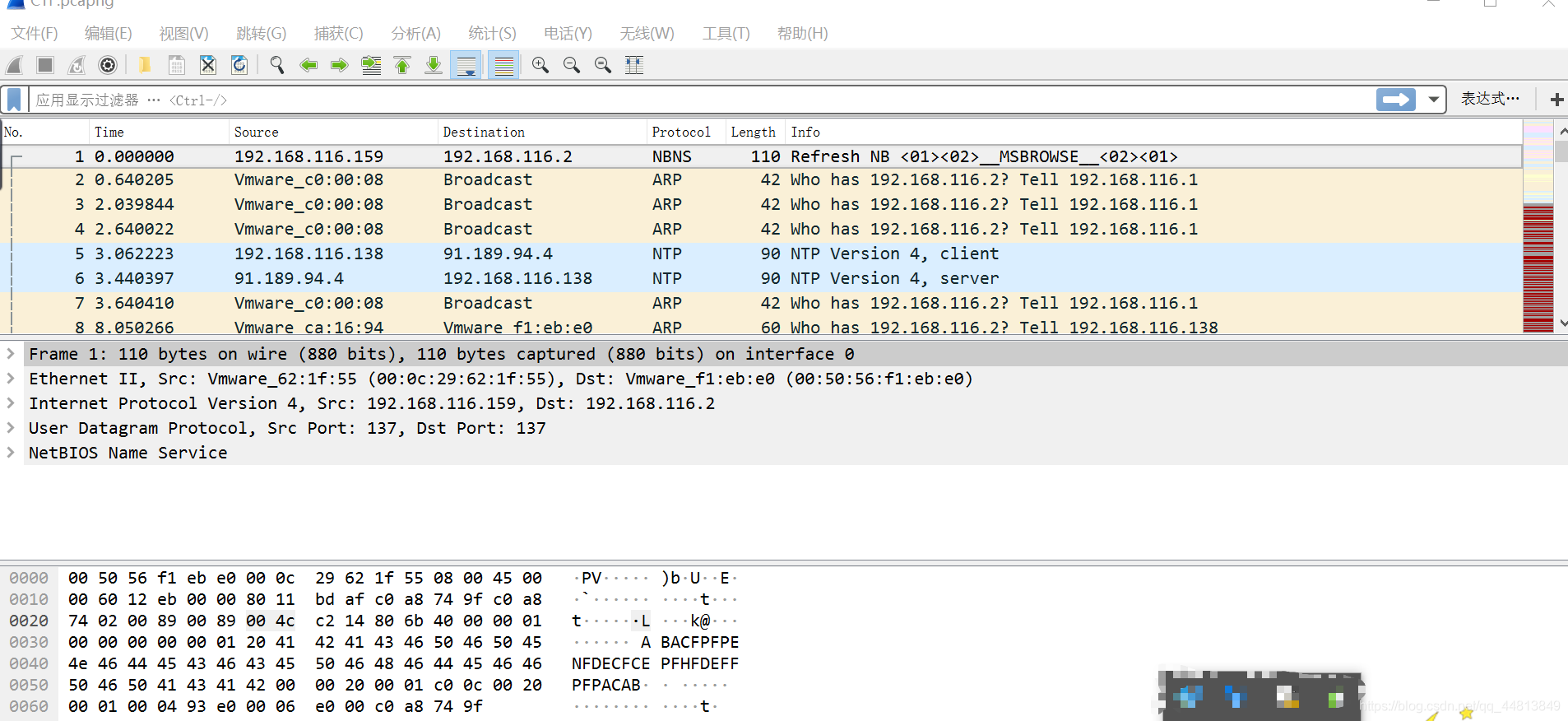

看到文件格式首先使用wireshark打开,

看到文件格式首先使用wireshark打开,

然后追踪数据流

然后追踪数据流

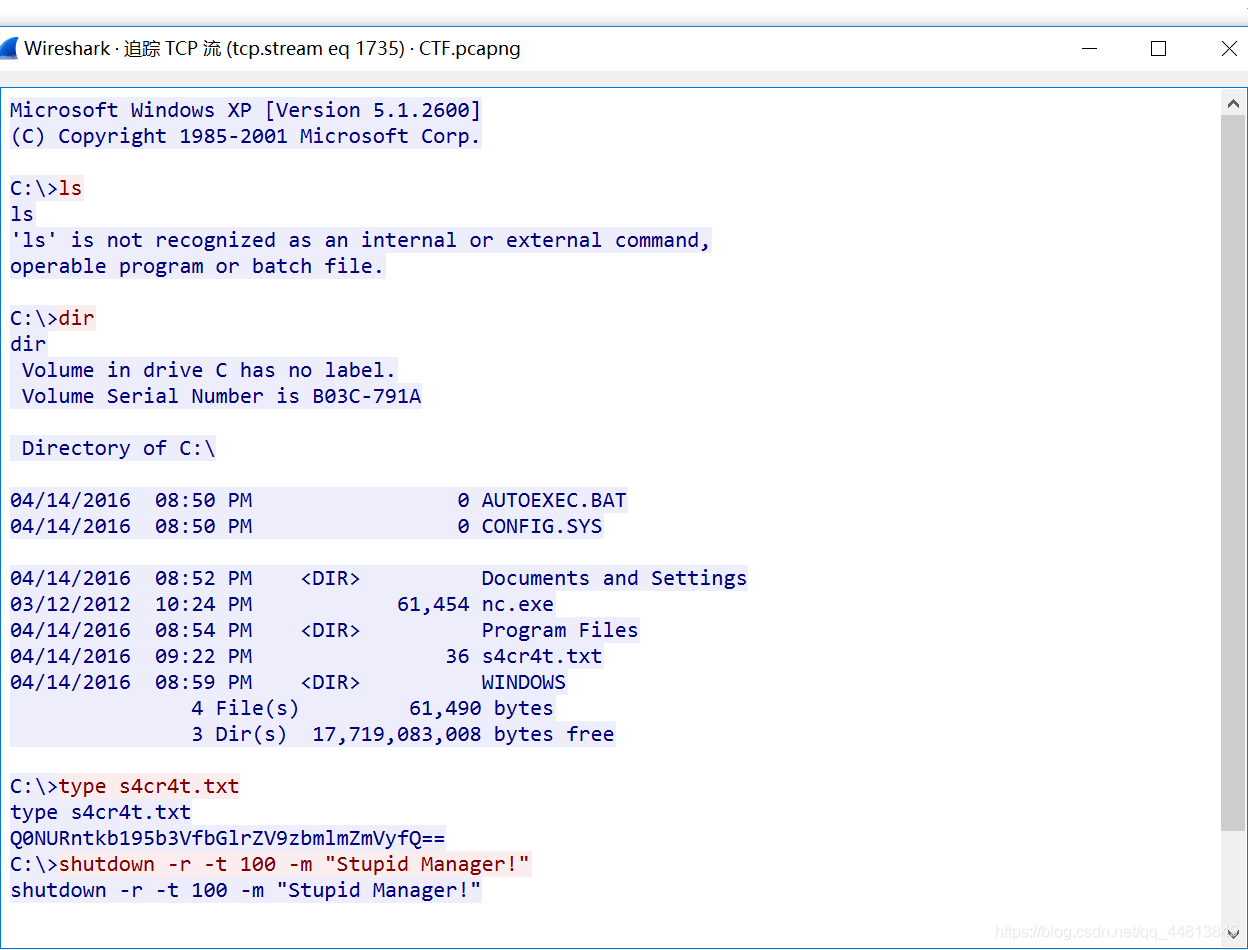

看到一串字符,尝试用base64解密

看到一串字符,尝试用base64解密

得到flag。

得到flag。

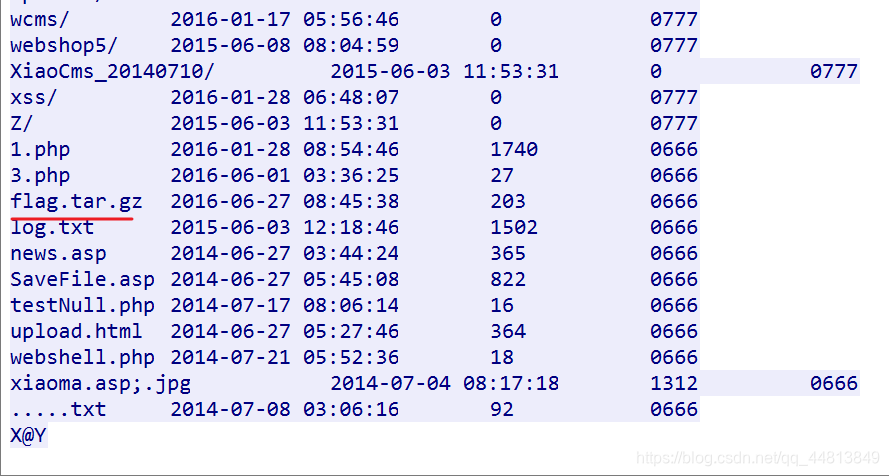

还有一题和上题类似先追踪流后发现有一个flag文件

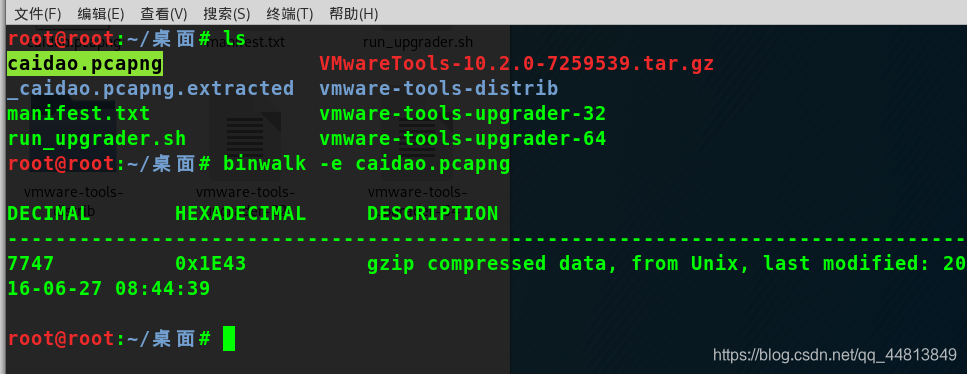

放在Linux下使用binwalk分析提取出来

放在Linux下使用binwalk分析提取出来

会看到这样一个文件

会看到这样一个文件

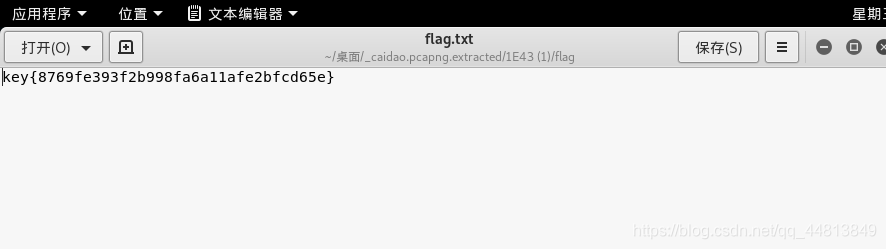

接着解压里面的文件,看到flag文件,打开得到flag

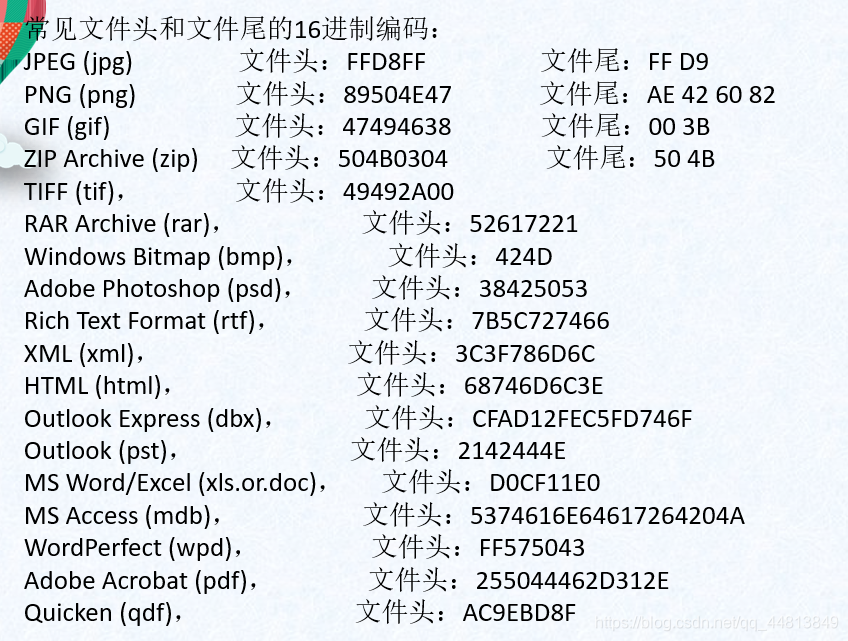

文件格式分析

主要工具有hxd、winhex

下面是几个例题

1、眼见非实

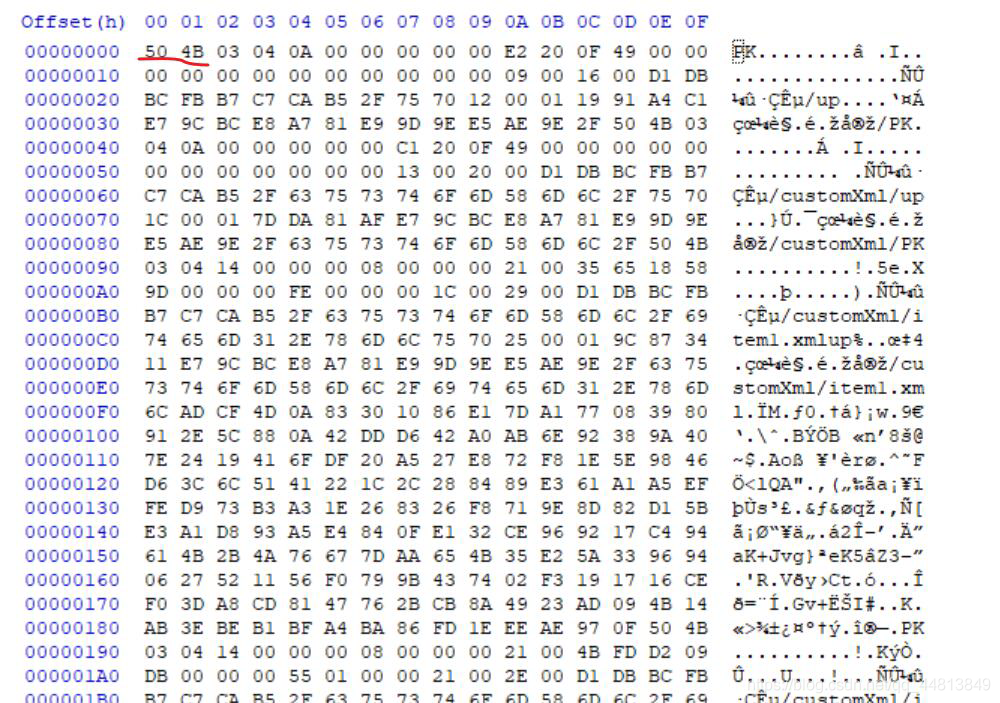

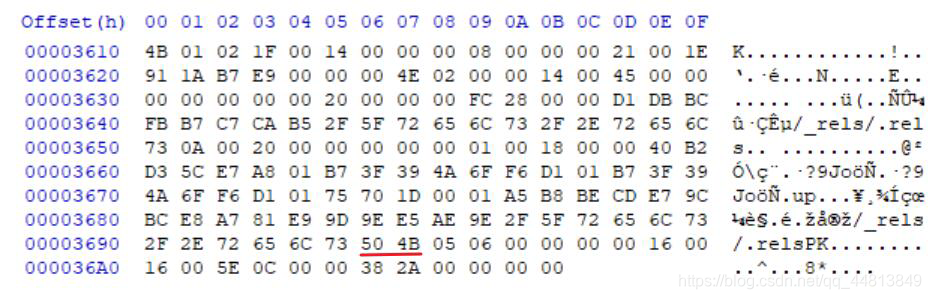

打开题目看到的是一个docx文件但打开后却又找不到什么可用信息,所以尝试用hxd打开查看一下,发现是压缩包的头和尾

所以将文件后缀名改为.zip,然后解压打开里面的word里document.xml文件查看flag

所以将文件后缀名改为.zip,然后解压打开里面的word里document.xml文件查看flag

2、无法运行的exe

2、无法运行的exe

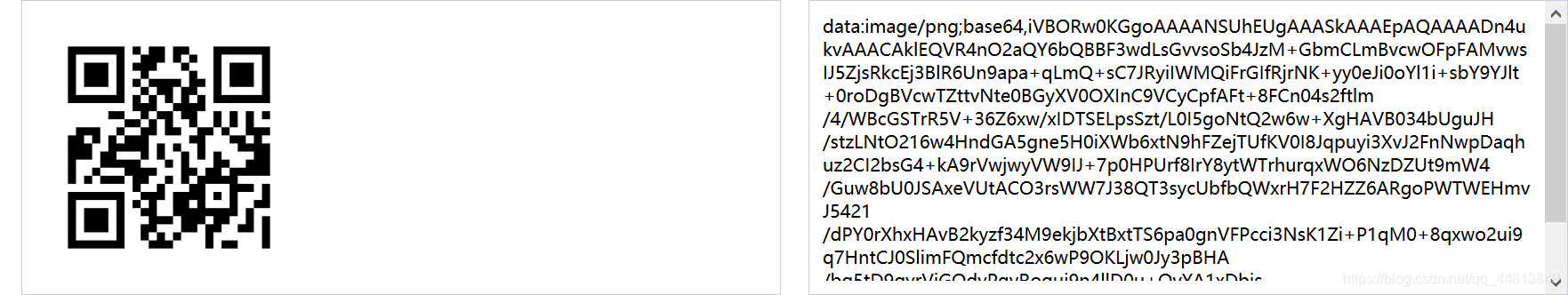

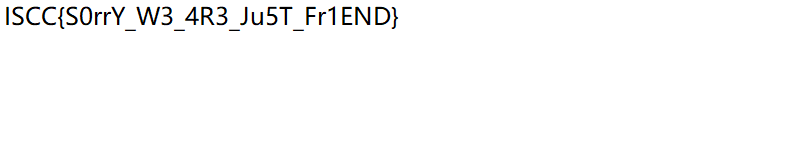

用HXD打开看到一长串base64,然后尝试解密但并没有成功。用base64图片解密上传几张png的图片发现开始都是

但原文件却不同,所以改一下,并在解密时加上data:image/png;base64,

然后得到一张二维码,扫描以后得到flag

3、他们能在一起吗?

3、他们能在一起吗?

打开后有一个二维码,扫描二维码得到一串base64,解码后得到PASS{0K_I_L0V3_Y0u!}然后将0K_I_L0V3_Y0u!输入到压缩包密码然后得到flag

图片隐写

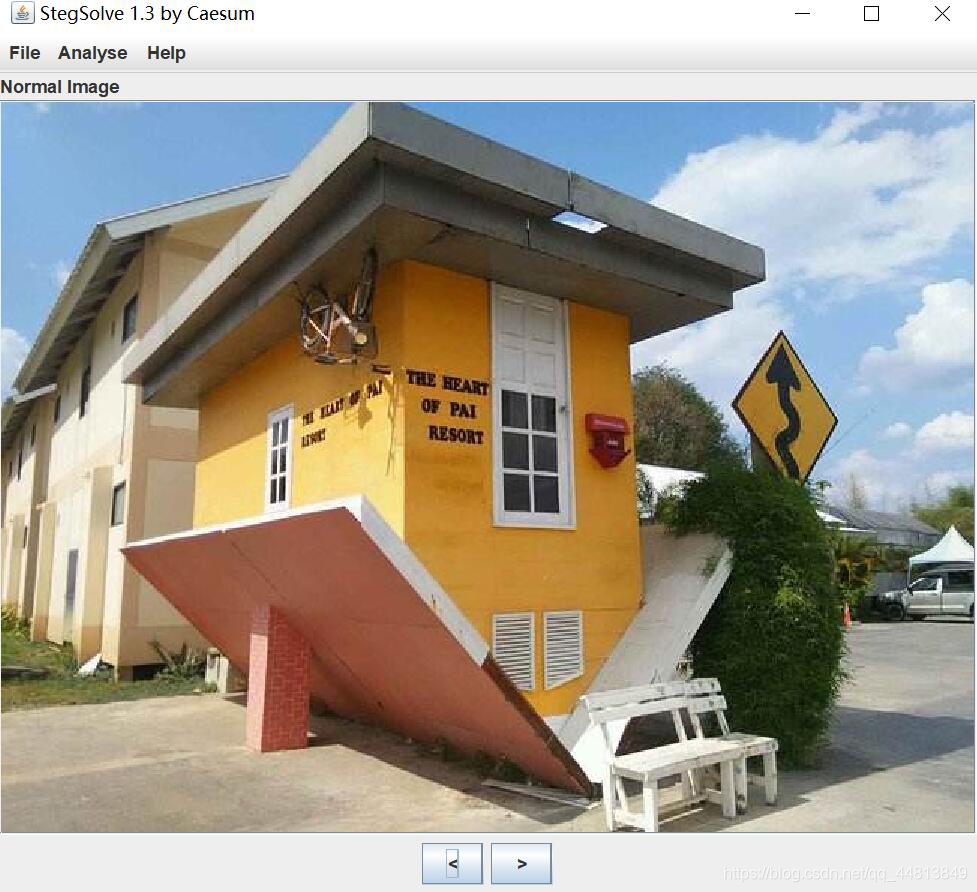

1、倒立屋

1、倒立屋

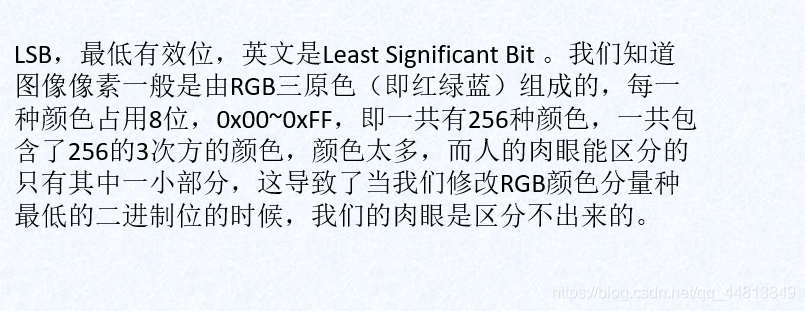

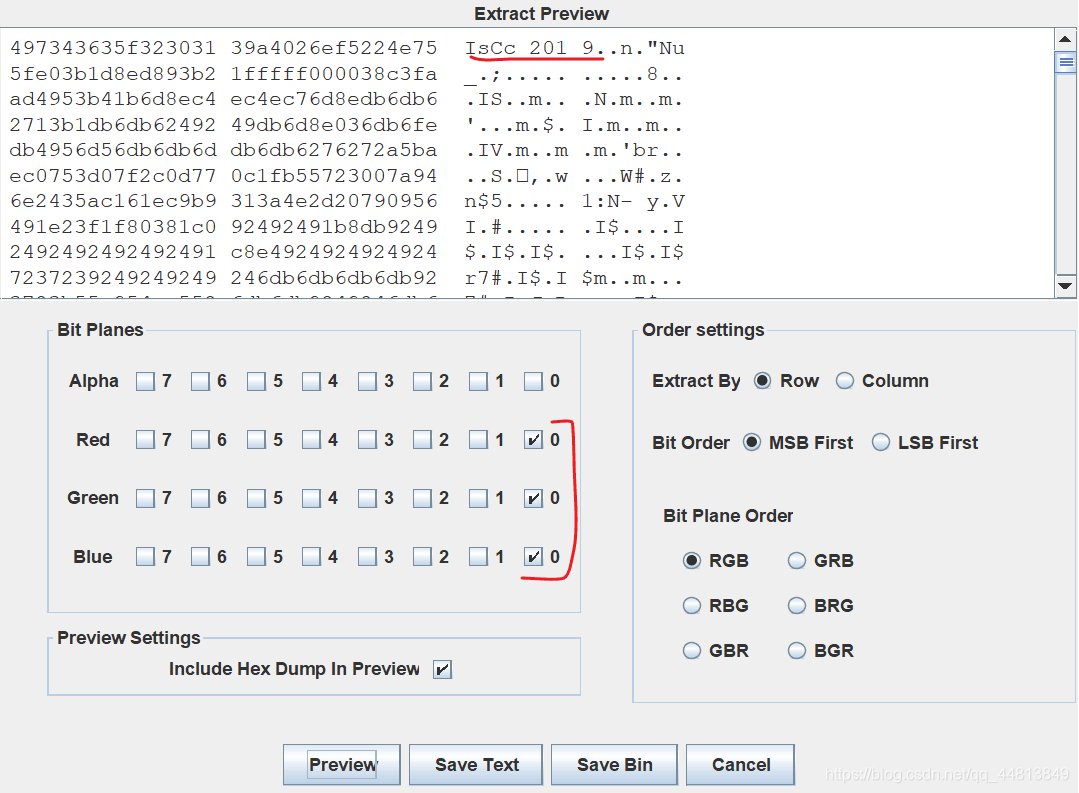

这道题用到lsb隐写

使用Stegsolve.jar打开图片

2、普通的二维码

2、普通的二维码

打开文件发现是一张二维码图片,扫描一下并没有可用的信息,然后使用HXD打开。

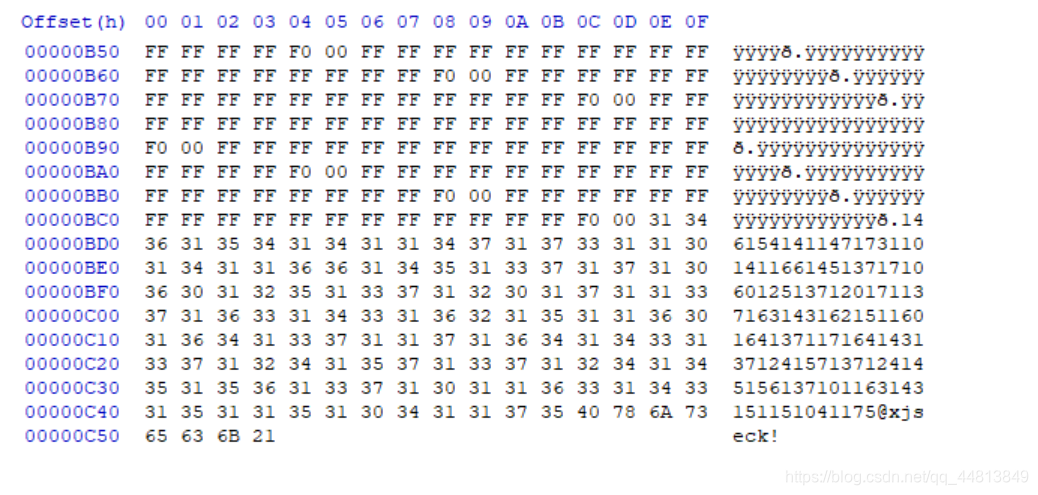

在后面发现一串数字,观察发现这只有0~7,所以猜想这可能表示八进制。用一个Python脚本,将这些数字转换成ascll码

a='146154141147173110141166145137171060125137120171137163143162151160164137117164143137124157137124145156137101163143151151041175'

for i in range(0,126,3):#步长为3

print(chr(int(a[i:i+3],8)),end="")

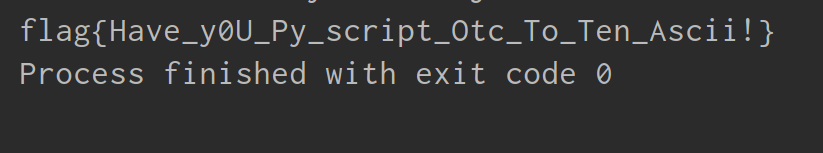

运行得到flag

顺便补充一下IHDR知识在一些题目中会遇到

顺便补充一下IHDR知识在一些题目中会遇到

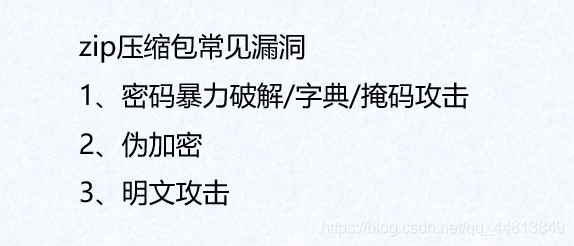

压缩包分析

这里可以使用ARCHPR工具。

这里可以使用ARCHPR工具。

例如一个题目:再见李华

例如一个题目:再见李华

将压缩包解压之后发现这样一张图片

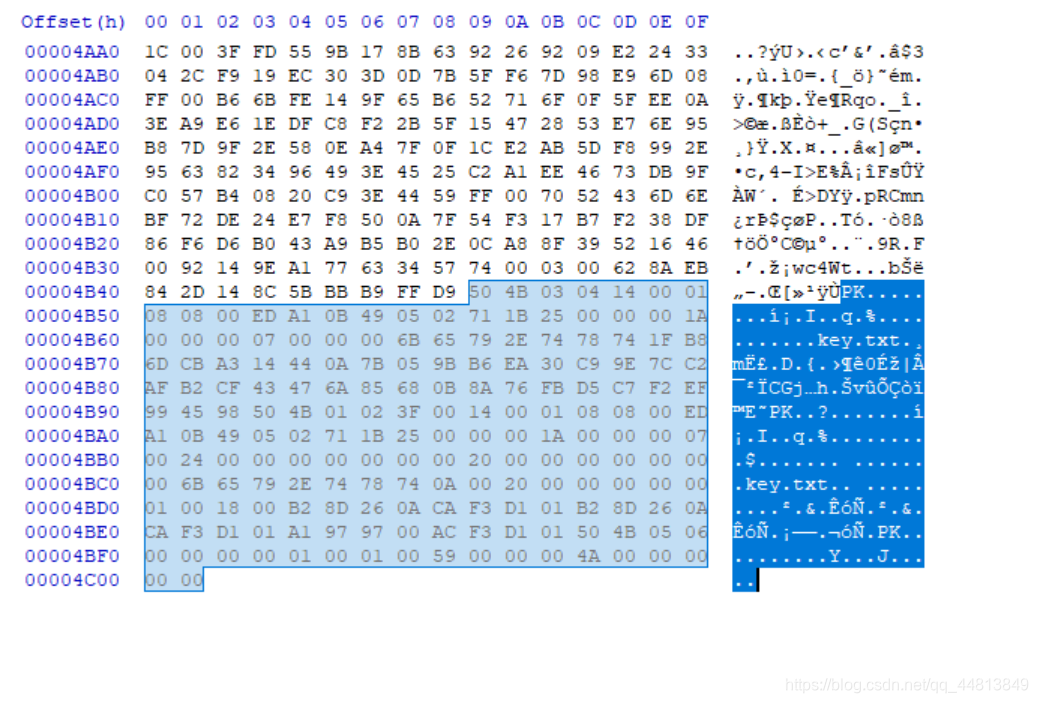

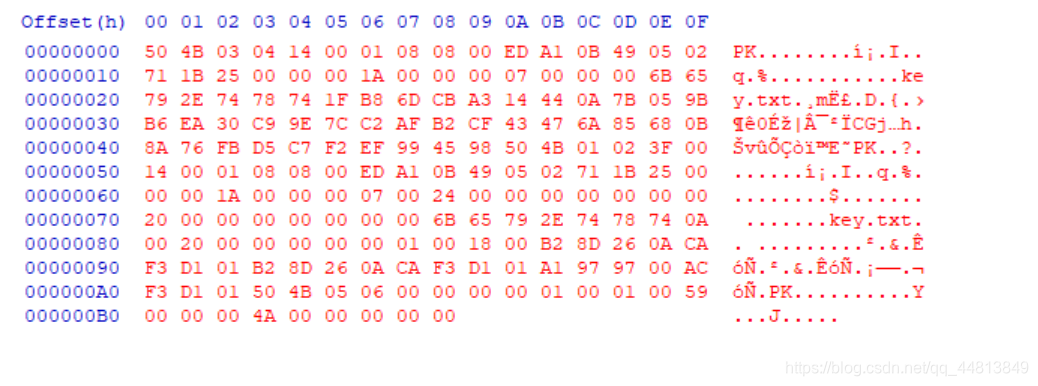

使用HXD打开, 发现里面有个压缩包格式,然后复制一下新建一个,再保存成.zip文件

发现里面有个压缩包格式,然后复制一下新建一个,再保存成.zip文件

尝试打开里面的文件发现需要密码

尝试打开里面的文件发现需要密码

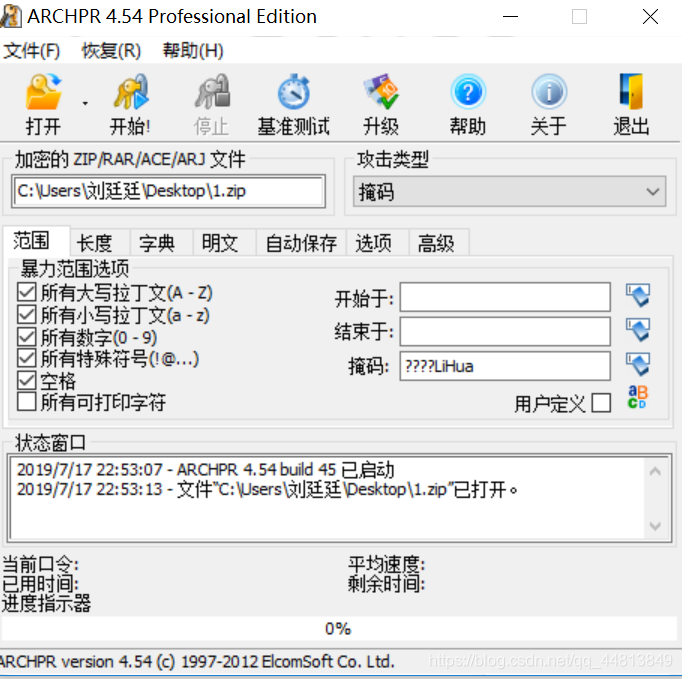

说是大于1000字,且落款为LiHua,也就是密码大致为???LiHua这样的话,尝试一下掩码爆破

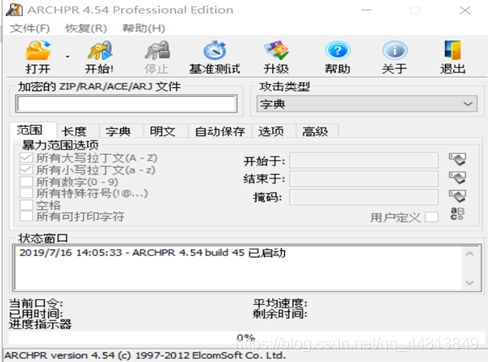

打开ARCHPR工具,

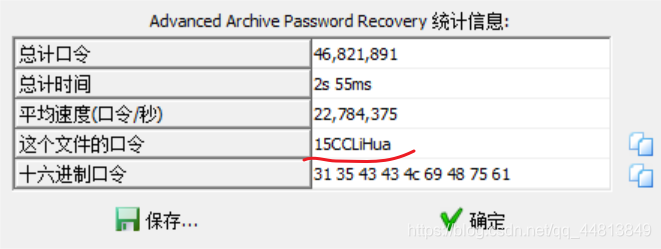

得到密码

得到密码

之后便能打开里面的文件查看flag了

之后便能打开里面的文件查看flag了

4047

4047

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?