CVE漏洞挖掘学习笔记

空闲扫描

空闲扫描时一种允许端口完全欺骗的扫描方式。使得攻击者不使用自己的IP向目标主机发送数据包,利用具有可预测的IP ID序列号来掩盖端口扫描的原始IP(隐藏IP)。如利用不活跃的“僵尸主机“反弹给”攻击者一个旁通信道。

利用空闲扫描进行信息收集

-

前提准备,需要一个僵尸主机;

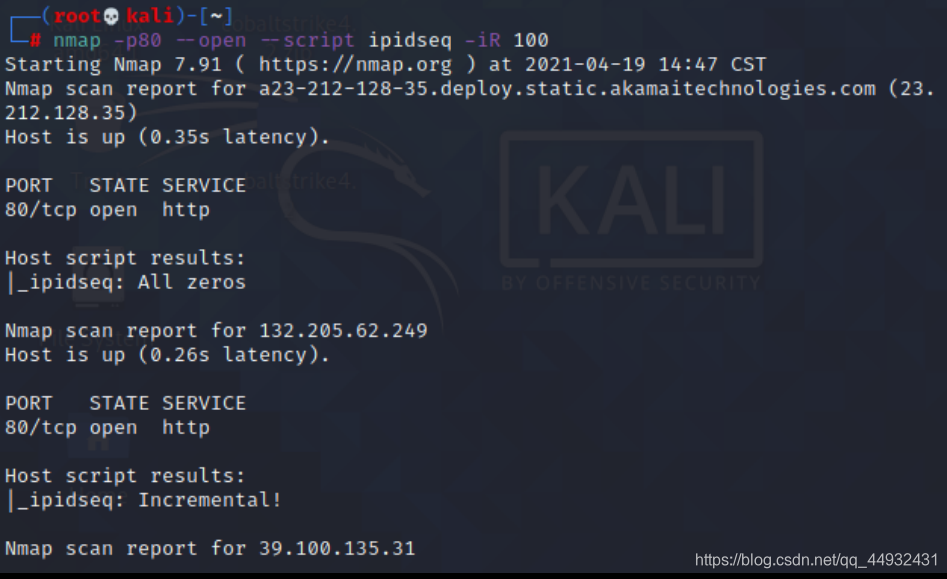

nmap -p80 --script ipidseq <your ip>/24 <全网段> nmap -p80 (--open) --script ipidseq -iR 1000 <随机选择> # 选择端口80,调用特定的脚本ipidseq,随机搜索100个主机扫描结束查看终端确定是否可以当作僵尸主机

-

开启扫描;

nmap -Pn -sI <ZOOMBIE HOST> <target> # 使用僵尸主机扫描结果与本机扫描结果相同运行失败的几种可能:

- 抛弃数据包

- 没有回返数据

- 代理不可用

工作原理

- 确定僵尸主机的IP ID 序列号;

- nmap将伪造的SYN数据包发送到目标,相当于僵尸网络代替我们完成数据包发送;

- 如果端口开放,则目标回返SYN/ACK数据包并增加其IP ID;

- nmap分析僵尸的IP ID序列的增量,已查看是否是一个SYN/ACK数据包。

Nmap探测waf的脚本

waf介绍

web应用防护系统,web防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为web应用提供保护的一款产品

探测waf

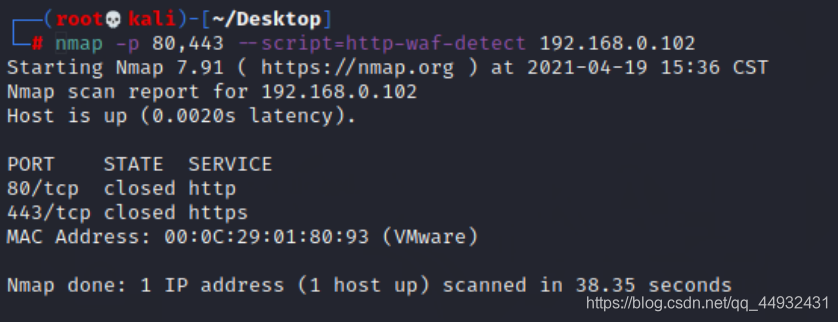

nmap -p 80,443 --script=http-waf-detect <目标>

nmap -p 80,443 --script=http-waf-fingerprint <目标>

如果没有扫描到waf,并不难证明一定不存在waf

工作原理

发送特定请求到服务器,之后分析响应;

http-waf-detect:发送一些基本的恶意封包,并对比相应,同时查找封包被阻拦、拒绝或检测到的标识;

http-waf-fingerprint:尝试拦截响应,并根据已知的不同IDS和WAF的模式对其分类

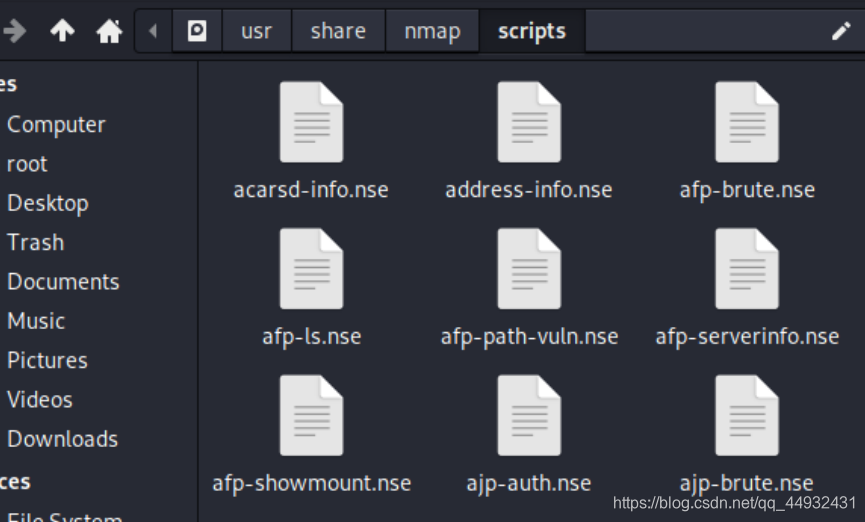

脚本分析

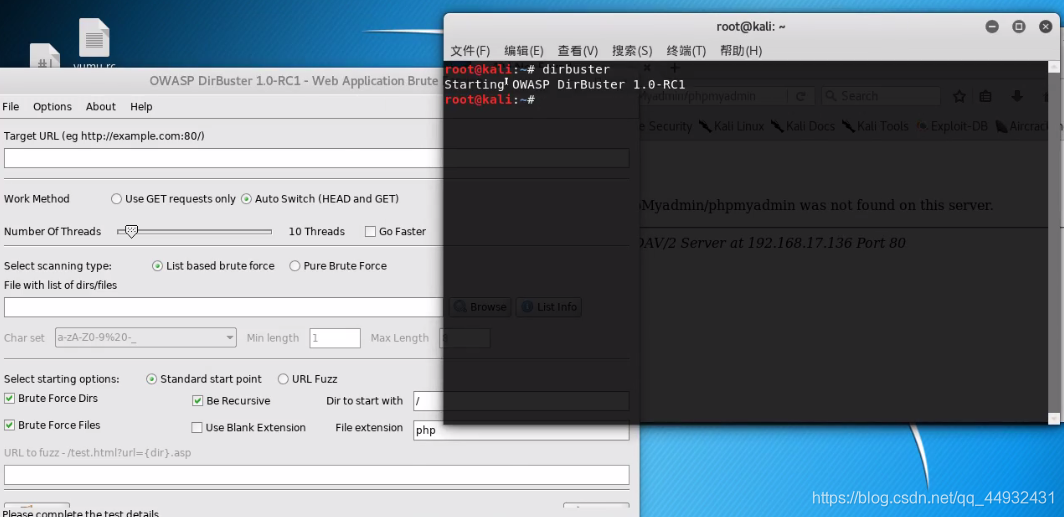

DirBUster探测网站敏感目录

探测web服务器上的目录和隐藏文件

使用步骤

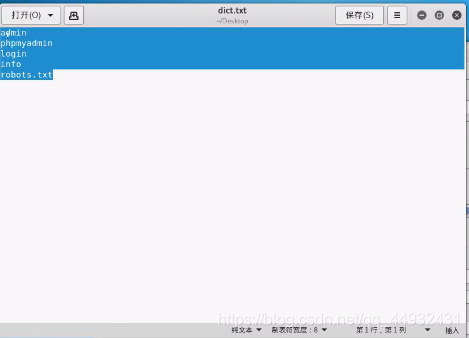

新建一个txt文件,想要跑的敏感目录

url设置,http://ip爆破方式

寻找字典,发现路径

locate dirbuster

-small.txt

工作原理

本质上是爬虫和爆破器的组合,它会根据提供的敏感目录名去进行连接,为了判断文件是否存在

如何编写自己的敏感信息目录探测工具

- 明确需求

- 资源整合 - 同类优秀工具收集 -字典收集

- 结构设计 - 分层,模块

BurpSuite

WebScarab探测网站漏洞信息

分析HTTP/HTTPS的应用程序框架

使用步骤

参考自多篇博文学习,忘记链接了,如有侵权即删

287

287

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?