以前总觉得这个东西我是很难挖到的,总觉得我只能去复现那些大佬的。

需要获取cnvd证书的话首先需要知道证书条件

事件型

事件型漏洞必须是三大运营商(移动、联通、电信)的中高危漏洞,或者党政机关、重要行业单位、科研院所、重要企事业单位(如:中央国有大型企业、部委直属事业单位等)的高危事件型漏洞才会颁发原创漏洞证书

通用型

中危及中危以上的通用性漏洞(CVSS2.0基准评分超过4.0)

软件开发商注册资金大于等于5000万人民币或者涉及党政机关、重要行业单位、科研院所、重要企事业单位(如:中央国有大型企业、部委直属事业单位等)的高危事件型漏洞

通用型漏洞得十个网络案例以上

**

挖洞思路

**

首先需要 找到目标,众所周知,信息收集是渗透测试中非常重要的一个环节!

先去找注册资⾦超过5000w的有专利的公司这些,

可以利用谷歌语法,fofa等去搜索。

也可以去各大漏洞提交平台去根据已知的漏洞去探索

或者代码牛逼的都可以网上公开源码去审计这些

**

漏洞复现

**

在fofa搜索名称,打开登录后台

啊啊啊在测试功能的时候我都要疯掉了,都测了好多功能,可能这里跟我的性格有关吧,觉得好不容易登进去了直接走又舍不得。

任意文件读取漏洞(Arbitrary File Read Vulnerability)是指攻击者可以通过web应用程序读取任意文件而不受访问控制限制的漏洞。这种漏洞可能导致敏感信息泄露、系统崩溃等问题。

攻击者可以利用任意文件读取漏洞访问服务器上的任意文件,包括密码文件、配置文件等,从而获取系统权限和敏感信息。此外,攻击者还可以利用该漏洞读取应用程序中的敏感数据。

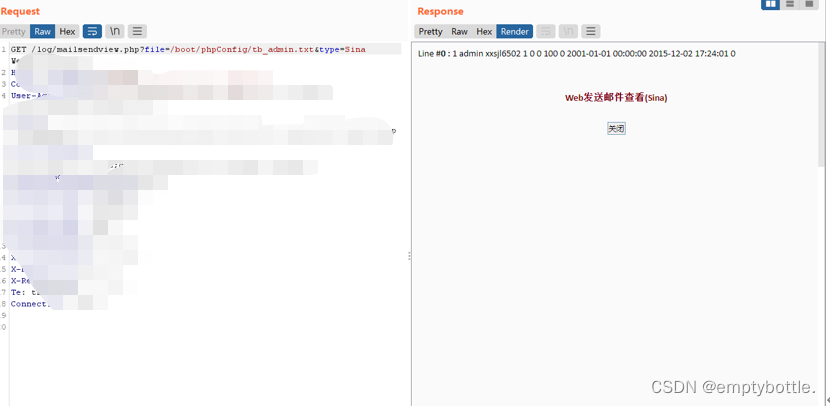

漏洞的url地址

log/mailsendview.php

发下他的发送邮件查看处可以,构造file参数,通过/boot/phpConfig/tb_admin.txt,读取登录账号密码,通过账号密码可直接登录后台,也可读取系统下任意文件。

GET /log/mailsendview.php?file=/boot/phpConfig/tb_admin.txt&type=Sina WebMail HTTP/1.1

一个简单的任意文件读取漏洞

一个简单的任意文件读取漏洞

修复建议:

升级到安全版本

对用户输入进行适当的验证和过滤。

使用特定的函数如realpath()来确保有效的文件路径。

不要信任用户提供的文件路径,并使用文件存在(如 file_exists())进行检查。

避免使用用户提供的文件名的方式来打开文件,例如file_get_contents()和include()等。

本人这方面还是比较菜的欢迎大佬交流,能挖到纯属狗运哈哈哈

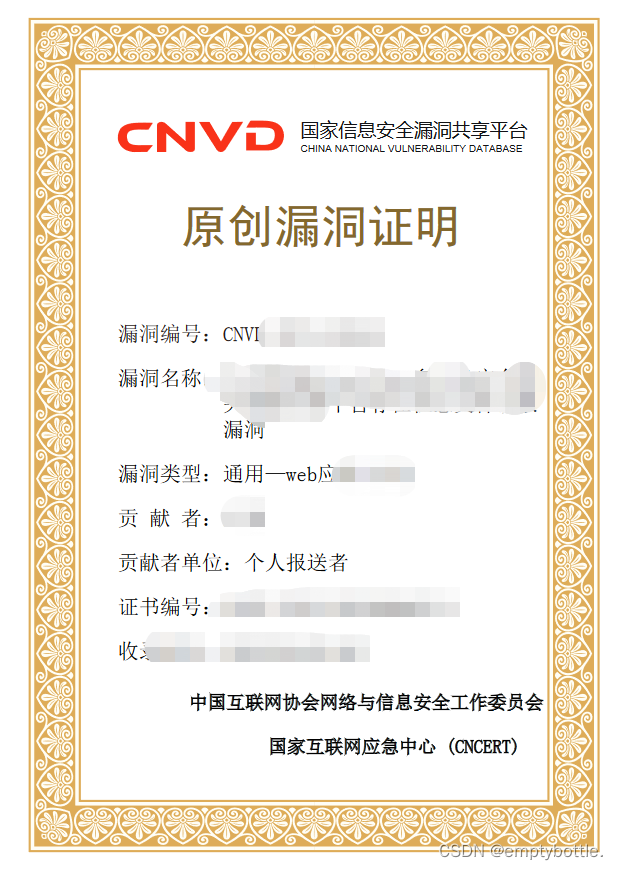

最后还是如愿以偿的拿到了证书

这里漏洞归档后发证书还是挺快的,下周三左右就可以看到了。

这里漏洞归档后发证书还是挺快的,下周三左右就可以看到了。

7902

7902

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?