ctfshow_web1-17_信息搜集

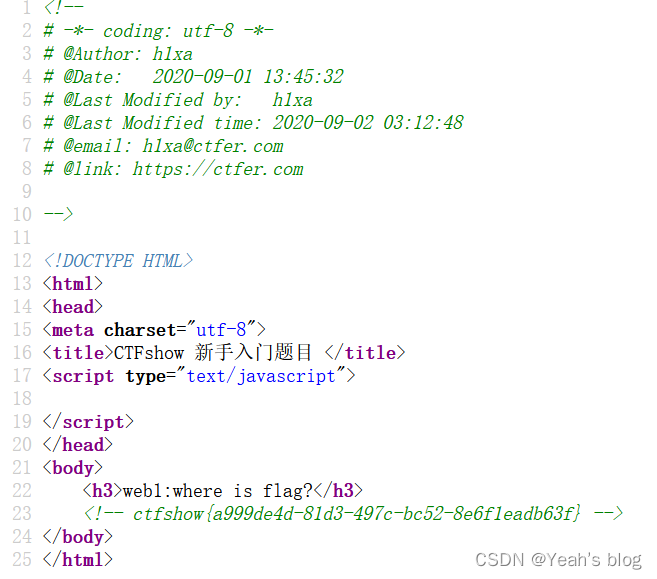

Web1 查看源码

Ctrl + U 查看页面源代码,即可得到flag

ctfshow{a999de4d-81d3-497c-bc52-8e6f1eadb63f}

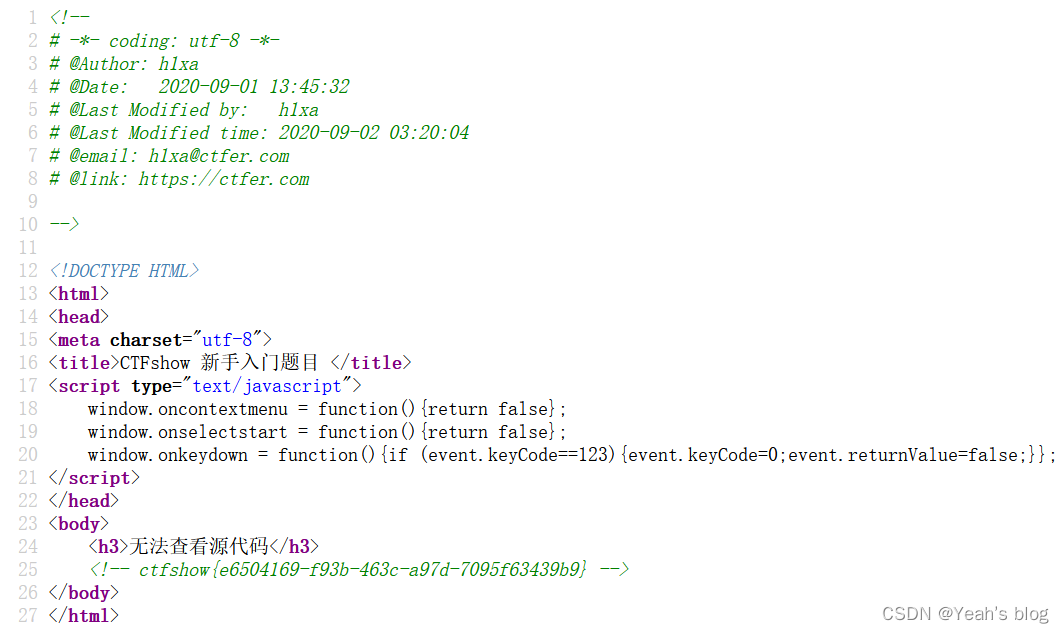

Web2 js前台拦截

Ctrl + U 查看页面源代码,即可得到flag

ctfshow{e6504169-f93b-463c-a97d-7095f63439b9}

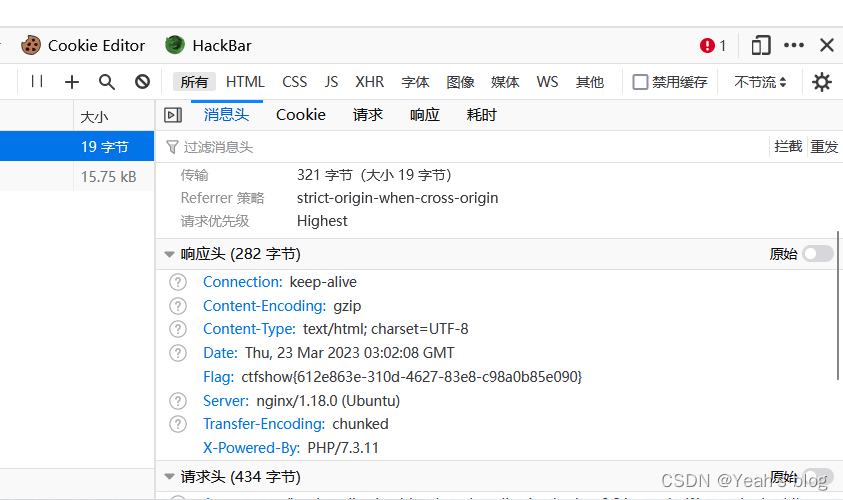

Web3 response

使用开发者工具中的网络进行抓包,在response中找到flag

ctfshow{612e863e-310d-4627-83e8-c98a0b85e090}

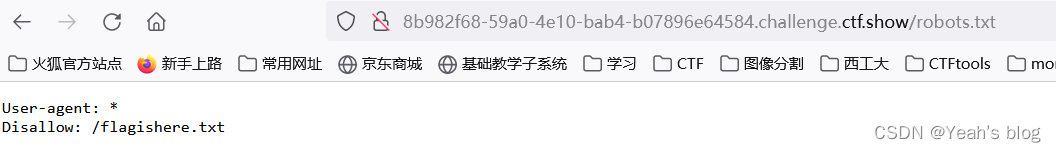

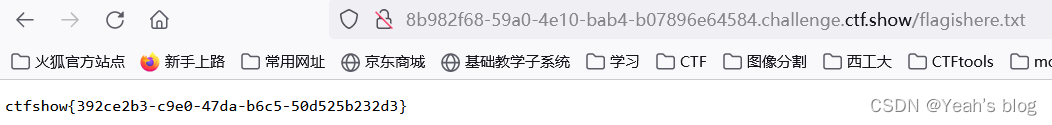

Web4 robots.txt

访问robots.txt,经常会把flag写入robots.txt

再访问

再访问/flagishere.txt,得到flag

ctfshow{392ce2b3-c9e0-47da-b6c5-50d525b232d3}

Web5 index.phps

由题可知,试一下看有没有index.phps泄露。

发现下载了一个文件,打开即可得到注释掉的flag

发现下载了一个文件,打开即可得到注释掉的flag

ctfshow{da3ab5ca-f5e0-46f2-89b3-e98abc1a56bf}

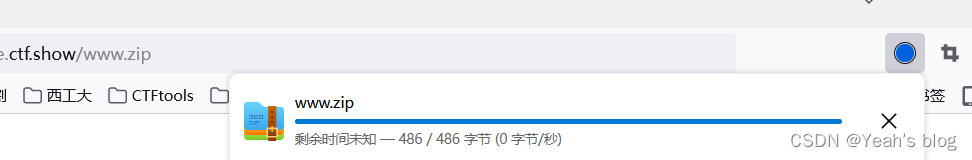

Web6 www.zip

由题解压源码到当前目录,测试正常,收工,猜测此题为网站源码泄露

/www.zip访问源码,下载得到源码。

解压文件打开里面的txt

发现是一个假的flag,23333

输入网址通过url访问该txt

得到flag

ctfshow{3bf4957c-30c8-4b00-9494-c7ea4f53ef8c}

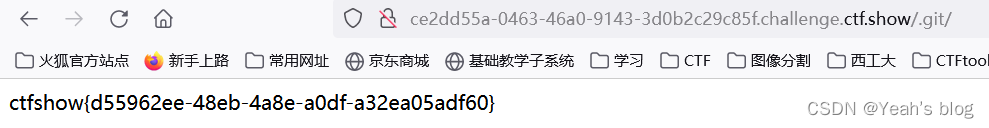

Web7 git

由题,版本控制,看有没有git源码泄露或者svn泄露,/.git和./svn试试看

发现是./git泄露,得到flag

ctfshow{d55962ee-48eb-4a8e-a0df-a32ea05adf60}

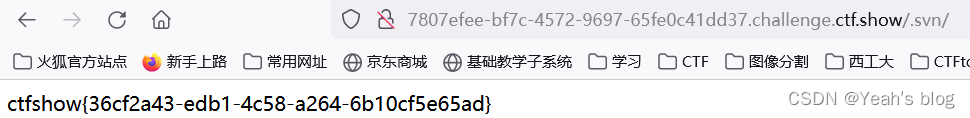

Web8 svn

还是版本控制,所以还是查看一下/.git和/.svn

是svn泄露,得到flag

ctfshow{36cf2a43-edb1-4c58-a264-6b10cf5e65ad}

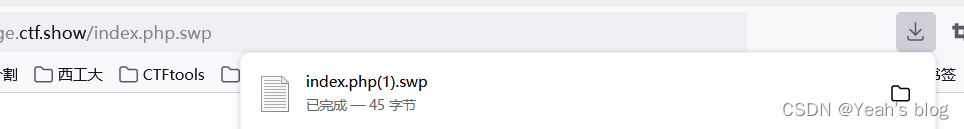

Web9 vim缓存

由题,vim编辑的,导致了vim缓存信息泄露

url/index.php.swp

打开这个缓存文件,即可得到flag

打开这个缓存文件,即可得到flag

ctfshow{ab98ed99-2f60-4eb0-b986-9f99277dfd6c}

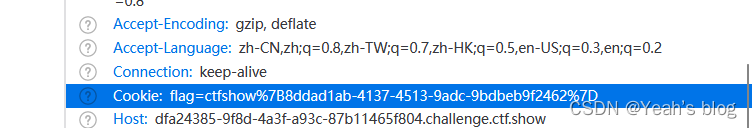

Web10 cookie

题里提到了cookie

直接在开发者工具中network抓包看cookie值

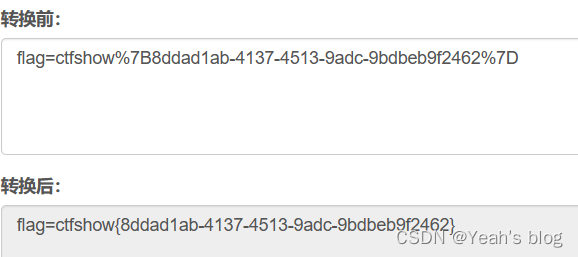

然后使用此网站UNescape解码对此cookie值进行解码

得到flag

flag=ctfshow{8ddad1ab-4137-4513-9adc-9bdbeb9f2462}

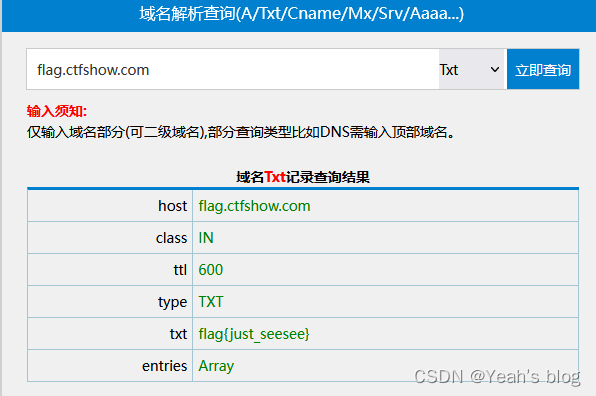

Web11 域名解析

使用域名解析查询,找到了TXT中的flag

得到flag

flag{just_seesee}

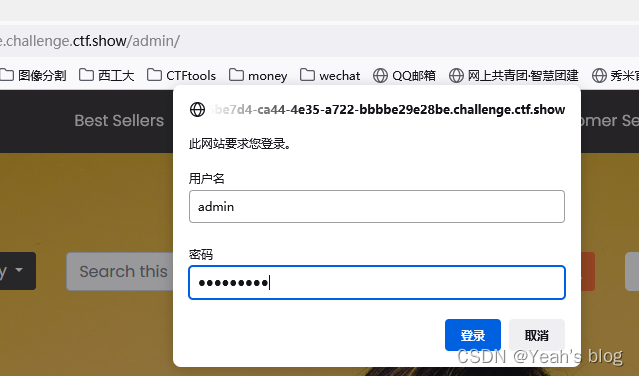

Web12 公开信息

根据题目信息,有时候网站上的公开信息,就是管理员常用密码,打开网站滑到最下面,发现有个电话号372619038

猜测账号密码:admin/372619038

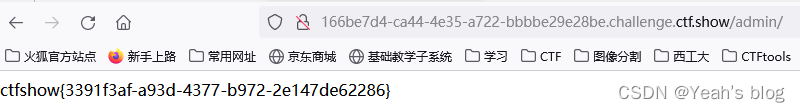

通过在url访问admin尝试进行管理员账号登录

登录即可得到flag

ctfshow{3391f3af-a93d-4377-b972-2e147de62286}

Web13 技术文档敏感信息

看题,技术文档里不要出现敏感信息,这句话,打开网址看看网页里有没有不对劲的敏感信息的文件

结尾有一个document,很离谱,打开看看

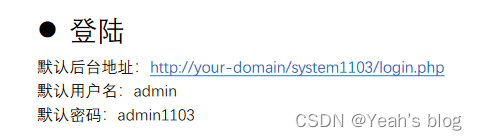

发现隐藏信息,访问/system1103/login.php,用admin/admin1103登录一下

即可得到flag

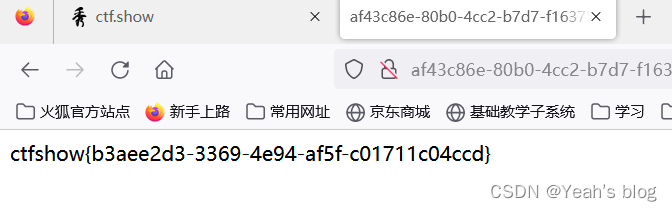

ctfshow{b3aee2d3-3369-4e94-af5f-c01711c04ccd}

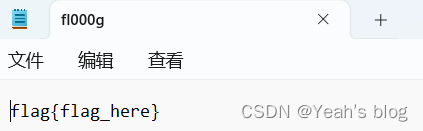

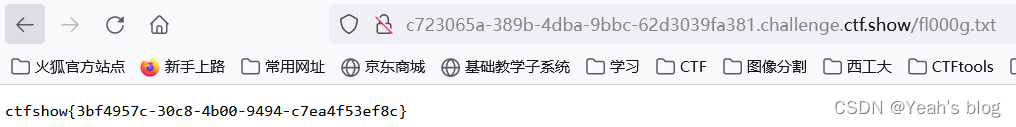

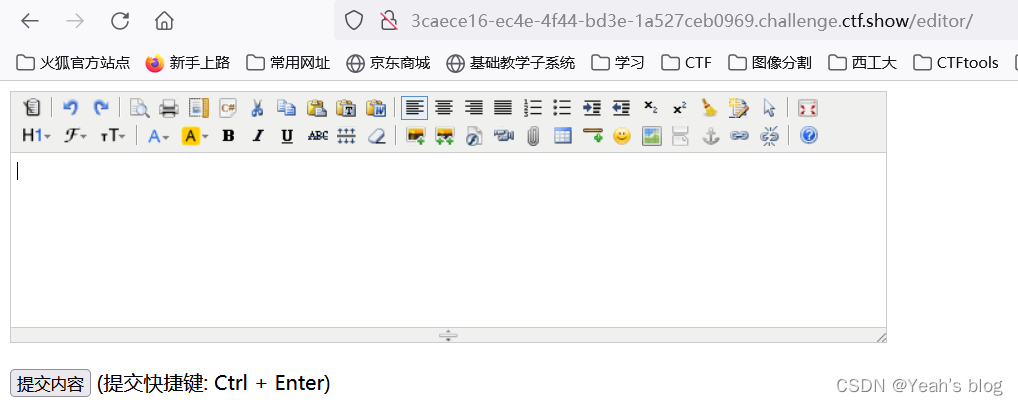

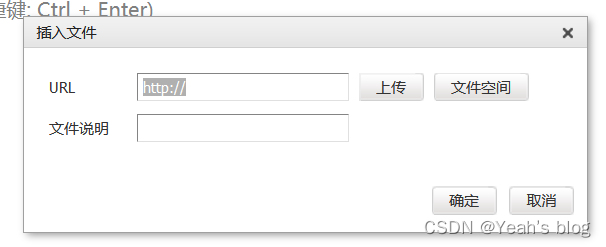

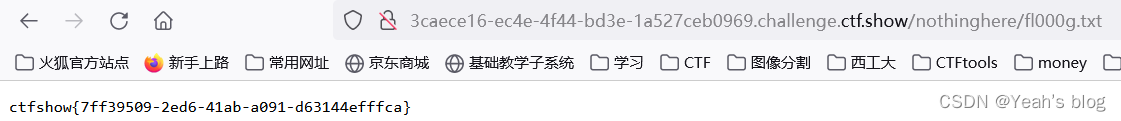

Web14 editor

题目中,有时候源码里面就能不经意间泄露重要(editor)的信息,网址后面加上/editor/访问一下

点插入文件可以看到有文件空间可以查看

一路访问到了nothinghere里的fl000g.txt /editor/attached/file/var/www/html/nothinghere/fl000g.txt

拿到这个路径之后,将/nothinghere/fl000g.txt放到url里,进行访问

最后拿到了flag

ctfshow{7ff39509-2ed6-41ab-a091-d63144efffca}

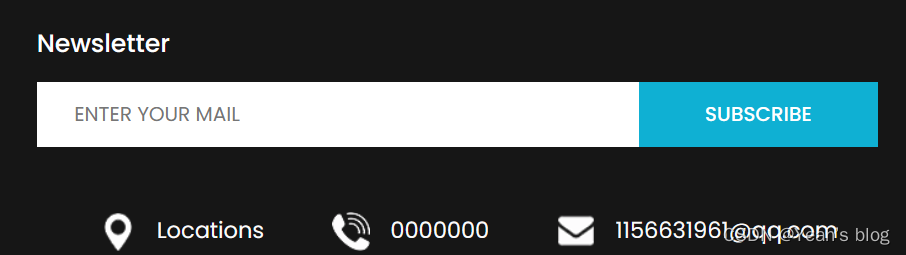

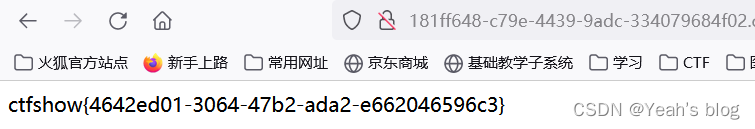

Web15 邮箱泄露

根据题目公开的信息比如邮箱,可能造成信息泄露,产生严重后果

打卡网页,发现最下面出现了一个邮箱1156631961@qq.com

然后访问/admin/,管理员登录admin,然后忘记密码看懂了一个密保问题

然后QQ搜一下那个邮箱的QQ1156631961,得到该密保问题的答案为:西安

然后发现密码被重置为admin7789

这是再登录后台登录系统,账号密码为:admin/admin7789

然后得到了flag

ctfshow{4642ed01-3064-47b2-ada2-e662046596c3}

Web16 tz.php

先看题,对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露,由此,直接访问/tz.php

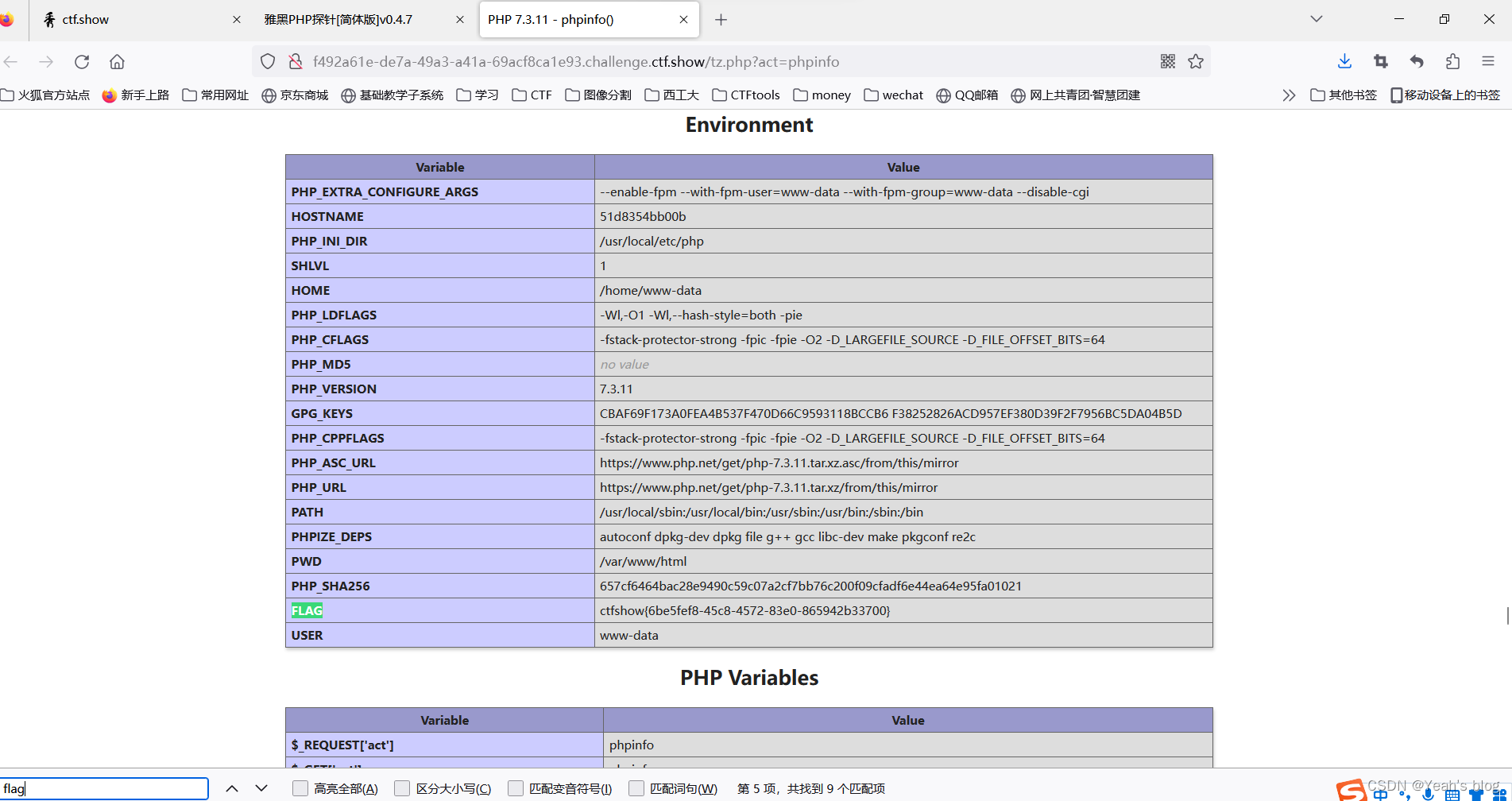

PHP信息这里显示的有点奇怪,发现这个PHPINFO可以点击,那就点一下看看

点开之后Ctrl + F搜flag关键词,看到了flag

ctfshow{6be5fef8-45c8-4572-83e0-865942b33700}

Web17 sql

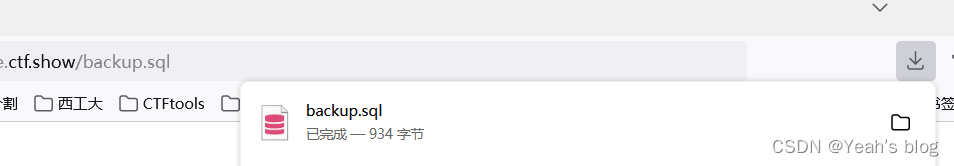

看题,备份的sql文件会泄露敏感信息

打开网页,访问/backup.sql

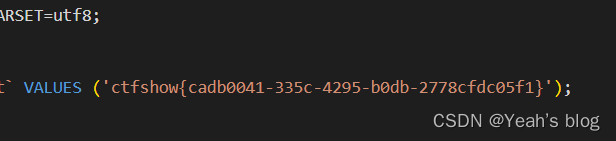

发现下载了一个文件,打开看看。

发现泄漏的sql文件中有flag

ctfshow{cadb0041-335c-4295-b0db-2778cfdc05f1}

Web18 js

打开网址发现是个游戏,按题目所说,获得101分就能拿到flag,但是手残,玩不过5根柱子,所以还是看看源代码,有没有什么能改的限制。

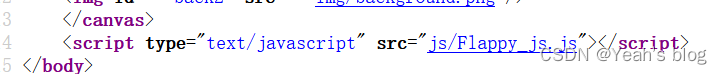

查看源码:

然后点击查看这个js文件

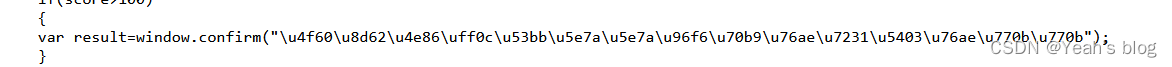

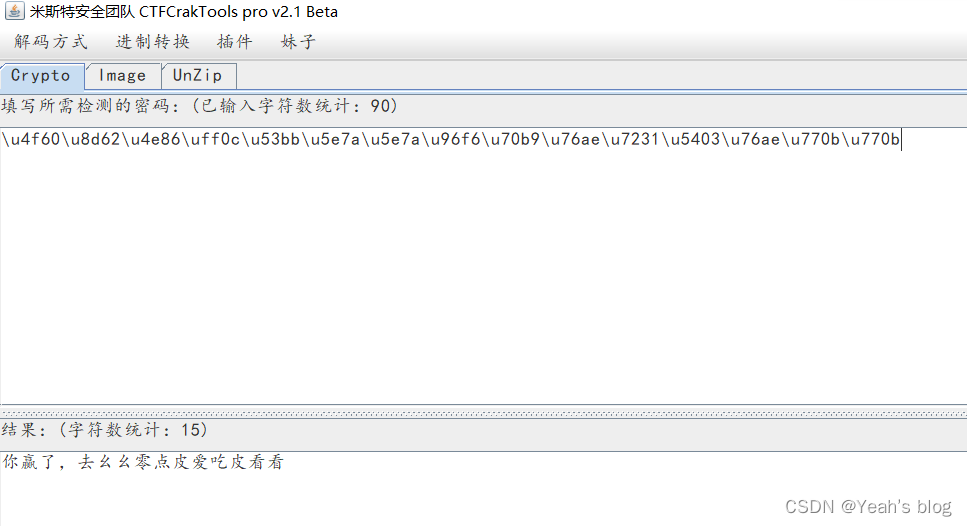

发现这里有一串Unicode编码,用CTFCrakTools去解码看看

转称了字符串,然后根据这句话的意思,是看一看 /110.php/访问一下

拿到了flag

ctfshow{52d570df-4abf-4db6-8ba2-8381572fc255}

Web19 前端密钥

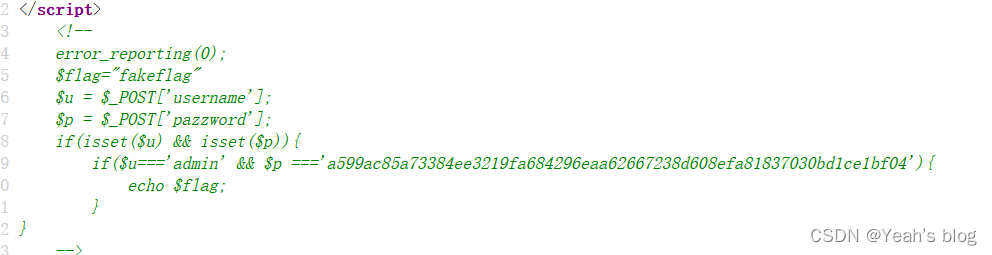

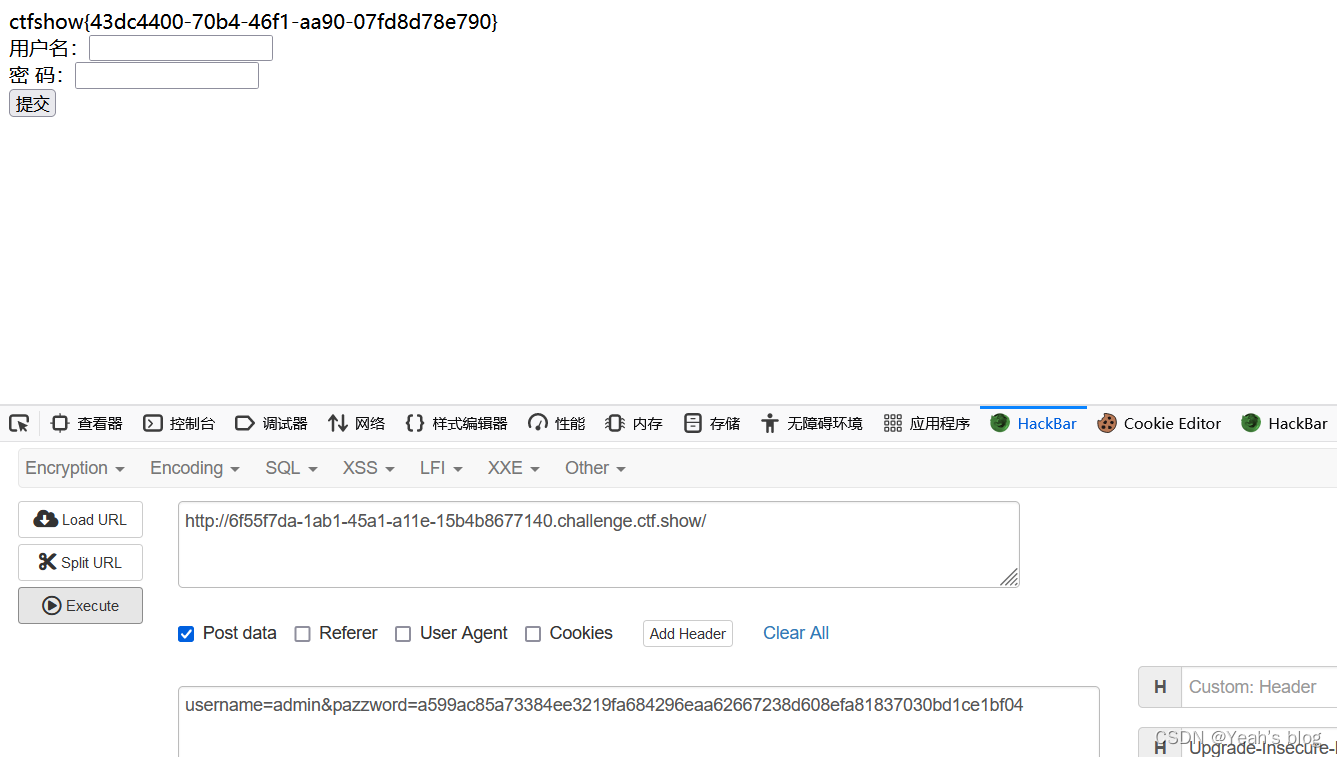

看题:密钥什么的,就不要放在前端了

看一下源码,发现有账户名和密码,只是加密了,并且被注释掉了。

然后回到网页,使用HackBar插件,用post传参绕过前端验证,即可得到flag

ctfshow{43dc4400-70b4-46f1-aa90-07fd8d78e790}

这个题是pazzword,小细节,容易惯性思维。

Web20 mdb文件

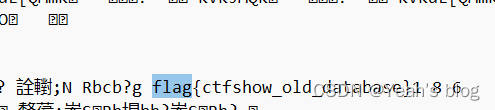

看题:mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

根据题目提示访问路径/db/db.mdb,下载mdb文件

txt打开这个文件看看,搜索flag关键词

得到flag

flag{ctfshow_old_database}

----------------------------------------------------------------------------- 这里是分割线 --------------------------------------------------------------------------------------------

2023/3/23,一刷信息搜集,做了一天。。。明天长城杯,可以说是第一次正式地参加CTF比赛,希望可以一切顺利!

1370

1370

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?