hashcat常用命令

-m 指定哈希类型

-a 指定破解模式

-V 查看版本信息

-o 将输出结果储存到指定文件

--force 忽略警告

--show 仅显示破解的hash密码和对应的明文

--remove 从源文件中删除破解成功的hash

--username 忽略hash表中的用户名

-b 测试计算机破解速度和相关硬件信息

-O 限制密码长度

-T 设置线程数

-r 使用规则文件

-1 自定义字符集 -1 0123asd ?1={0123asd}

-2 自定义字符集 -2 0123asd ?2={0123asd}

-3 自定义字符集 -3 0123asd ?3={0123asd}

-i 启用增量破解模式

--increment-min 设置密码最小长度

--increment-max 设置密码最大长度

hashcat破解模式介绍

0 straight 字典破解

1 combination 将字典中密码进行组合(1 2>11 22 12 21)

3 brute-force 使用指定掩码破解

6 Hybrid Wordlist + Mask 字典+掩码破解

7 Hybrid Mask + Wordlist 掩码+字典破解

hashcat集成的字符集

?l 小写字母

?u 大写字母

?d 数字

?s 特殊字符

?a 大小写字母、数字以及特殊字符

?b 0x00-0xff

实验环境:

kali:192.168.153.135

win7: 192.168.153.138

实验步骤

(1)ms17-010攻击成功后

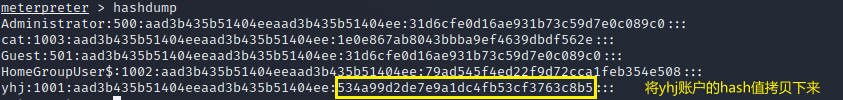

输入hashdump,获取靶机账户密码的hash值

(2)利用hashcat对yhj账户的密码hash值爆破

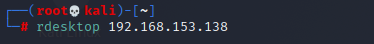

退回kali终端

两次输入exit

输入以下命令进行爆破,假设知道密码为四位

hashcat -a 3 -m 1000 534a99d2de7e9a1dc4fb53cf3763c8b5 ?h?h?h?h --force

爆破成功

验证结果

成功远程,密码正确

2271

2271

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?