[青少年CTF] MISC题解(一)

1)Attack

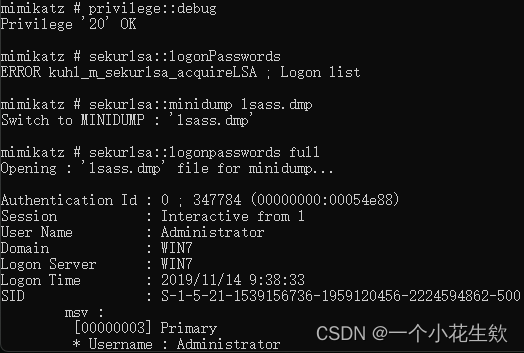

使用foremost分离出wireshark流量包内文件,得到包含flag.txt压缩包文件,文件-->导出对象-->HTTP,发现流量包内存在lsass.dmp文件,导出文件并使用mimikatz提取出密码。

privilege::debug

sekurlsa::logonPasswords

sekurlsa::minidump lsass.dmp

sekurlsa::logonpasswords full

提取出密码为:W3lc0meToD0g3,使用此密码解压文件得到flag。

FLAG:D0g3{3466b11de8894198af3636c5bd1efce2}

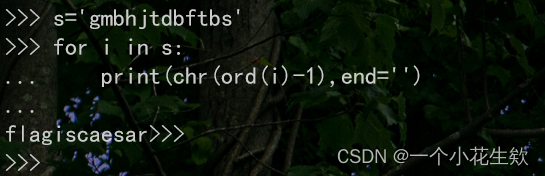

2) caesar

描述密文:gmbhjtdbftbs,开头gmbh与flag字符对比得到ASCII偏移量为一,使用python转换得到flag。

FLAG:flagiscaesar

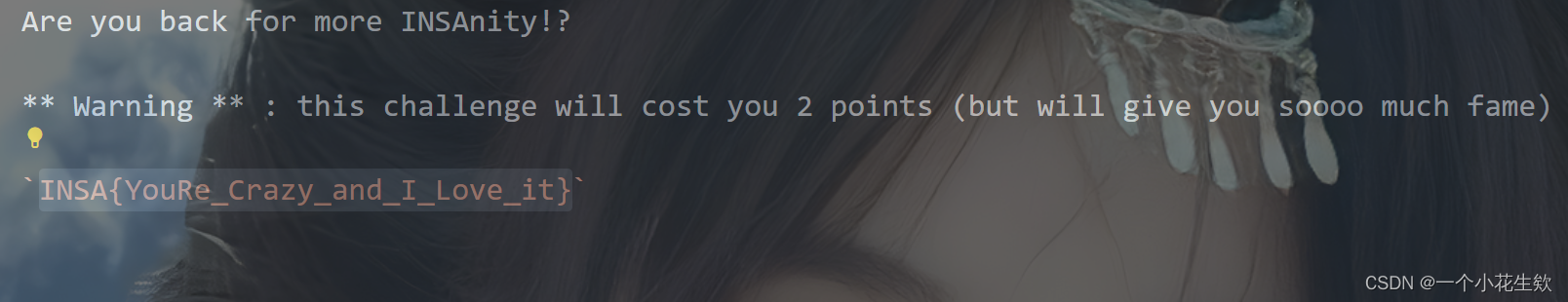

3)19sanity

解压缩文件,打开md文件得到flag。

FLAG:INSA{YouRe_Crazy_and_I_Love_it}

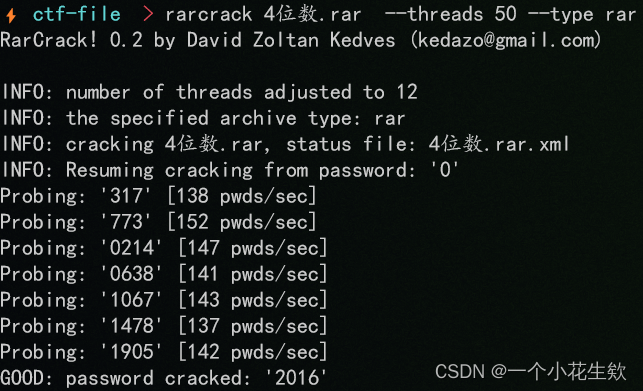

4)just_a_rar

解压缩文件,压缩包提示4位数,使用rarcrack进行爆破。

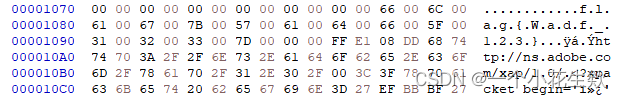

使用爆破出的密码解压得到flag.jpg,放入十六进制编辑器中,在00001070处得到flag。

FLAG:flag{Wadf_123}

5)西安加油

在流量包中使用提取HTTP文件得到hint.txt以及secret.txt文件,hint文件提示图片顺序,secret.txt经解码后为压缩包文件。使用montage、gaps进行拼图。

montage *.png -tile 8x6 0geometry +0+0 flag.png

gaps --image=flag.png --size=100 --save

拼图工具安装参考文章

FLAG:cazy{make_XiAN_great_Again}

6)Bear

与熊论道(熊曰加密)

解密链接

FLAG:qsnctf{80038e81-5f67-4085-a70e-77a3fd74cf96}

7)百家姓

百家姓编码、16进制解码。

百家姓解密计算器

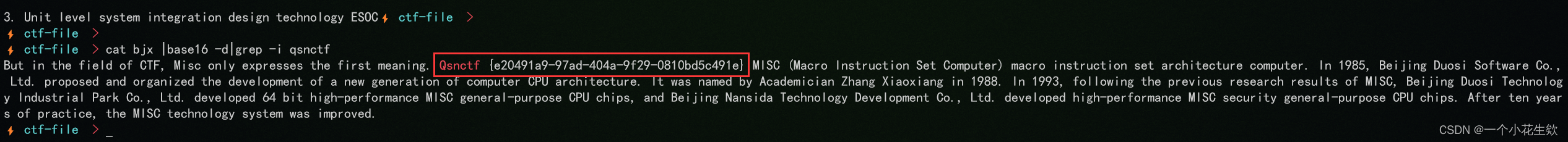

将文本中百家姓解密后得到磁力链接,链接尾部为长串base16编码,解密得到flag。

FLAG:qsnctf{e20491a9-97ad-404a-9f29-0810bd5c491e}

8)上号

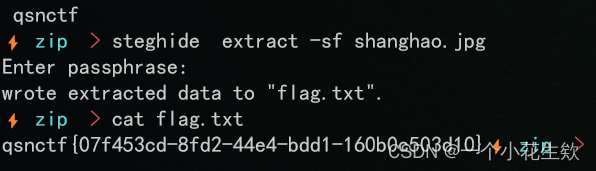

解压缩文件得到一个流量包,使用foremost提取出流量包内文件,得到shanghao.jpg并在图片尾部存在qsnctf字符串,使用steghide提取出隐藏文件。

FLAG:qsnctf{07f453cd-8fd2-44e4-bdd1-160b0c503d10}

9)从尾看到头

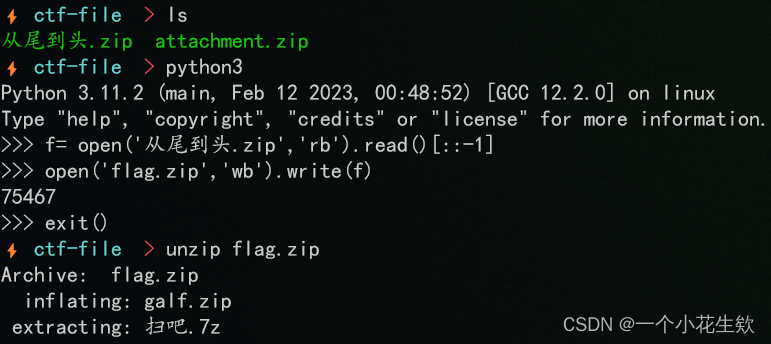

解压文件,得到从尾到头.zip查看十六进制发现是倒序的zip,使用python逆序还原。

解压还原后的压缩包得到galf,zip、扫吧.7z,发现galf.zip为倒序的zip还原后需要解压密码,扫吧.7z中存在32张二维码图片猜测为解压密码,使用python批量扫描二维码。

from pyzbar.pyzbar import decode

from PIL import Image

for i in range(1,33):

file_name = 'F:\Ctf-Files\ctf-file\\'+str(i)+'.png' #文件存放路径

flag = decode(Image.open(file_name))[0].data.decode()

print(flag,end='')

//cXNuY3RmOnl5ZHM6NjE3MjU4ZWNkZg==

解码base64,得到解压密码,解压后提交错误发现qsnctf{}括号中的flag被base64加密并且需要替换码表解码。

解码链接

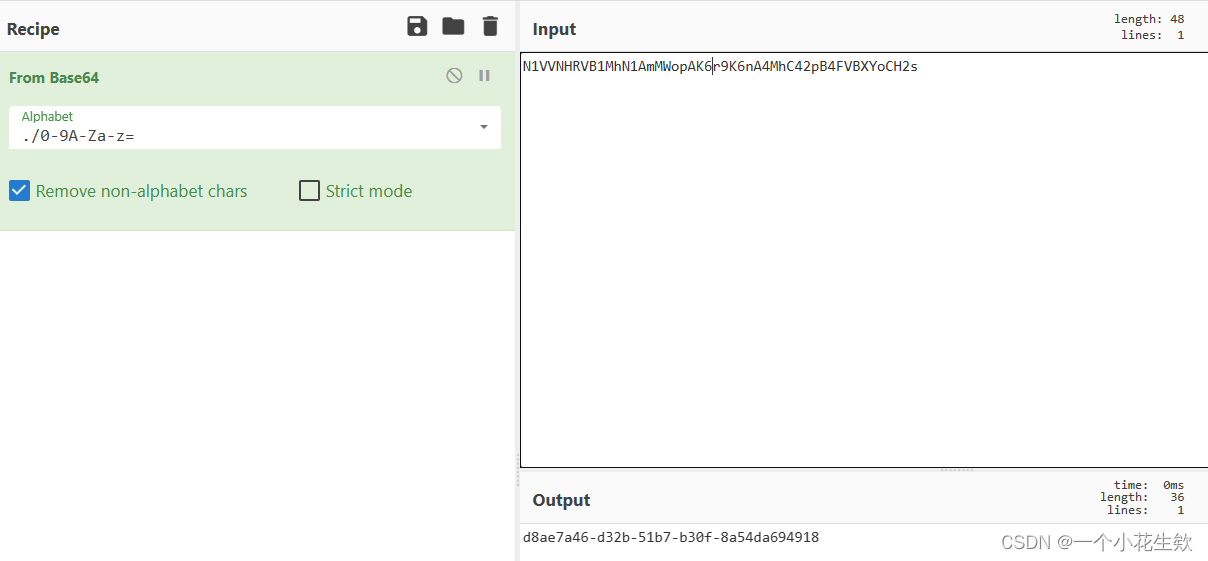

FLAG:qsnctf{d8ae7a46-d32b-51b7-b30f-8a54da694918}

10)老师说了小明什么?

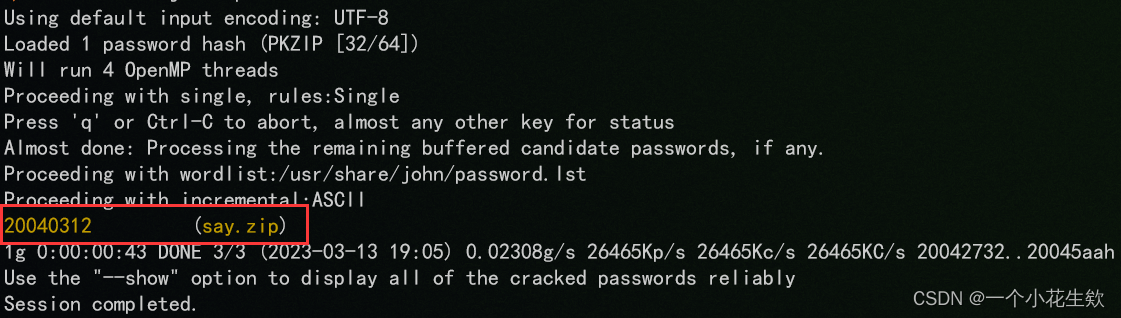

压缩包内存在flag1.txt、flag2.zip、flag3.zip,根据题目提示压缩包密码为00后作者生日,使用zip2john导出密码配合john爆破,得到flag1.txt密码。

flag1.txt:qsnctf{You know

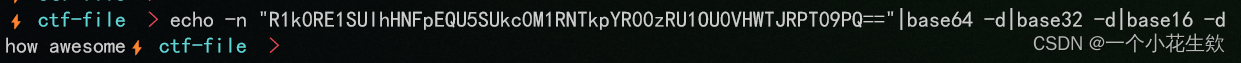

提取出flag2.zip,发现为伪加密,使用十六进制编辑器将头部09 00改为00 00,flag2.txt文件内容使用新约佛论禅解码、base64解码、base32解码、base16解码。

flag2.zip:how awesome

提取出flag3.zip,根据flag2.zip内提示:uwrgxj000,通过凯撒还原后得到:qsnctf000,发现压缩包密码错误猜测尾部三位数字需要爆破,使用zipfile模块进行压缩包密码爆破。

import zipfile

for i in range(10):

for j in range(10):

for k in range(10):

zip_pass = 'qsnctf'+str(i)+str(j)+str(k)

file = zipfile.ZipFile('F:\Ctf-Files\ctf-file\\flag3.zip') #文件路径

try:

file.extractall(pwd=zip_pass.encode())

print(zip_pass)

except:

pass

#qsnctf666

flag3.zip:you are}

FlAG:qsnctf{You know how awesome you are}

11)末心的礼物

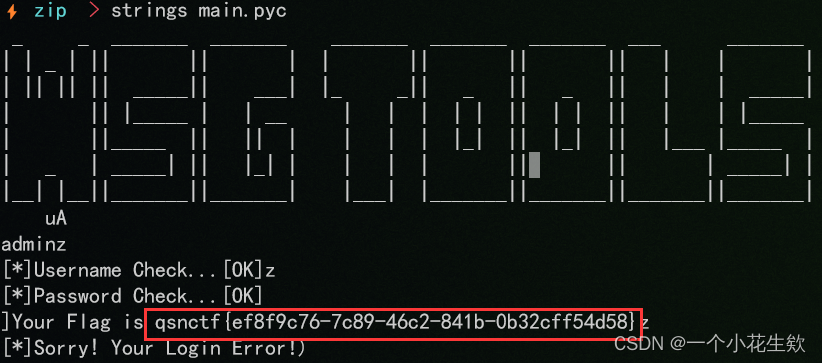

使用foremost提取exe程序,得到压缩包文件,解压出pyc文件,使用strings直接可以得到flag。

FLAG:qsnctf{ef8f9c76-7c89-46c2-841b-0b32cff54d58}

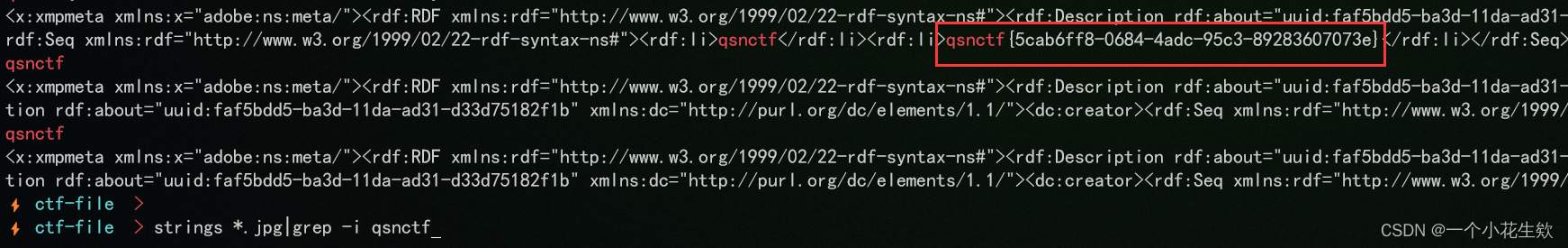

12)表情包

解压所有图片,使用strings过滤qsnctf字符串得到flag。

FLAG:qsnctf{5cab6ff8-0684-4adc-95c3-89283607073e}

13)剑拔弩张的小红

flag在群文件中得到。

FLAG:qsnctf{b01135af-a3ce-4f25-89d3-aff4670ad214}

14)Can_You_Find_Me

解压缩文件,得到1.jpg文件,使用strings在文件尾部发现flag。

FLAG:ZXSCTF{Wei_jia_mi_so_easy}

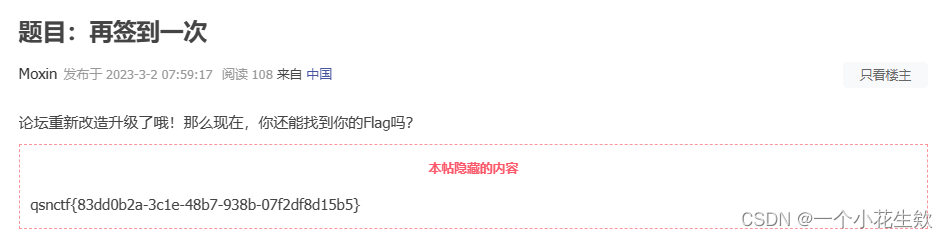

15)再签到一次

创建一个青少年CTF论坛账号,回复一下就可以拿到flag。

FLAG:qsnctf{83dd0b2a-3c1e-48b7-938b-07f2df8d15b5}

3156

3156

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?