第6 章 信息系统安全管理

6.1 信息系统安全策略

安全策略的核心内容

安全策略的核心内容就是“七定”,即定方案、定岗、定位、定员、定目标、定制度、定工作流程。(速记词:暗岗位远木制弓)

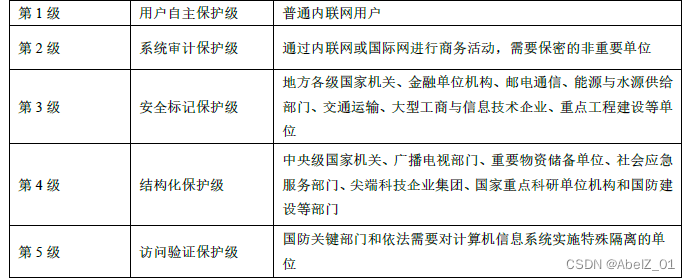

信息系统安全等级保护

6.2 信息系统安全系统工程

信息安全系统

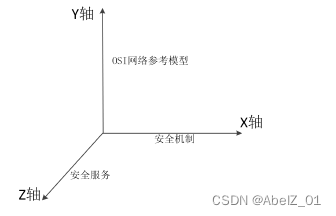

我们用一个“宏观”三维空间图来反映信息安全系统的体系架构及组成。其中,X 轴是“安全机制”,Y 轴是“OSI 网络参考模型”,Z 轴是“安全服务”。

6.3 PKI 公开密钥基础设施

公钥基础设施(PKI)

是以不对称密钥加密技术为基础,以数据机密性、完整性、身份认证和行为不可抵赖性为安全目的,来实施和提供安全服务的具有普适性的安全基础设施。

一个网络的PKI 包括以下几个基本的构件。

数字证书:这是由认证机构经过数字签名后发给网上信息交易主体(企业或个人、设备或程序)的一段电子文档。

认证中心:CA (Certification Authority)是PKI 的核心。它是公正、权威、可信的第三方网上认证机构,负责数字证书的签发、撤销和生命周期的管理,还提供密钥管理和证书在线查询等服务。

数字证书注册审批机构:RA(Registration Authority)系统是CA 的数字证书发放、管理的延伸。

数字签名:利用发信者的私钥和可靠的密码算法对待发信息或其电子摘要进行加密处理,这个过程和结果就是数字签名。

密钥和证书管理工具:管理和审计数字证书的工具,认证中心使用它来管理在一个CA 上的证书。

双证书体系:PKI 采用双证书体系,非对称算法支持RSA 和ECC 算法,对称密码算法支持国家密码管理委员会指定的算法。

PKI 的体系架构:宏观来看,PKI 概括为两大部分,即信任服务体系和密钥管理中心。

数字证书包括如下信息:版本号、序列号、签名算法标识符、认证机构、有效期限、主题信息、认证机构的数字签名、公钥信息。

6.4 PMI 权限(授权)管理基础设施

PMI 与PKI 的区别

PMI 建立在PKI 基础上,以向用户和应用程序提供权限管理和授权服务为目标,主要负责向业务应用信息系统提供授权服务管理。

PMI 主要进行授权管理,证明这个用户有什么权限,能干什么,即“你能做什么”。

PKI 主要进行身份鉴别,证明用户身份,即“你是谁”。

访问控制

访问控制是为了限制访问主体(或称为发起者,是一个主动的实体,如用户、进程、服务等)对访问客体(需要保护的资源)的访问权限,从而使计算机信息应用系统在合法范围内使用:访问控制机制决定用户以及代表一定用户利益的程序能做什么及做到什么程度。

访问控制有两个重要过程:

(1)认证过程,通过“鉴别(authentication)”来检验主体的合法身份。

(2)授权管理,通过“授权(authorization)”来赋予用户对某项资源的访问权限。

访问控制机制分类:

1)强制访问控制

强制访问控制(Mandatory Access Control——MAC),用于将系统中的信息分密级和类进行管理,以保证每个用户只能访问到那些被标明可以由他访问的信息的一种访问约束机制。

2)自主访问控制

自主访问控制(Discretionary Access Control,DAC)由客体的属主对自己的客体进行管理,由属主自己决定是否将自己的客体访问权或部分访问权授予其他主体,这种控制方式是自主的。

6.5 信息安全审计

安全审计(Security Audit)是记录、审查主体对客体进行访问和使用情况,保证安全规则被正确执行,并帮助分析安全事故产生的原因。安全审计产品主要包括主机类、网络类及数据库类和业务应用系统级的审计产品。

安全审计系统采用数据挖掘和数据仓库技术,对历史数据进行分析、处理和追踪,实现在不同网络环境中终端对终端的监控和管理,信息安全审计系统被形象地比喻为“黑匣子”和“监护神”。

一个安全审计系统作用

(l)对潜在的攻击者起到震慑或警告作用。

(2)对于已经发生的系统破坏行为提供有效的追究证据。

(3)为系统安全管理员提供有价值的系统使用日志,从而帮助系统安全管理员及时发现系统入侵行为或潜在的系统漏洞。

(4)为系统安全管理员提供系统运行的统计日志,使系统安全管理员能够发现系统性能上的不足或需要改进与加强的地方。

建立安全审计系统

(l)基于入侵监测预警系统的网络与主机信息监测审计。

入侵监测是指对计算机和网络资源上的恶意使用行为进行识别和响应的处理过程。它不仅检测来自外部的入侵行为,同时也检测内部用户的未授权活动。

(2)重要应用系统运行情况审计

1)基于主机操作系统代理

此方案与应用系统编程无关,所以通用性、实时性好,但审计粒度较粗,并且对确认的违规行为不能实现阻断控制。

2)基于应用系统代理

此方案优点是实时性好,且审计粒度由用户控制,可以减少不必要的审核数据。缺点在于要为每个应用单独编写代理程序,因而与应用系统编程相关,通用性不如前者好。

3)基于应用系统独立程序

此方案与应用系统密切相关,每个应用系统都需开发相应的独立程序,通用性、实时性不好,价格将会较高。但审计粒度可因需求而设覆,并且用户工作界面与应用系统相同。

(3)基于网络旁路监控审计

主要的优点有:第一,能够有选择地记录任何通过网络对应用系统进行的操作并对其进行实时与事后分析和处理;第二,能够记录完整的信息,包括操作者的IP 地址、时间、MAC 地址以及完整的数据操作;

第三,不对应用系统本身的正常运行产生任何影响;第四,可以对审计数据进行安全的保存,保证记录不被非法删除和篡改

分布式审计系统

分布式审计系统由审计中心、审计控制台和审计Agent 组成。审计Agent 主要可以分为网络监听型Agent、系统嵌入型Agent、主动信息获取型Agent 等。

网络入侵检测系统和防火墙

这是两种典型的信息系统安全防御技术,入侵检测系统是防火墙之后的又一道防线,可以发现防火墙没有发现的入侵行为。打个比喻:假如防火墙是一幢大厦的门锁,那么入侵检测系统就是这幢大厦里的监视系统。防火墙可以允许内部的一些主机被外部访问,入侵检测系统则没有这些功能,只是监视和分析用户和系统活动。

4567

4567

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?