目录

WEB

0x01 web1

查看页面源代码即可获得flag。

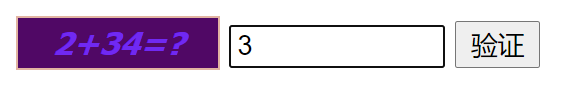

0x02 web2

发现输入框里只能输入一个数字。

检查源代码,发现输入长度限制为1。修改为2即可输入验证码。

0x03 web3

简单的get传参。

0x04 web4

简单的post传参。使用hackbar插件或burp suite抓包。

0x05 web5

考察php弱类型。php是弱类型的语言,在php中,==仅检查数据内容并且会自动进行类型转换。在转换过程中非数字字符开头的字符串将被转换为0,数字开头的字符串将保留数字,如1a2将被转换为1。而is_numeric () 函数会检测变量是否为数字或数字字符串。因此需要构造一个既不是数字字符串又与1弱相等的字符串,如1a。

0x06 web6

直接加上view-source:查看源代码,发现Unicode编码。解码后得到flag。

0x07 web7

加断点或者刷新view-source:页面都可以得到flag。

0x08 web8

hello=system("cat flag.php"),既然文件已经被包含在页面内了,php代码有没有执行并不影响什么,cat只需要查看源码就可以了。

0x09 web9

使用GLOBALS变量打印出所有变量即可获得flag。因为args前面已经有$了,就不用自己加了。

$GLOBALS定义:引用全局作用域中可用的全部变量(一个包含了全部变量的全局组合数组。变量的名字就是数组的键)

0x0A web10

使用curl请求网页,在返回头里找到flag。

0x0B web11

使用dirsearch或御剑扫描都可以找到shell.php。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

6805

6805

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?